Symptome

Dieses Dokument enthält einen Spaziergang durch in die Durchsetzung von Richtlinien basierend auf Benutzergruppen aus Active Directory abgerufen

Voraussetzungen

Sie sollten Grundkenntnisse verfügen:

Aktives Verzeichnis

User-ID-Funktion auf der Palo Alto Networks Firewall

Verwendeten Komponenten

Die Informationen in diesem Dokument basiert auf diese Software und Hardware-Versionen:

Palo Alto vernetzt VM Firewall mit PANOS 7.1.7

Active Directory Services, die auf dem Microsoft 2012 R2 Server laufen, der als Domain-Controller konfiguriert ist

Die Informationen in diesem Dokument wurde von den Geräten in einer bestimmten Testumgebung erstellt.

Wenn Ihr Netzwerk online ist, stellen Sie sicher, dass Sie die mögliche Auswirkungen der alle Befehle verstehen

Betrachten Sie eine Sicherheitsrichtlinie, die mit Gruppen konfiguriert ist, die von Active Directory Domain Controllern mit LDAP abgerufen

werden. die Richtlinien erscheinen wie unten, wobei die Gruppen unter dem Abschnitt "Benutzer" konfiguriert sind.

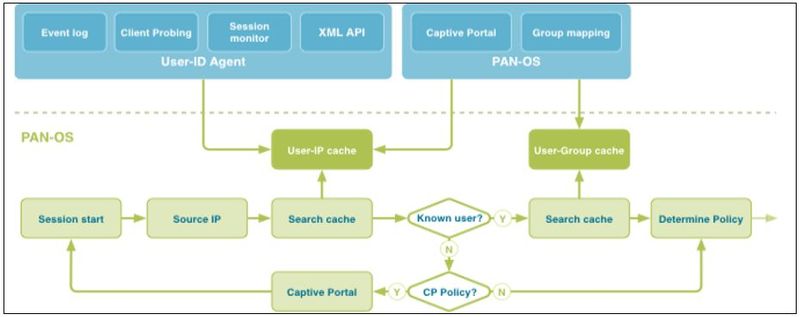

Lassen Sie uns schauen Sie wie die PAN-Firewall Richtlinien basierend auf die Gruppen, die in den Sicherheitsrichtlinien konfiguriert erzwingt

Diagnose

Workflow

1. Die Firewall führt eine Top-down-Suche durch die Politik Regelwerk, eine Übereinstimmung zu finden und nutzt die Gruppe als eines der wichtigsten Felder.

2. Die User-ID-Funktion auf den Palo Alto Networks-Firewalls zählt Benutzernamen mit IP-Adresse auf.

Es holt die IP-Adresse aus dem Quell-IP-adressFELD des IP-Headers der Pakete ab und kommt auf die Sicherheitszone der Firewall, in der die User-ID -Funktion aktiviert ist .

Halte die Sicherheitsrichtlinie oberhalb derer mit Gruppen mit den Namen "captive Portal" konfiguriert ist und "Sme_group" aus abgerufen aktiv-Verzeichnis mit LDAP, im Abschnitt "Benutzer"

Im obigen Beispiel ist die Sicherheitsrichtlinie konfiguriert aus Zone "dmz" oder "Vertrauen" Daher ist es wichtig, dass diese Benutzer-Id auf diese Sicherheitszonen aktiviert werden soll

3. Nach der Aktivierung der Firewall Versuche, den Benutzernamen für jede IP-Adresse während der Installationsphase Sitzung zu lösen, auch bekannt als "Slowpath"

Für den Benutzernamen, IP-Mapping kann es eine der Methoden nutzen wie z. B. Software User-ID-Agent, PANOS und agentenlose Userid, Syslog, XMLAPIs oder Captive Portal etc. basieren

4. Sobald die Firewall wird der Benutzername entspricht soll die IP-Quelladresse des Pakets im nächsten Schritt die Gruppen bestimmen, zu denen dieser Benutzer gehört

In den meisten Unternehmen ruft Firewall Gruppen von active Directory-Domänencontroller mit LDAP

5. Jetzt vergleicht sie den Benutzernamen aus dem Benutzernamen-IP-Cache mit dem Benutzernamen in der Gruppenzuordnung Cache auf der Datenebene

6. Wenn der Benutzername genau zwischen den zwei Caches entspricht ist die Firewall in der Lage, die IP-Adresse mit den Benutzernamen und ihre entsprechenden Gruppenmitgliedschaft zu bestimmen

Mit dem Gruppennamen oder Mitgliedschaft abgerufen kann es bis zu eine Top-down-Politik aussehen durchführen finden Sie eine passende Politik