使用 RADIUS 分隔全景管理员访问域

Resolution

概述

管理全景平台 helps 防火墙管理员管理许多设备. 管理安全服务的案例,帕洛阿尔托网络设备可以彼此隔离. 全景图中有一个选项可在访问域中划分设备。访问域指定管理员访问防火墙的域。它链接到一个 VSA (供应商特定的属性) RADIUS 属性, 以验证用户身份。

在不同的访问域中分离不同的设备是一个好主意, 当多个管理员可以选择登录全景图并管理它们的设备时。这包括对模板的完全访问权限, 以及访问域中受控设备的设备组。

详细

在此示例配置中, 将有2个访问域用于分隔设备。将创建一个 RADIUS 配置文件, 它将只授予一个访问域访问权限。

配置是在全景和 Windows RADIUS 服务器上完成的, 但同样的原则对于帕洛阿尔托网络 M-100 设备和任何 RADIUS 服务器都是有效的。

注意:用户需要以超级用户身份登录到全景图中, 并且作为 windows 服务器上的完全管理员.

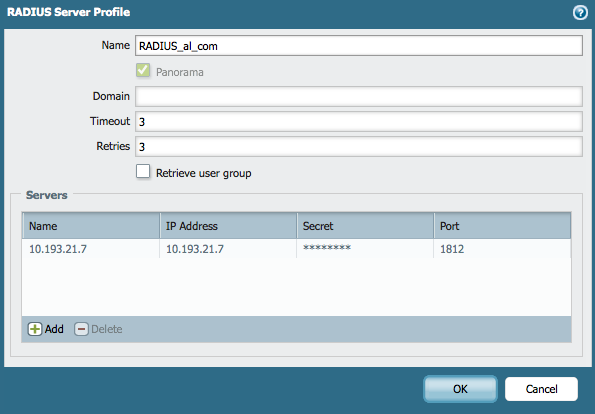

- 创建 Radius 服务器配置文件. 在全景 > 服务器配置文件 > Radius 中, 创建将用于全景管理员身份验证的配置文件:

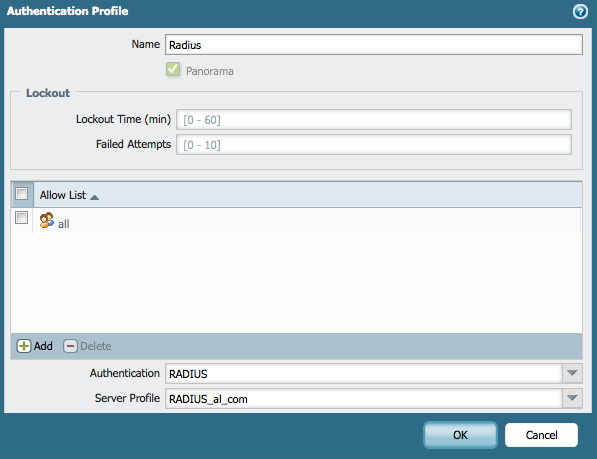

- 创建身份验证配置文件。

在全景 > 身份验证配置文件下, 创建 RADIUS 身份 验证配置文件:

验证配置文件: - 转到 RADIUS 作为需要使用的身份验证配置文件。

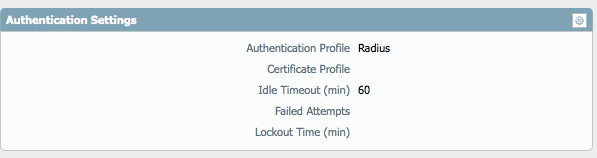

在全景 > 安装 > 管理 > 身份验证设置中, 选择创建的 RADIUS 身份 验证配置文件.

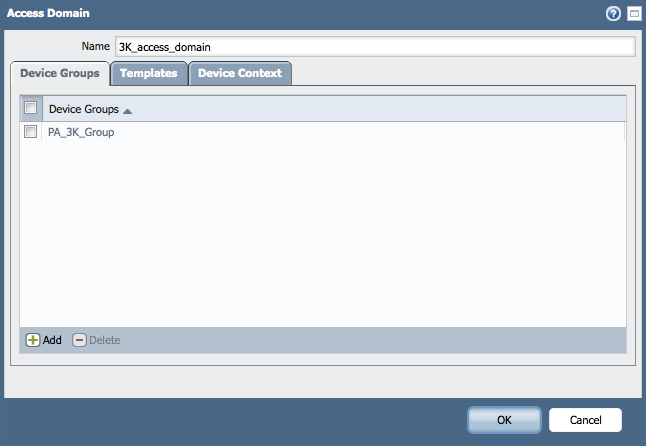

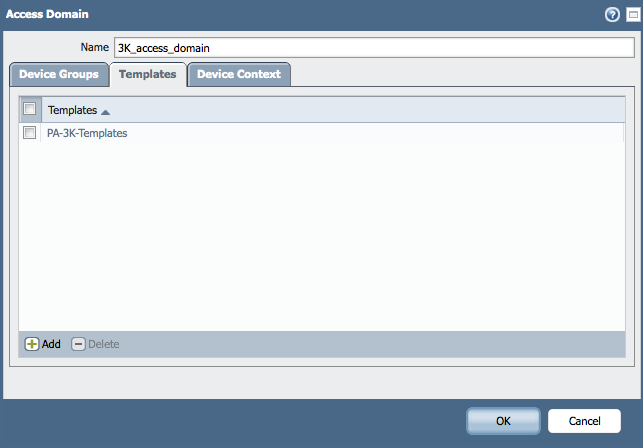

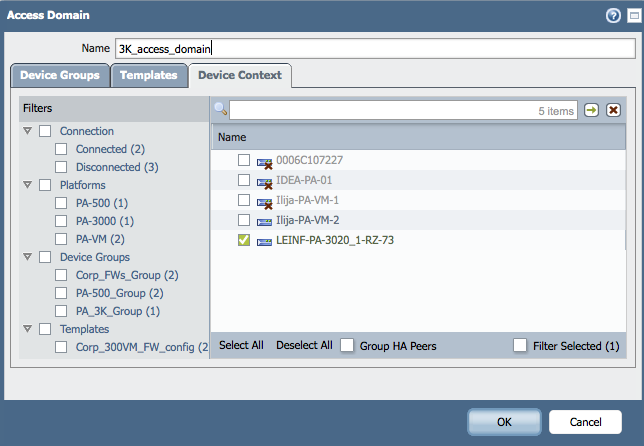

验证配置文件. - 在 "全景 > 访问域" 下, 创建访问域:

选择要包括在此访问域中的设备组、模板和物理设备和/或 vsys:

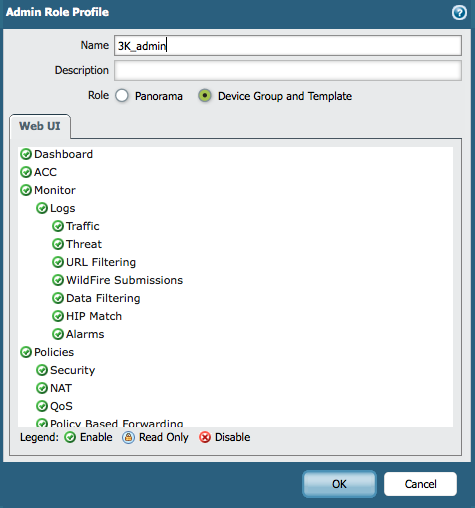

- 创建管理角色。

在全景 >> 管理角色, 创建一个管理角色, 将具有所需的管理权限。

注意:选择 "设备组和模板" 作为角色.

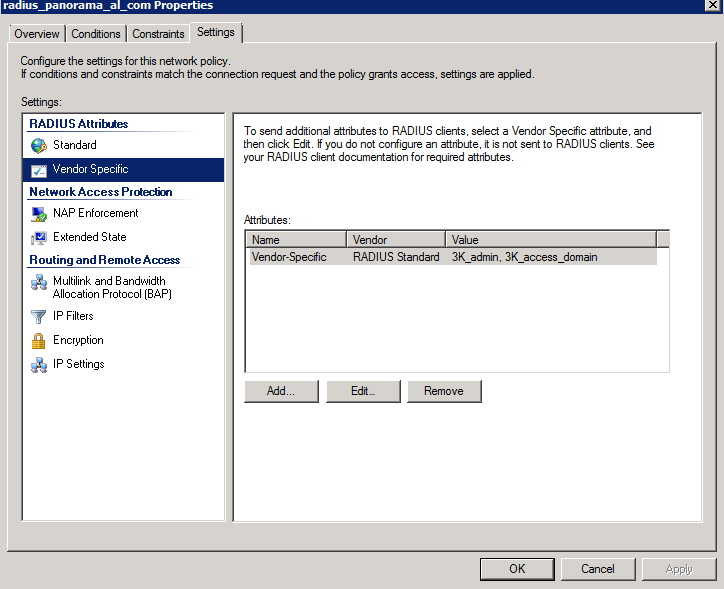

- 在 Windows RADIUS 服务器上创建策略。

- 在 NPS >> 策略 > 网络策略下, 创建一个策略来授予用户访问权限。

- 在该策略中, 如果需要, 添加条件和约束。

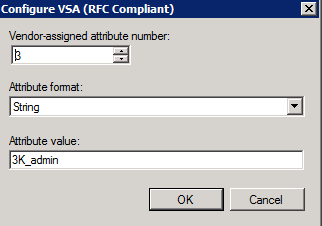

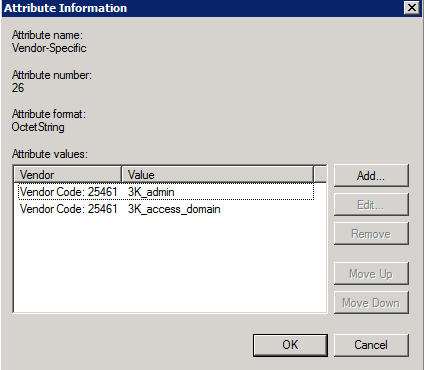

- 在策略性能中的 "设置" 选项卡下的 "特定供应商" 下, 为授权创建所需的属性:

-使用供应商属性代码: 25461

-对于 vsa 数字 3, 使用 3K_admin

-对于 vsa 数字 4, 使用3K_access_domain

- 验证安装程序。

在 authd.log 中, 使用适当访问域和角色登录的用户是可见的:

2014-09-17 20:15:55.524 +0200 调试: pan_authd_service_req (pan_authd: 3316): authd: 尝试远程身份验证用户: emea

2014-09-17 20:15:55.524 +0200 调试: pan_authd_service_auth_req (pan_authd: 1158): 授权请求<'','','emea'></'','','emea'>

2014-09-17 20:15:55.529 +0200 emea 管理员正在 authed

2014-09-17 20:15:55.532 +0200 调试: pan_authd_handle_admin_auths (pan_authd: 2245): 使用授权教授 Radius 管理 emea

2014-09-17 20:15:55.532 +0200 调试: pan_authd_handle_admin_auths (pan_authd: 2299): 共享/Radius 是授权教授类型 (授权配置文件)

2014-09-17 20:15:55.546 +0200 调试: pan_process_radius_auth (pan_authd: 1088): 为用户 emea 找到 vsa 半径角色3K_admin

2014-09-17 20:15:55.546 +0200 调试: pan_process_radius_auth (pan_authd: 1105): 找到了用于用户 emea 的 vsa radius 访问域3K_access_domain

2014-09-17 20:15:55.546 +0200 认证成功用户<shared,Radius,emea></shared,Radius,emea>

2014-09-17 20:15:55.546 +0200 验证成功远程用户<emea(orig:emea)></emea(orig:emea)>

...

收到 2014-09-17 20:15:55.561 +0200 请求以解锁共享/Radius/emea

2014-09-17 20:15:55.562 +0200 用户 "emea" 认证。 来自: 10.193.100.140。

2014-09-17 20:15:55.562 +0200 调试: pan_authd_generate_system_log (pan_authd: 866): 启用 CC = False

2014-09-17 20:15:55.566 +0200 调试: pan_authd_service_req (pan_authd: 3322): authd: 获取组请求

2014-09-17 20:15:55.566 +0200 调试: pan_authd_get_userinfo (pan_authd: 3432): 找到了用户 emea 的访问域 (3K_access_domain) 和角色 (3K_admin)

2014-09-17 20:15:55.566 +0200 调试: pan_authd_handle_group_req (pan_authd: 3210): 获得用户角色/一个 3K_admin/3K_access_domain 为用户 emea

2014-09-17 20:15:55.567 +0200 错误: pan_authd_handle_group_req (pan_authd: 3223): 未能获取用户密码配置文件设置

2014-09-17 20:29:29.438 +0200 调试: cfgagent_opcmd_callback (pan_cfgagent: 418): authd: cfg 代理从服务器接收到 op 命令

Web UI 验证

当用户现在尝试登录到全景图时, access 将仅限于定义的访问域中的设备。

这包括从全景图到访问域中的设备访问模板、设备组、日志和更改上下文。

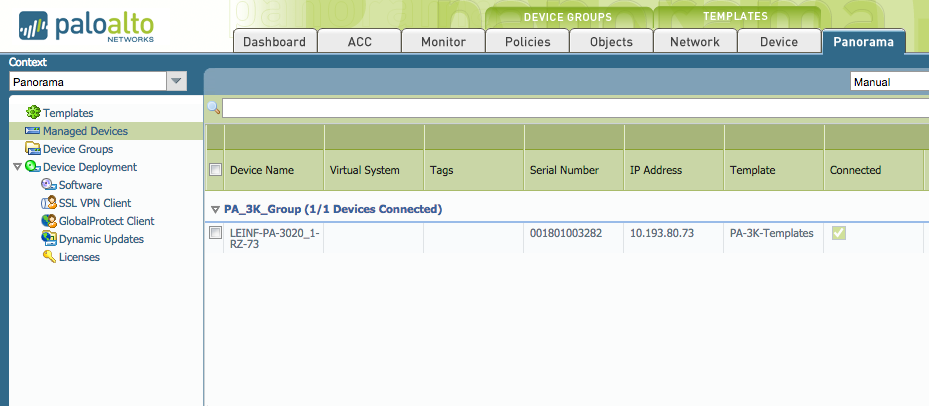

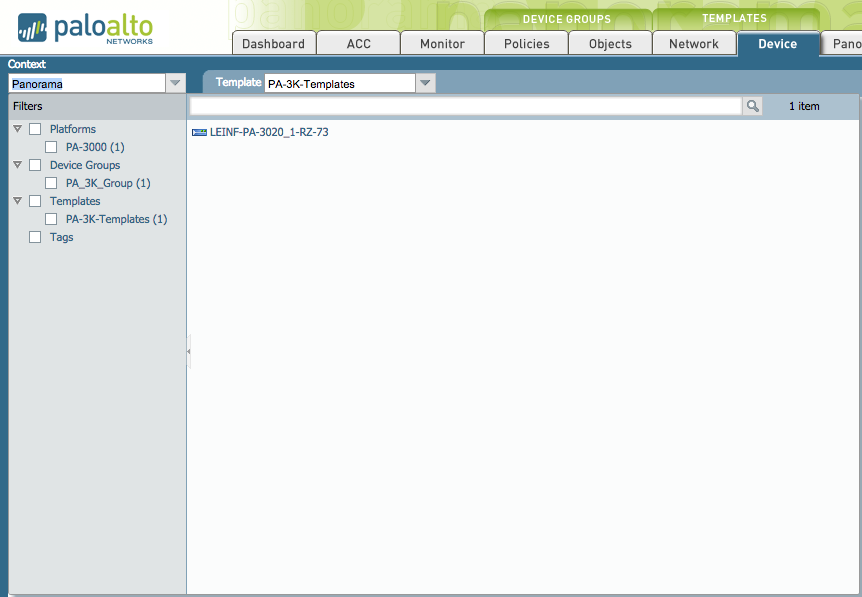

例如, 托管设备仅显示3K_access_domain 中的设备:

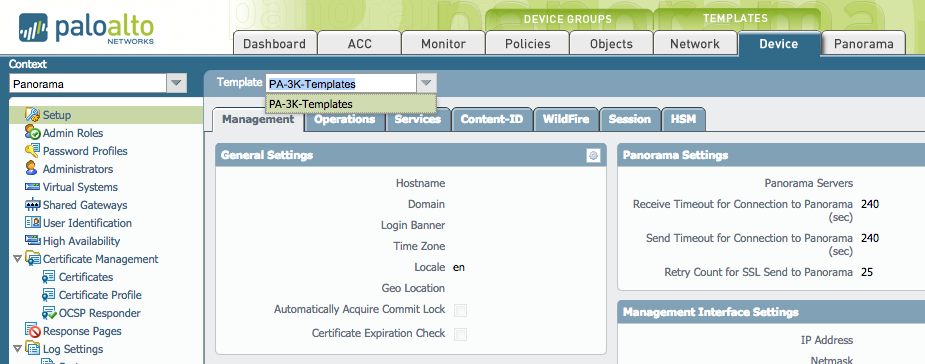

列表中只显示 PA-3000 模板:

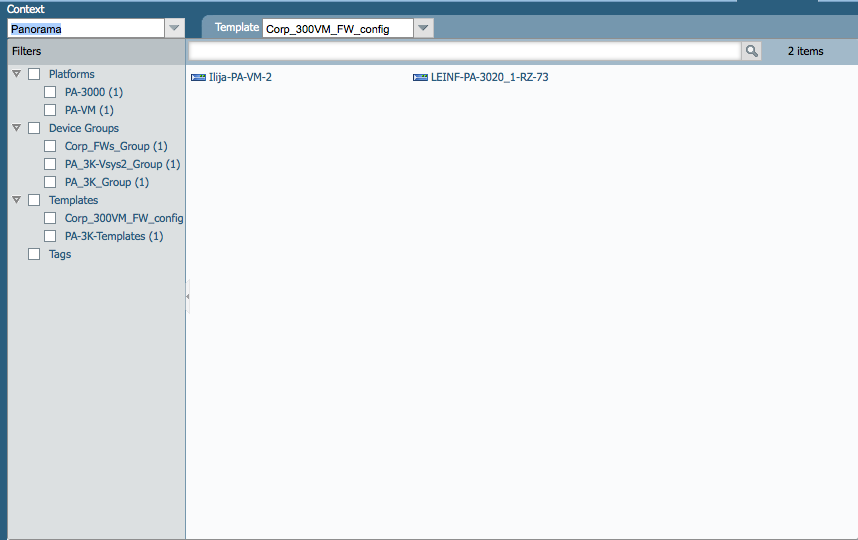

只有3K_access_domain 中的设备可用于将上下文更改为:

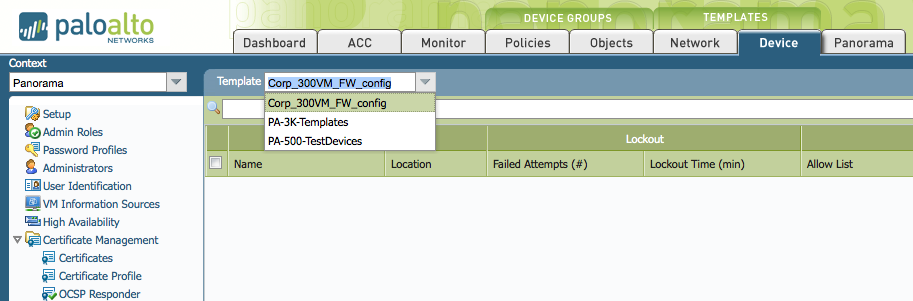

完全管理员具有查看所有模板和上下文的权限:

为管理员用户显示三个模板。

可通过上下文更改连接两个设备。

所有者: ialeksov