個別のパノラマ管理者が RADIUS を使用してドメインにアクセス

Resolution

概要

Tは、彼が管理パノラマプラットフォーム helps ファイアウォール管理者は、多くのデバイスを管理します。管理されたセキュリティサービスの I n ケース、パロアルトネットワークデバイスは、お互いから分離することができます。アクセスドメインでデバイスを分割するには、パノラマにオプションがあります。アクセスドメインは、ファイアウォールへの管理者アクセスのためのドメインを指定します。これは、ユーザーを認証するための VSA (ベンダ固有の属性) RADIUS 属性にリンクされています。

複数の管理者がパノラマにログオンしてデバイスを管理するオプションがある場合は、異なるアクセスドメインで異なるデバイスを分離することをお勧めします。これには、テンプレートへのフルアクセス権と、アクセスドメイン内の管理対象デバイスのデバイスグループが含まれます。

詳細

この例の構成では、デバイスを分離する2つのアクセスドメインが存在します。RADIUS プロファイルが作成され、1つのアクセスドメインにのみアクセスできるようになります。

構成はパノラマと Windows radius サーバーで行われますが、同じ原則は、パロアルトネットワークの M-100 デバイスと任意の radius サーバーに対して有効です。

メモ:ユーザーは、パノラマでスーパーユーザとしてログインし、windows サーバの完全管理者としてログオンする必要があります。

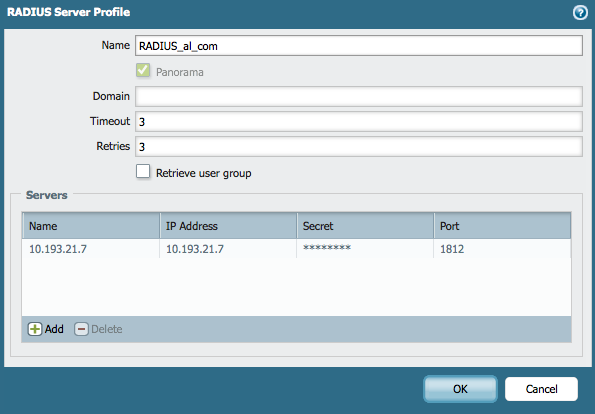

- radius サーバープロファイルを作成します。[パノラマ] > [サーバープロファイル] > [radius] で、パノラマ管理者の認証に使用するプロファイルを作成します。

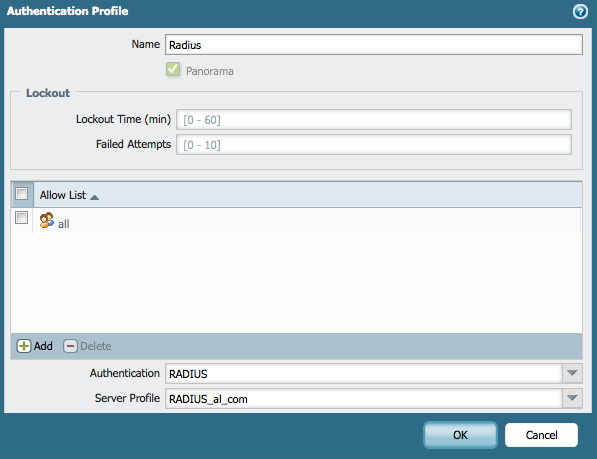

- 認証プロファイルを作成します。

[パノラマ] > [認証プロファイル] で、RADIUS 認証 プロファイルを作成します。

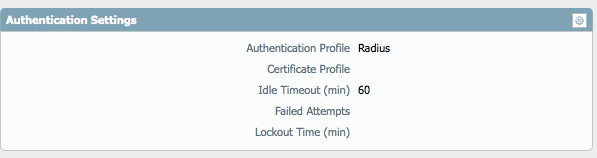

プロファイルを作成します。 - 使用する必要がある認証プロファイルとして RADIUS に移動します。[パノラマ] > [セットアップ] > [

管理] > [認証] の設定 で、作成した RADIUS 認証プロファイルを選択します。

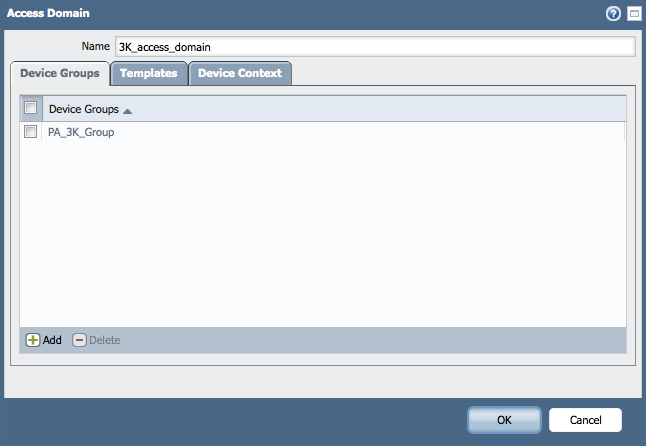

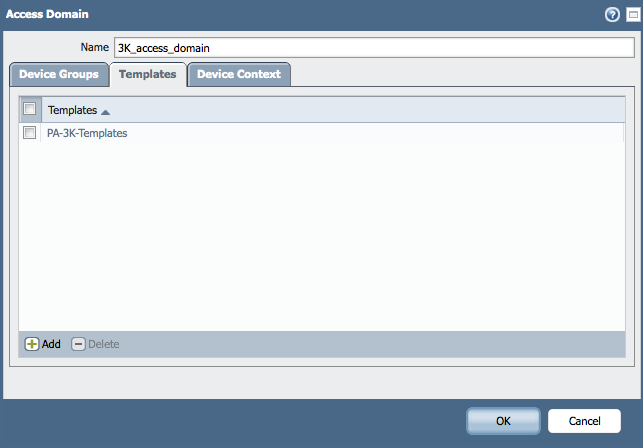

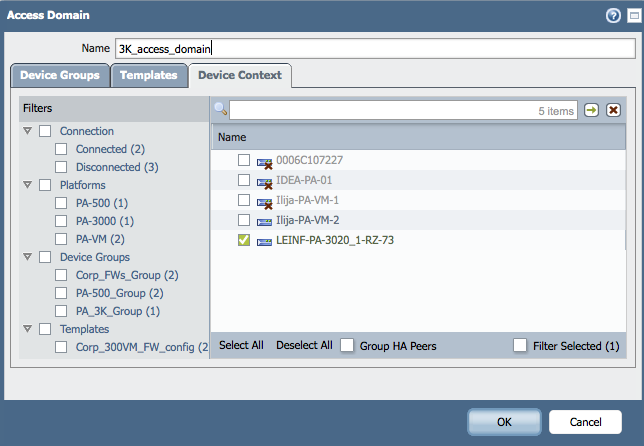

で、作成した RADIUS 認証プロファイルを選択します。 - [パノラマ] > [アクセスドメイン] で、アクセスドメインを作成します。

このアクセスドメインに含めるデバイスグループ、テンプレート、および物理デバイスまたは vsys を選択します。

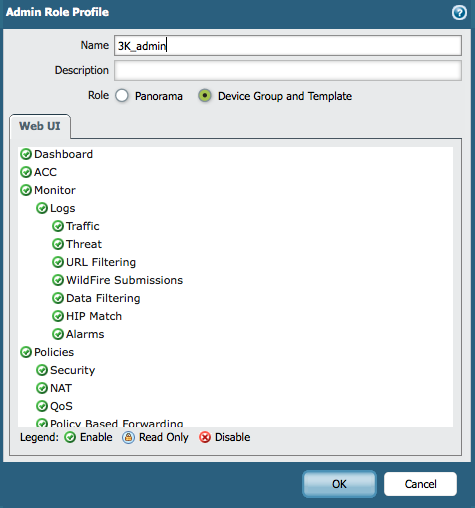

- 管理者ロールを作成します。

[パノラマ] > [管理者の役割] で、必要な管理者権限を持つ管理者の役割を作成します。

注: 「デバイスグループとテンプレート」をロールとして選択します。

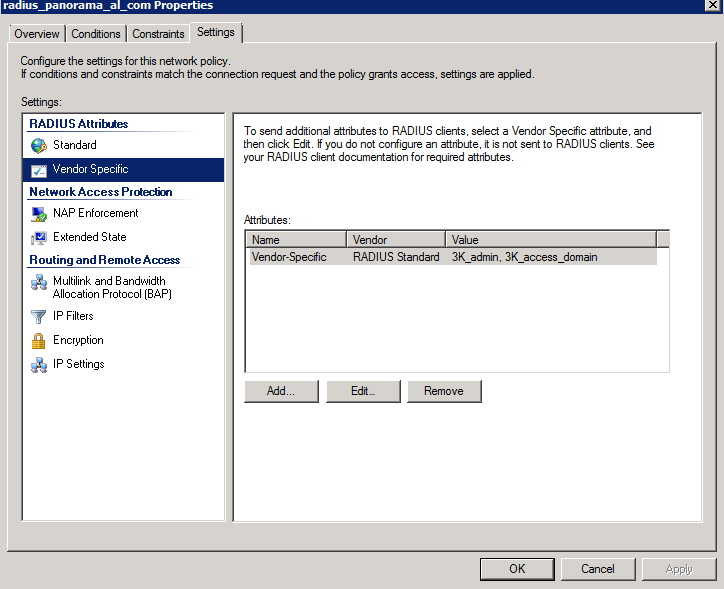

- Windows RADIUS サーバーにポリシーを作成します。

- [NPS] > [ポリシー] > [ネットワークポリシー] で、ユーザーへのアクセスを許可するポリシーを作成します。

- ポリシーで、条件を追加し、必要に応じて制約を行います。

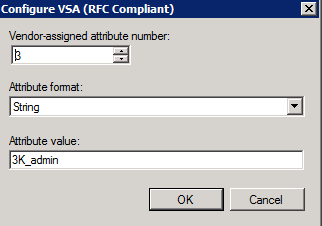

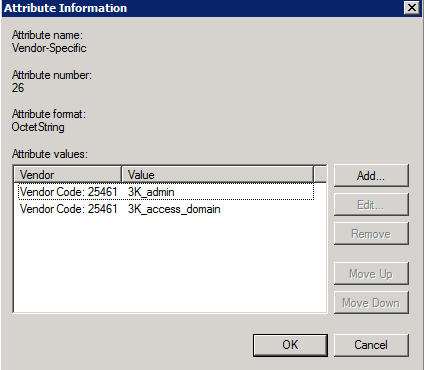

- ポリシー拡張で、[設定] タブの [ベンダ固有] で、承認に必要な属性を作成します。

-ベンダー属性コードを使用してください: 25461

-vsa の番号3の場合は、3K_admin を使用する

-vsa の番号4のために、3K_access_domain を使用して

- セットアップを確認します。

authd では、適切なアクセスドメインとロールを使用してログインしているユーザーが表示されます。

2014-09-17 20:15: 55.524 + 0200 デバッグ: pan_authd_service_req (pan_authd c:3316): authd: リモート認証を試みるユーザー: emea

2014-09-17 20:15: 55.524 + 0200 デバッグ: pan_authd_service_auth_req (pan_authd c:1158): 認証要求<'','','emea'></'','','emea'>

2014-09-17 20:15: 55.529 + 0200 emea 管理者が authed されている

2014-09-17 20:15: 55.532 + 0200 デバッグ: pan_authd_handle_admin_auths (pan_authd c:2245): 管理のための認証教授の半径を使用して emea

2014-09-17 20:15: 55.532 + 0200 デバッグ: pan_authd_handle_admin_auths (pan_authd c:2299): 共有/Radius は、auth 教授のタイプです (auth プロファイル)

2014-09-17 20:15: 55.546 + 0200 デバッグ: pan_process_radius_auth (pan_authd c:1088): ユーザー emea の vsa radius 役割3K_admin が見つかりました

2014-09-17 20:15: 55.546 + 0200 デバッグ: pan_process_radius_auth (pan_authd c:1105): 検索 vsa の radius アクセスドメイン3K_access_domain のユーザー emea の

2014-09-17 20:15: 55.546 + 0200 認証がユーザーに対して成功しました<shared,Radius,emea></shared,Radius,emea>

2014-09-17 20:15: 55.546 + 0200 認証がリモートユーザーに対して成功しました<emea(orig:emea)></emea(orig:emea)>

...

2014-09-17 20:15: 55.561 + 0200 要求は、共有/Radius/emea のロックを解除するために受信

2014-09-17 20:15: 55.562 + 0200 ユーザー ' emea ' 認証済み。 から: 10.193.100.140。

2014-09-17 20:15: 55.562 + 0200 デバッグ: pan_authd_generate_system_log (pan_authd c:866): CC 有効 = False

2014-09-17 20:15: 55.566 + 0200 デバッグ: pan_authd_service_req (pan_authd c:3322): authd: グループ要求の取得

2014-09-17 20:15: 55.566 + 0200 デバッグ: pan_authd_get_userinfo (pan_authd c:3432): 検索されたアクセスドメイン (3K_access_domain) と役割 (3K_admin) のユーザー emea

2014-09-17 20:15: 55.566 + 0200 デバッグ: pan_authd_handle_group_req (pan_authd c:3210): ユーザーの役割を得た/adomain 3K_admin/3K_access_domain のユーザ emea

2014-09-17 20:15: 55.567 + 0200 エラー: pan_authd_handle_group_req (pan_authd c:3223): ユーザー pw のプロファイル設定を取得できませんでした

2014-09-17 20:29: 29.438 + 0200 デバッグ: cfgagent_opcmd_callback (pan_cfgagent c:418): authd: cfg のエージェントは、サーバーから op コマンドを受信

Web UI の検証

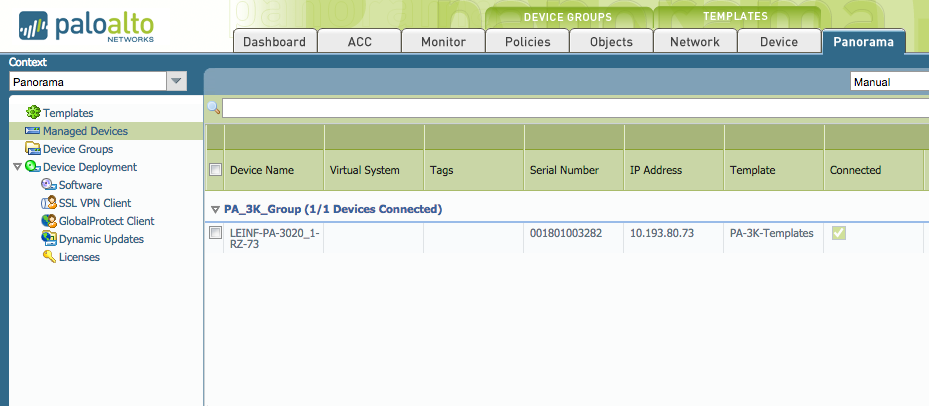

ユーザーがパノラマにログオンしようとすると、アクセスは定義されたアクセスドメイン内のデバイスに制限されます。

これには、テンプレート、デバイスグループ、ログへのアクセス、およびパノラマからアクセスドメイン内のデバイスへのコンテキストの変更が含まれます。

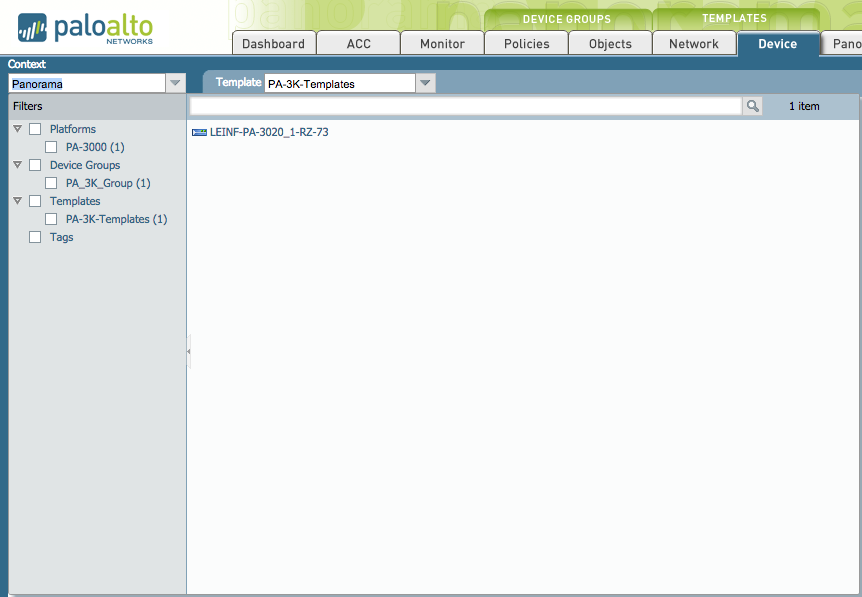

たとえば、管理対象デバイスには、3K_access_domain のデバイスのみが表示されます。

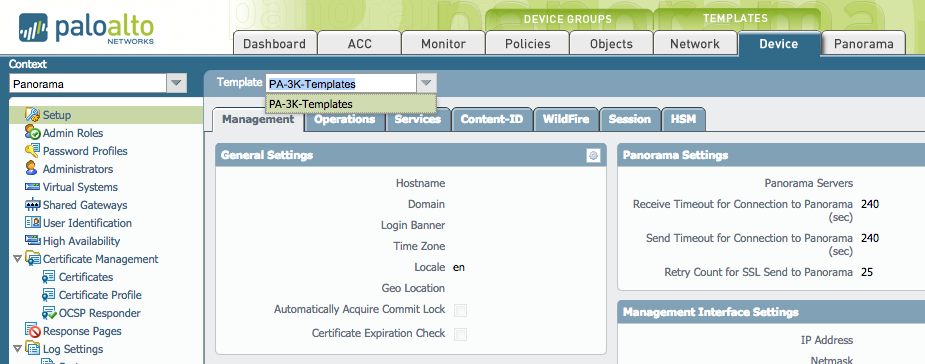

リストには、PA-3000 テンプレートのみが表示されます。

コンテキストを変更するには、3K_access_domain 内のデバイスのみを使用できます。

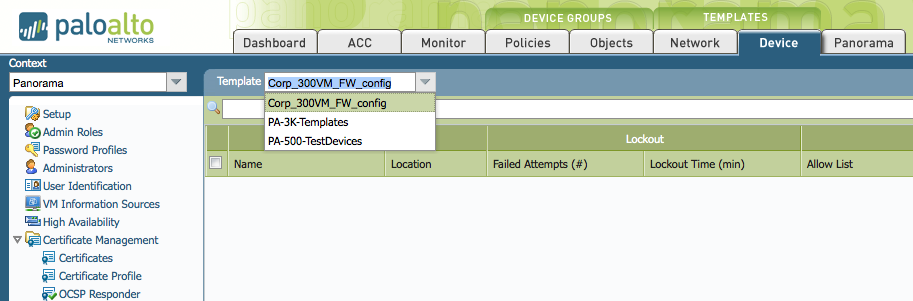

完全管理者には、すべてのテンプレートとコンテキストを表示する権限があります。

admin ユーザーには3つのテンプレートが表示されます。

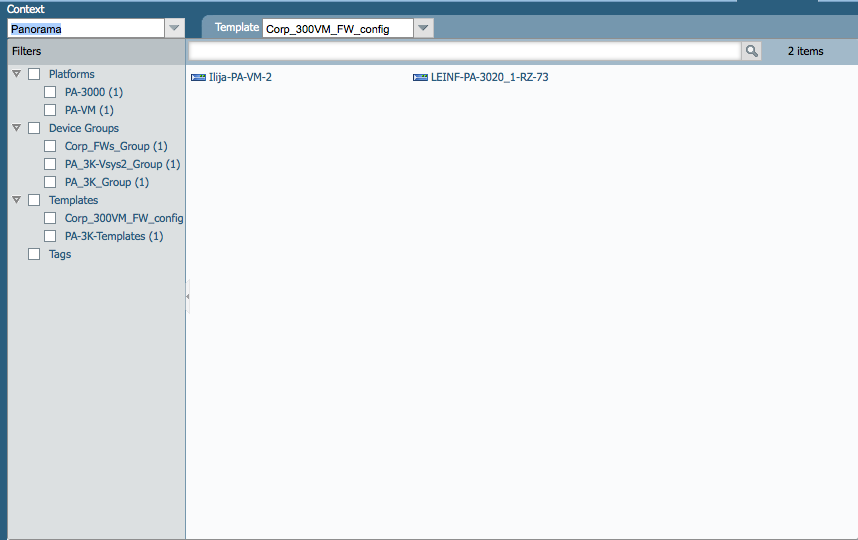

コンテキストの変更によって、2つのデバイスを接続できます。

所有者: ialeksov