Séparation des domaines D'Accès des administrateurs panorama en utilisant RADIUS

Resolution

Vue d’ensemble

Til a géré la plate-forme Panorama hPEL Firewall admins gérer de nombreux périphériques. In cas de services de sécurité gérés, les appareils de Palo Alto Networks peuvent être isolés les uns des autres. Il y a une option sur panorama pour diviser l'appareil dans les domaines d'Accès. Le domaine d'accès spécifie les domaines pour l'accès administrateur aux pare-feu. Il est lié à un attribut RADIUS VSA (attributs spécifiques au fournisseur) pour authentifier les utilisateurs.

La séparation de différents périphériques dans différents domaines d'accès est une bonne idée lorsque plusieurs administrateurs ont la possibilité de se connecter au panorama et de gérer leurs périphériques. Cela inclut les droits d'accès complets aux modèles et aux groupes de périphériques pour les périphériques gérés dans le domaine D'Accès.

Détails

Dans cet exemple de configuration, il y aura 2 domaines d'accès pour séparer les périphériques. UN profil RADIUS sera créé, ce qui donnera accès à un seul domaine d'accès.

La configuration se fait sur un panorama et un serveur de rayon de Windows, mais le même principe est valable pour un dispositif de Palo Alto de réseaux M-100 et n'importe quel serveur de rayon.

Remarque: l'utilisateur doit être connecté en tant que superutilisateur sur le panorama et en tant qu'Administrateur complet sur le serveur Windows.

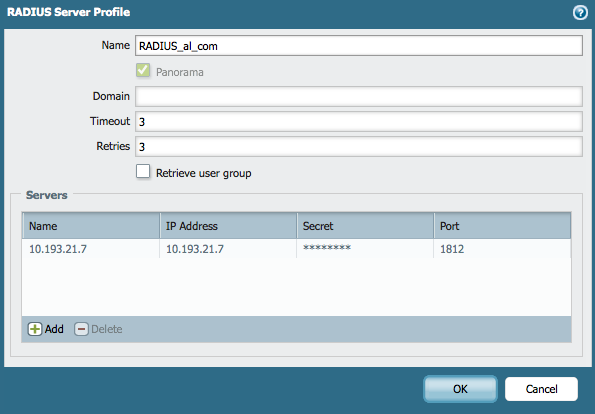

- Créez un profil de serveur RADIUS. sous panorama > serveur profils > RADIUS, créez le profil qui sera utilisé pour l'authentification pour les administrateurs de Panorama:

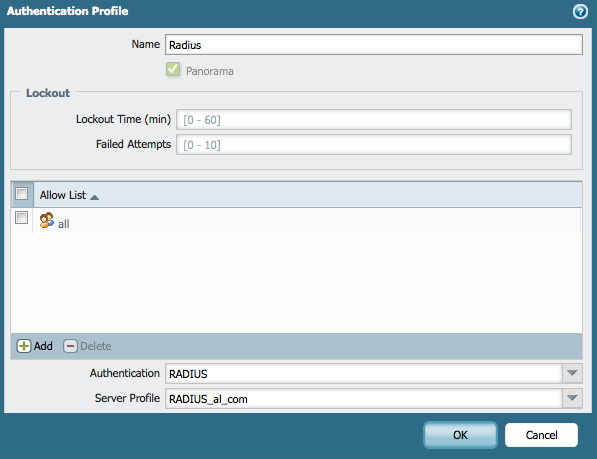

- Créez le profil d'Authentification.

Sous panorama > authentification profils, créez le profil d'Authentification RADIUS :

: - Accédez au rayon en tant que profil d'Authentification qui doit être utilisé.

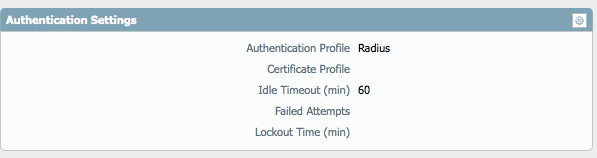

Sous panorama > Setup > gestion > paramètre d'Authentification, sélectionnez le profil d'Authentification RADIUS créé.

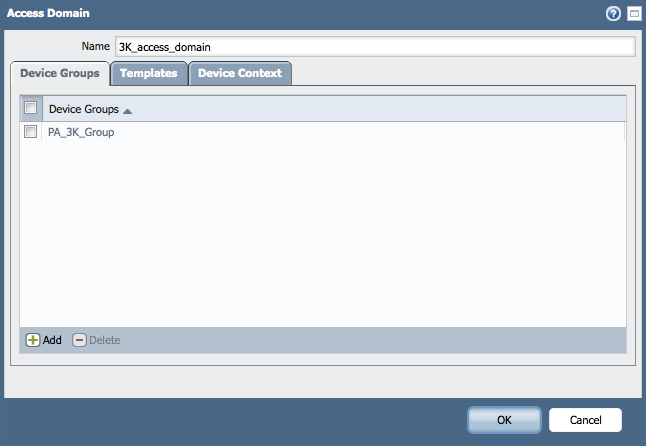

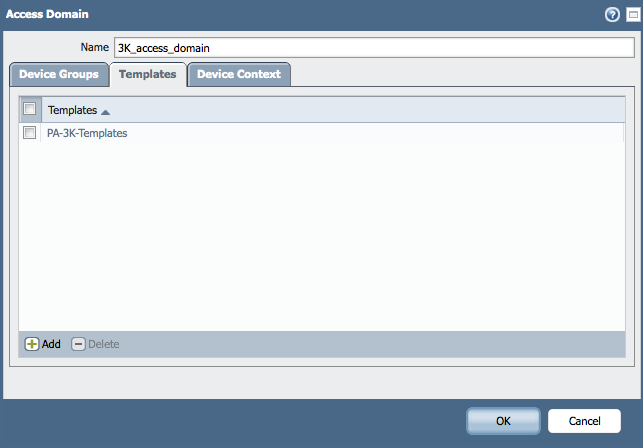

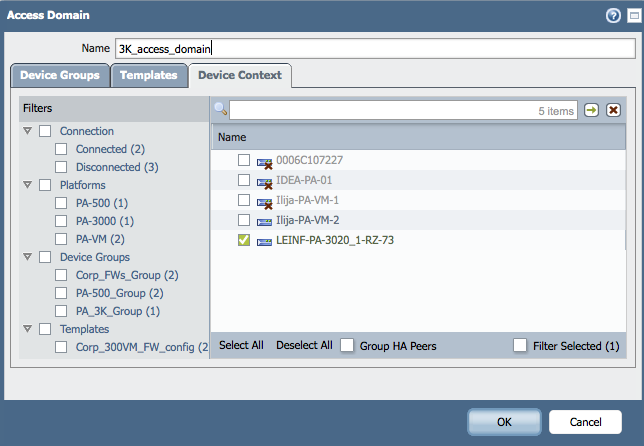

créé. - Sous panorama > Access Domain, créez le domaine d'accès:

Choisissez les groupes de périphériques, les modèles et les périphériques physiques et/ou VSys que vous souhaitez inclure dans ce domaine d'accès:

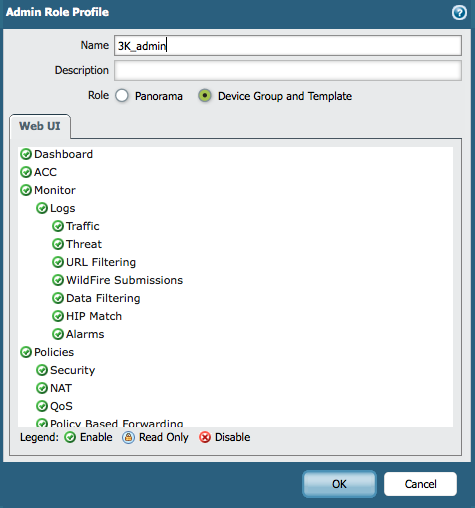

- Créer le rôle Admin.

Sous panorama > admin rôles, créer un rôle admin qui aura les droits d'administrateur désiré.

Remarque: sélectionnez "groupe de périphériques et modèle" comme rôle.

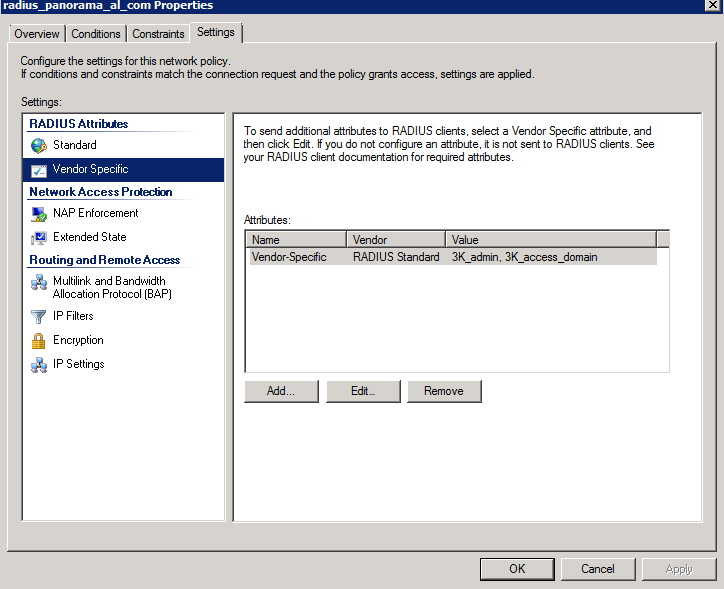

- Créez la stratégie sur le serveur RADIUS Windows.

- Sous NPS > Policies > stratégies réseau, créer une stratégie pour accorder l'accès à l'utilisateur.

- Dans la stratégie, ajoutez les conditions et les contraintes si nécessaire.

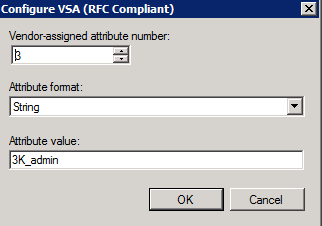

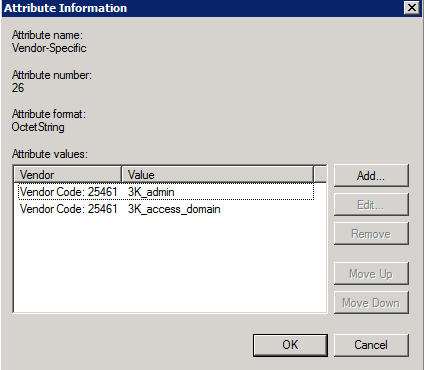

- Dans les proportions de stratégie, sous l'onglet paramètres, sous le fournisseur spécifique, créez les attributs nécessaires pour l'autorisation:

-Utilisez le code attribut fournisseur: 25461

-pour le numéro VSA 3, utilisez le 3K_admin

-pour le numéro VSA 4, utilisez le 3K_access_domain

- Vérifiez la configuration.

Dans le journal authd. log, les utilisateurs se connectant avec le domaine d'accès approprié et le rôle sont visibles:

2014-09-17 20:15:55.524 + 0200 Debug: pan_authd_service_req (pan_authd. c:3316): authd: essayer d'authentifier à distance utilisateur: EMEA

2014-09-17 20:15:55.524 + 0200 Debug: pan_authd_service_auth_req (pan_authd. c:1158): demande AUTH<'','','emea'></'','','emea'>

2014-09-17 20:15:55.529 + 0200 EMEA admin est en cours d'Authentification

2014-09-17 20:15:55.532 + 0200 Debug: pan_authd_handle_admin_auths (pan_authd. c:2245): utilisation auth Prof RADIUS pour admin EMEA

2014-09-17 20:15:55.532 + 0200 Debug: pan_authd_handle_admin_auths (pan_authd. c:2299): Shared/RADIUS est auth Prof est de type (AUTH Profile)

2014-09-17 20:15:55.546 + 0200 Debug: pan_process_radius_auth (pan_authd. c:1088): 3K_admin rôle RADIUS VSA pour l'utilisateur EMEA

2014-09-17 20:15:55.546 + 0200 Debug: pan_process_radius_auth (pan_authd. c:1105): trouvé le domaine d'accès RADIUS VSA 3K_access_domain pour l'utilisateur EMEA

2014-09-17 20:15:55.546 + 0200 authentification réussie pour l'utilisateur<shared,Radius,emea></shared,Radius,emea>

2014-09-17 20:15:55.546 + 0200 authentification réussie pour l'utilisateur distant<emea(orig:emea)></emea(orig:emea)>

...

2014-09-17 20:15:55.561 + 0200 demande reçue pour déverrouiller partagée/RADIUS/EMEA

2014-09-17 20:15:55.562 + 0200 utilisateur'emea'authentifié. De: 10.193.100.140.

2014-09-17 20:15:55.562 + 0200 Debug: pan_authd_generate_system_log (pan_authd. c:866): CC Enabled = False

2014-09-17 20:15:55.566 + 0200 Debug: pan_authd_service_req (pan_authd. c:3322): authd: obtenir une demande de groupe

2014-09-17 20:15:55.566 + 0200 Debug: pan_authd_get_userinfo (pan_authd. c:3432): found Access Domain (3K_access_domain) et Role (3K_admin) pour l'utilisateur EMEA

2014-09-17 20:15:55.566 + 0200 Debug: pan_authd_handle_group_req (pan_authd. c:3210): Got rôle de l'utilisateur/Adomain 3K_admin/3K_access_domain pour l'utilisateur EMEA

2014-09-17 20:15:55.567 + 0200 erreur: pan_authd_handle_group_req (pan_authd. c:3223): impossible d'obtenir les paramètres de profil utilisateur PW

2014-09-17 20:29:29.438 + 0200 Debug: cfgagent_opcmd_callback (pan_cfgagent. c:418): authd: cfg agent a reçu la commande op du serveur

Vérification de l'INTERFACE utilisateur Web

Lorsque l'utilisateur tente maintenant de se connecter à Panorama, l'accès sera limité aux périphériques du domaine d'accès défini.

Cela inclut l'accès aux modèles, aux groupes de périphériques, aux journaux et au contexte changeant du panorama aux périphériques du domaine d'accès.

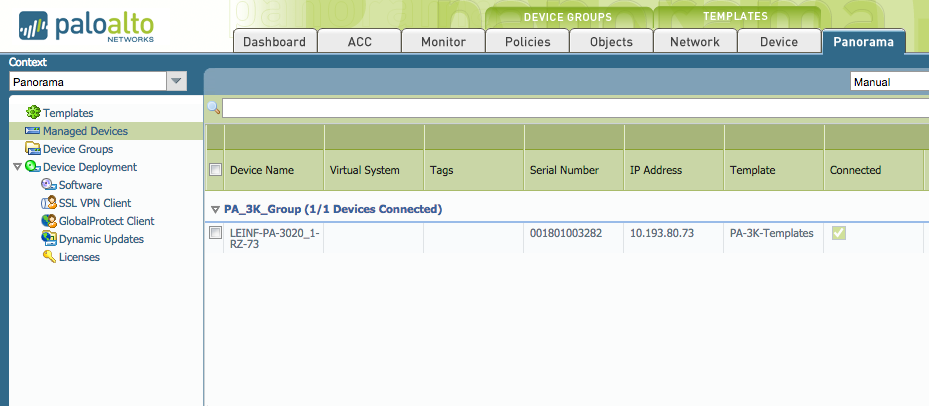

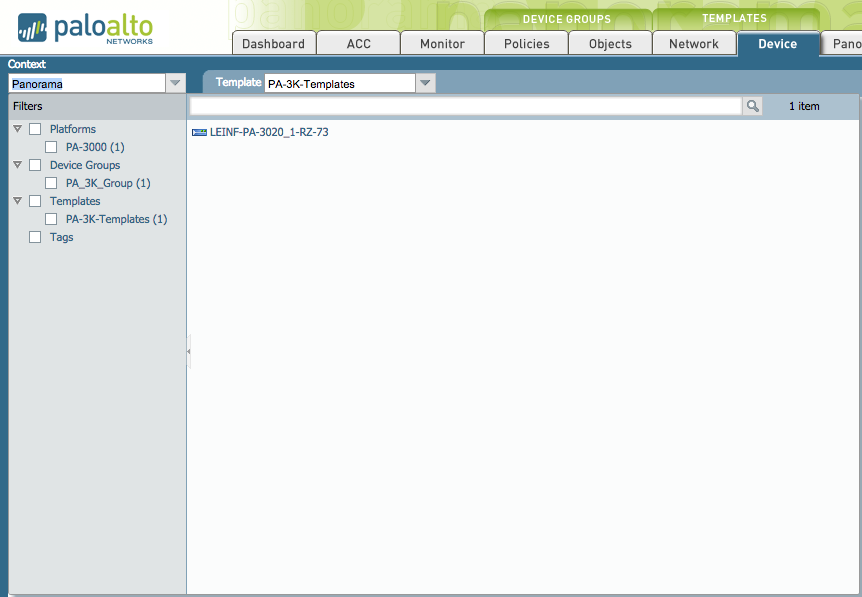

Par exemple, les périphériques gérés affichent uniquement les périphériques du 3K_access_domain:

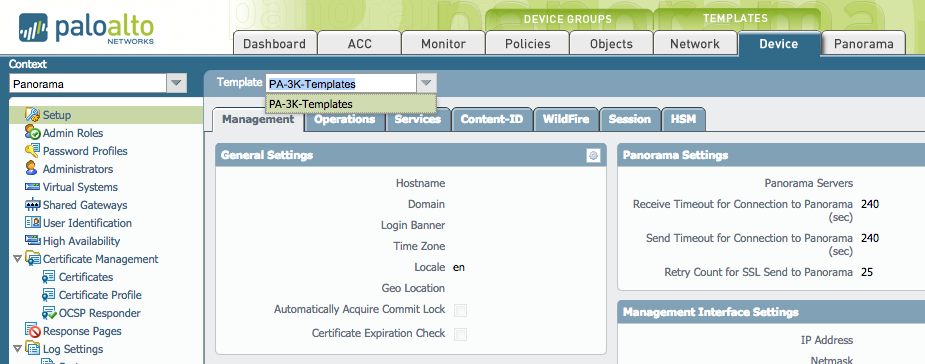

Seul le modèle PA-3000 est indiqué dans la liste:

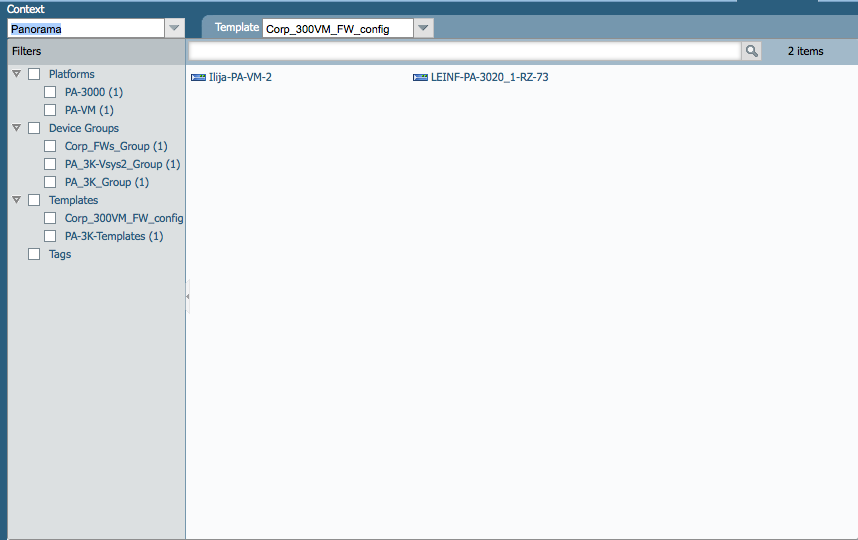

Seuls les périphériques du 3K_access_domain sont disponibles pour modifier le contexte:

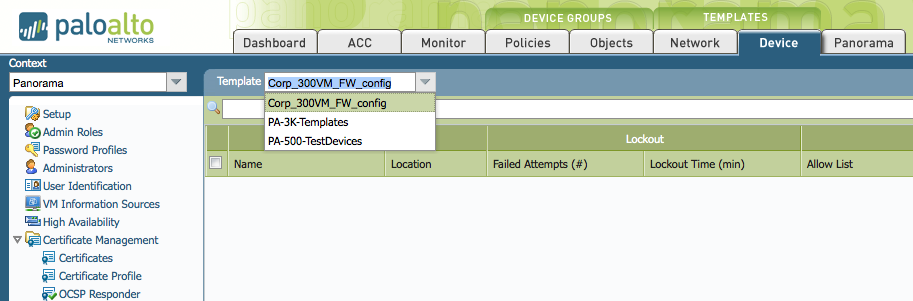

L'administrateur complet a les droits de voir tous les modèles et contextes:

Trois modèles sont affichés pour l'utilisateur admin.

Deux appareils sont disponibles pour être connectés à via changement de contexte.

propriétaire : ialeksov