Independientes de panorama Admins acceso a dominios mediante RADIUS

Resolution

Resumen

T administrópanorama plataforma hELPS Firewall Admins administrar muchos dispositivos. Enlos casos de servicios de seguridad administrados, los dispositivos de Palo Alto Networks pueden aislarse unos de otros. Hay una opción en panorama para dividir el dispositivo en dominios de acceso. El dominio de acceso especifica los dominios para el acceso de administrador a los cortafuegos. Está vinculado a un atributo RADIUS (atributos específicos del proveedor) para autenticar a los usuarios.

Separar diferentes dispositivos en diferentes dominios de acceso es una buena idea cuando varios administradores tienen la opción de iniciar sesión en el panorama y administrar sus dispositivos. Esto incluye los derechos de acceso completo a las plantillas y los grupos de dispositivos para los equipos administrados en el dominio de acceso.

Detalles

En esta configuración de ejemplo habrá 2 dominios de acceso para separar los dispositivos. Se creará un perfil RADIUS, que dará acceso a un solo dominio de acceso.

La configuración se realiza en un panorama y un servidor de RADIUS de Windows, pero el mismo principio es válido para un dispositivo M-100 de las redes de palo alto y cualquier servidor RADIUS.

Nota: el usuario debe iniciar sesión como superusuario en el panorama y como administrador completo en el servidor Windows.

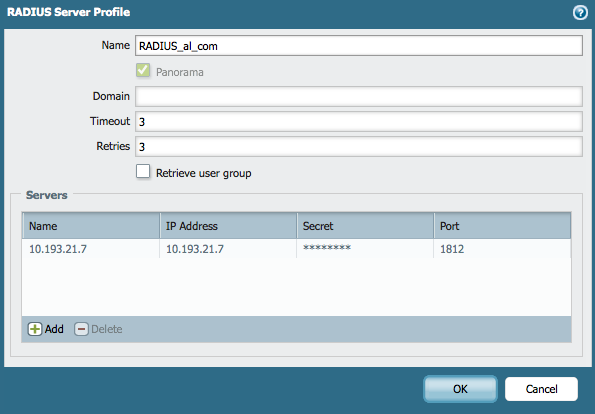

- Cree un perfil de servidor RADIUS. bajo panorama > perfiles de servidor > RADIUS, cree el perfil que se usará para la autenticación de los administradores de panorama:

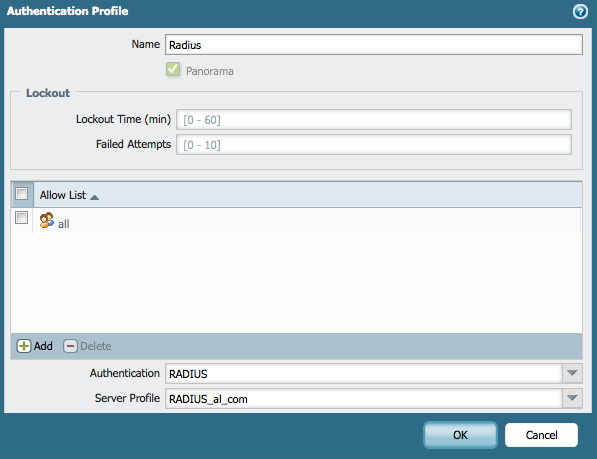

- Cree el perfil de autenticación.

En los perfiles de autenticación de panorama >, cree el perfil de autenticación RADIUS:

de autenticación RADIUS: - Vaya al radio como un perfil de autenticación que necesita ser utilizado.

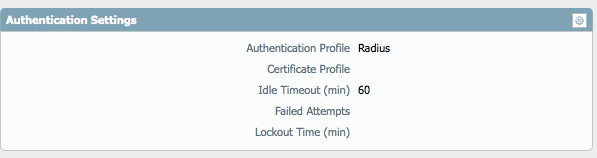

En panorama > configuración > administración > configuración de autenticación, seleccione el perfil de autenticación RADIUS creado.

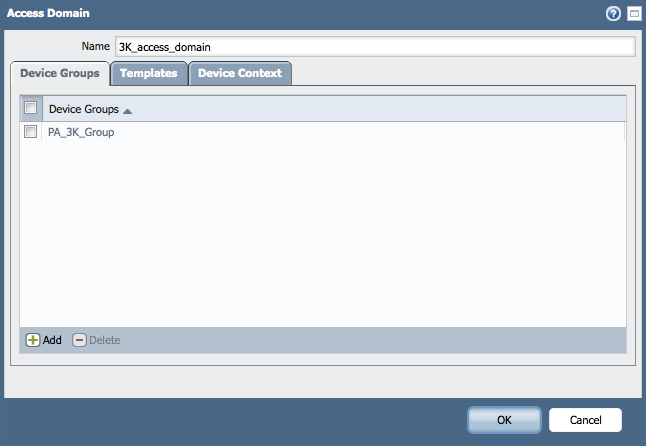

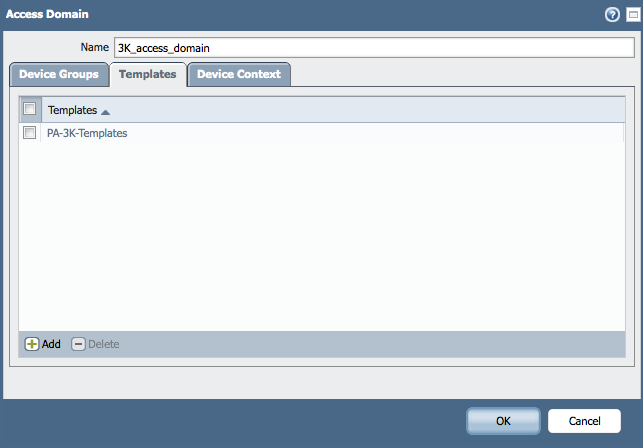

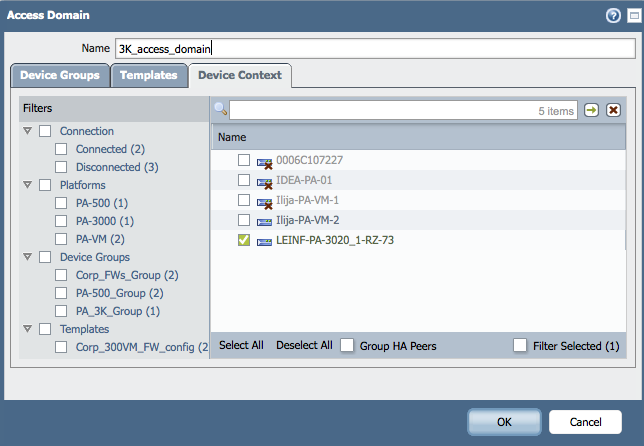

creado. - En el dominio de acceso de panorama >, cree el dominio de acceso:

Elija los grupos de dispositivos, las plantillas y los dispositivos físicos y/o vsys que desea incluir en este dominio de acceso:

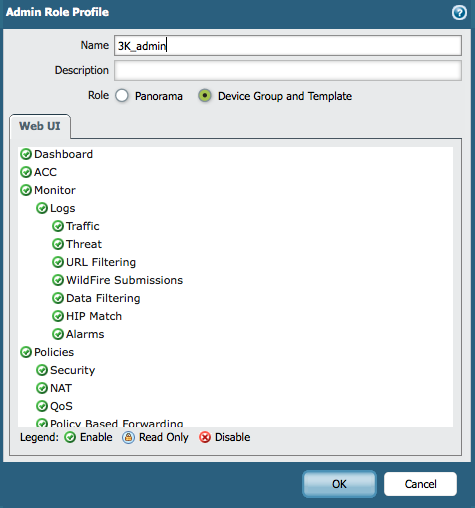

- Cree el rol admin.

En panorama > funciones de administración, cree un rol de administrador que tendrá los derechos de administrador deseados.

Nota: Seleccione "grupo de dispositivos y plantilla" como rol.

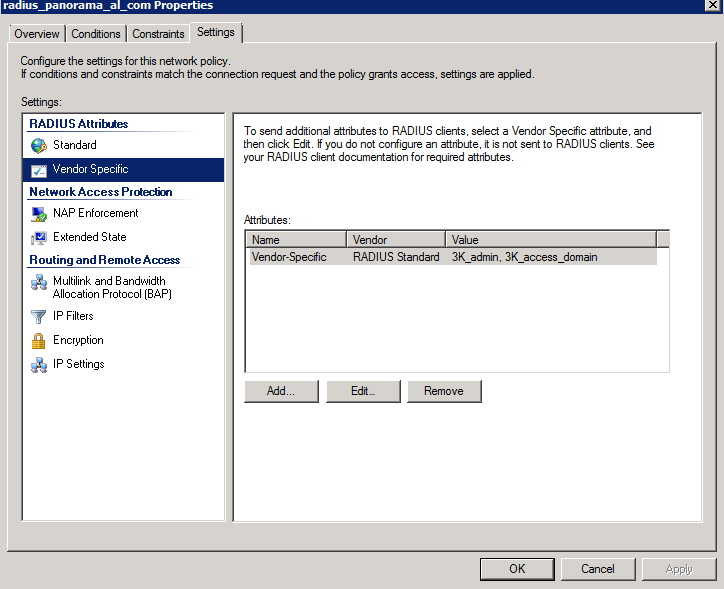

- Cree la Directiva en el servidor de RADIUS de Windows.

- En las directivas de NPS > > directivas de red, cree una directiva para conceder acceso al usuario.

- En la póliza, añada las condiciones y restricciones si es necesario.

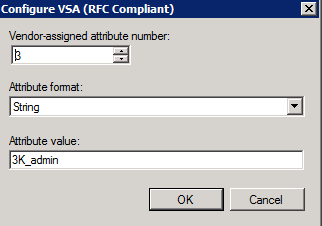

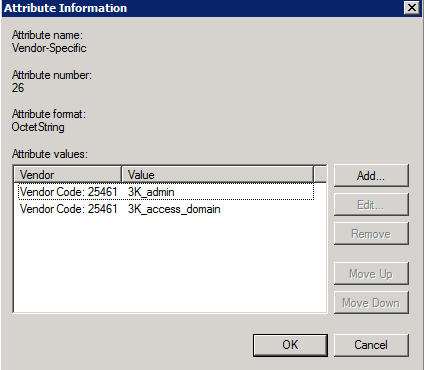

- En los proporciones de directivas, en la ficha Configuración, en el proveedor específico, cree los atributos necesarios para la autorización:

-Utilice el proveedor código atribute: 25461

-para el VSA número 3, utilice el 3K_admin

-para el VSA número 4, utilice el 3K_access_domain

- Verifique la configuración.

En el registro authd., los usuarios que inicien sesión con el dominio de acceso y el rol apropiados son visibles:

2014-09-17 20:15:55.524 + 0200 Debug: pan_authd_service_req (pan_authd. c:3316): authd: tratar de autenticar remoto usuario: EMEA

2014-09-17 20:15:55.524 + 0200 Debug: pan_authd_service_auth_req (pan_authd. c:1158): solicitud de autenticación<'','','emea'></'','','emea'>

2014-09-17 20:15:55.529 + 0200 EMEA admin está siendo autentificado

2014-09-17 20:15:55.532 + 0200 Debug: pan_authd_handle_admin_auths (pan_authd. c:2245): uso de auth Prof RADIUS para admin EMEA

2014-09-17 20:15:55.532 + 0200 Debug: pan_authd_handle_admin_auths (pan_authd. c:2299): Shared/RADIUS is auth Prof is de Type (auth Profile)

2014-09-17 20:15:55.546 + 0200 Debug: pan_process_radius_auth (pan_authd. c:1088): Found VSA RADIUS rol 3K_admin para User EMEA

2014-09-17 20:15:55.546 + 0200 Debug: pan_process_radius_auth (pan_authd. c:1105): Found VSA RADIUS Access dominio 3K_access_domain for User EMEA

2014-09-17 20:15:55.546 + 0200 autenticación con éxito para el usuario<shared,Radius,emea></shared,Radius,emea>

2014-09-17 20:15:55.546 + 0200 autenticación con éxito para el usuario remoto<emea(orig:emea)></emea(orig:emea)>

...

2014-09-17 20:15:55.561 + 0200 solicitud recibida para desbloquear Shared/RADIUS/EMEA

2014-09-17 20:15:55.562 + 0200 usuario ' EMEA ' autenticado. From: 10.193.100.140.

2014-09-17 20:15:55.562 + 0200 Debug: pan_authd_generate_system_log (pan_authd. c:866): CC Enabled = False

2014-09-17 20:15:55.566 + 0200 Debug: pan_authd_service_req (pan_authd. c:3322): authd: obtener solicitud de grupo

2014-09-17 20:15:55.566 + 0200 Debug: pan_authd_get_userinfo (pan_authd. c:3432): Found Access domain (3K_access_domain) y role (3K_admin) para el usuario EMEA

2014-09-17 20:15:55.566 + 0200 Debug: pan_authd_handle_group_req (pan_authd. c:3210): Got rol de usuario/adomain 3K_admin/3K_access_domain para el usuario EMEA

2014-09-17 20:15:55.567 + 0200 error: pan_authd_handle_group_req (pan_authd. c:3223): no se pudo obtener la configuración del perfil PW del usuario

2014-09-17 20:29:29.438 + 0200 Debug: cfgagent_opcmd_callback (pan_cfgagent. c:418): authd: cfg agente recibido comando OP del servidor

Verificación de UI Web

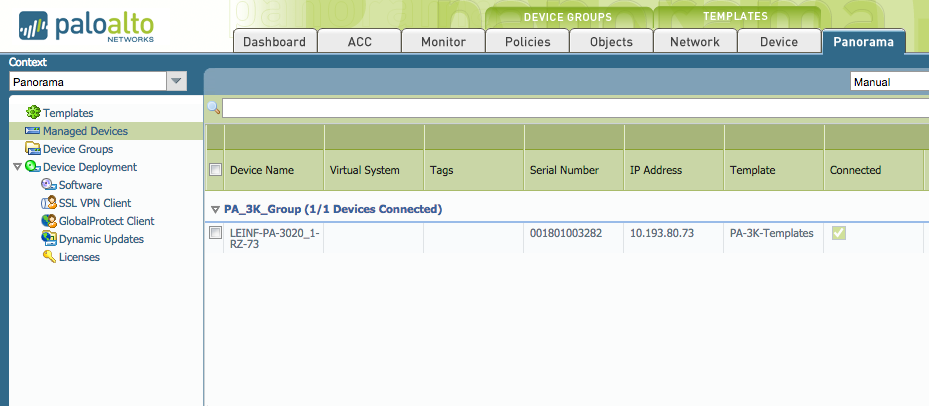

Cuando el usuario ahora intenta iniciar sesión en panorama, Access se limitará a los dispositivos del dominio de acceso definido.

Esto incluye el acceso a las plantillas, grupos de dispositivos, registros y cambio de contexto desde el panorama a los dispositivos del dominio de acceso.

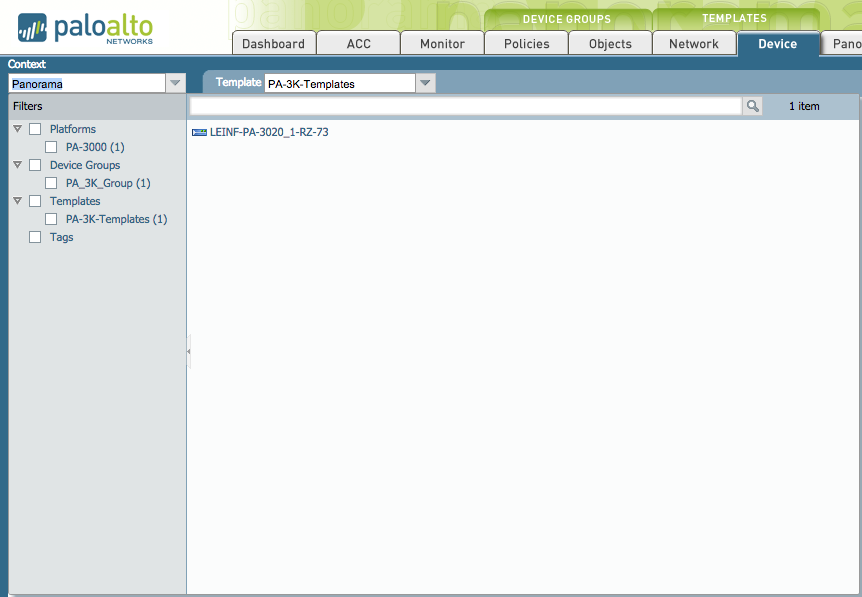

Por ejemplo, los dispositivos administrados sólo muestran los dispositivos de 3K_access_domain:

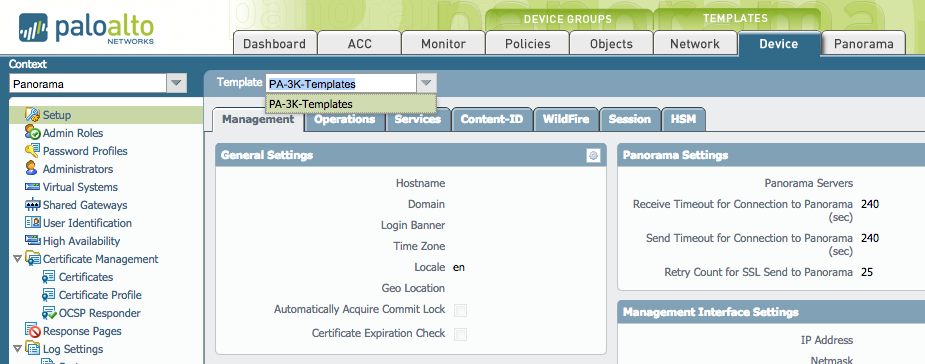

Sólo la plantilla PA-3000 se muestra en la lista:

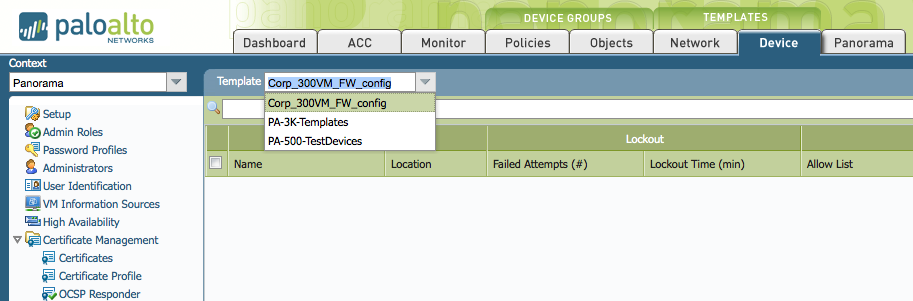

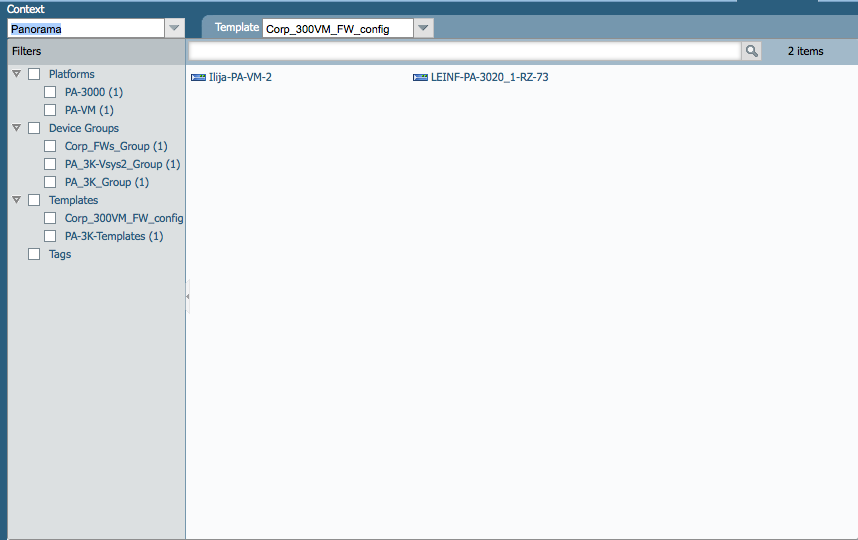

Sólo los dispositivos del 3K_access_domain están disponibles para cambiar el contexto a:

El administrador completo tiene derechos para ver todas las plantillas y contextos:

Se muestran tres plantillas para el usuario admin.

Hay dos dispositivos disponibles para conectarse a través del cambio de contexto.

Propietario: ialeksov