Separate Panorama-Admins-Zugriffs Bereiche mit RADIUS

Resolution

Übersicht

Der verwaltete Panorama- Plattform hELPs Firewall Admins verwalten viele Geräte. In Fällen von verwalteten sicherheitsDiensten können Palo Alto Networks-Geräte voneinander isoliert werden. Es gibt eine Option auf Panorama, das Gerät in Zugriffs Domains zu teilen. Die Access-Domain gibt die Domains für den Administrator-Zugriff auf die Firewalls an. Es ist mit einem RADIUS von VSA (Vendor-spezifische Attribute) verbunden, um die Benutzer zu authentifizieren.

Die Trennung verschiedener Geräte in verschiedenen Zugriffs Bereichen ist eine gute Idee, wenn mehrere Administratoren die Möglichkeit haben, sich im Panorama anzumelden und Ihre Geräte zu verwalten. Dazu gehören volle Zugriffsrechte auf Vorlagen und die GeräteGruppen für verwaltete Geräte in der Zugriffs Domäne.

Details

In dieser Beispielkonfiguration wird es 2 Zugriffs Domains geben, um die Geräte zu trennen. Es wird ein RADIUS-Profil erstellt, das nur einen Zugriff auf eine Zugriffs Domäne erhält.

Die Konfiguration erfolgt auf einem Panorama und einem Windows-RADIUS-Server, aber das gleiche Prinzip gilt für ein Palo Alto Networks M-100-Gerät und jeden RADIUS-Server.

Hinweis: der Benutzer muss als Superuser auf dem Panorama und als vollständiger Administrator auf dem Windows-Server eingeloggt sein.

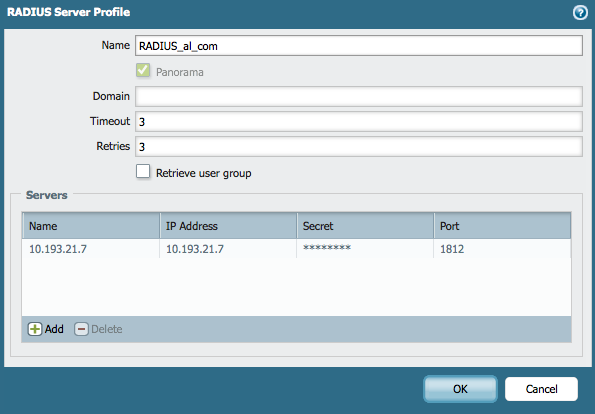

- Erstellen Sie ein RADIUS-Server-Profil. unter Panorama > Server-Profile > RADIUS erstellen Sie das Profil, das für die Authentifizierung der Panorama-Administratoren verwendet wird:

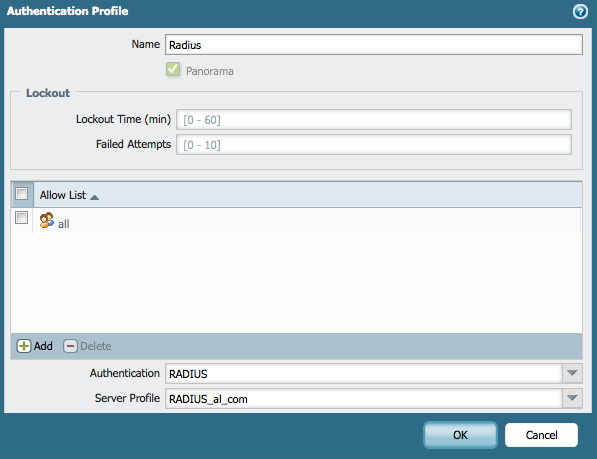

- Erstellen Sie das Authentifizierungs Profil.

Erstellen Sie unter Panorama > Authentifizierungs Profile das RADIUS-Authentifizierungs Profil :

: - Gehen Sie in den RADIUS als Authentifizierungs Profil, das verwendet werden muss.

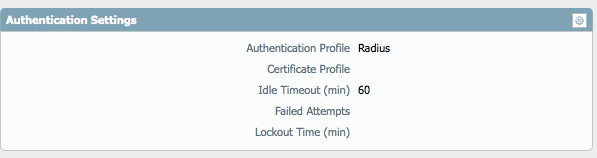

Wählen Sie unter Panorama > Setup > Management > Authentifizierungs Einstellung das erstellte RADIUS-Authentifizierungs Profil .

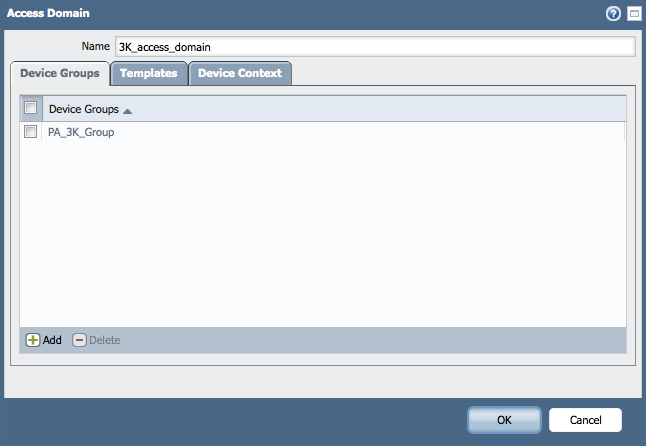

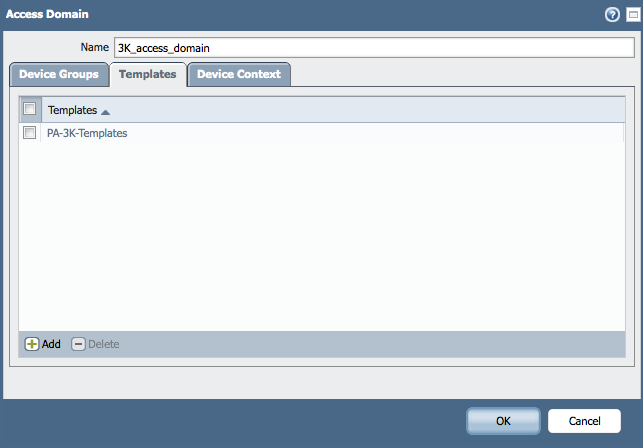

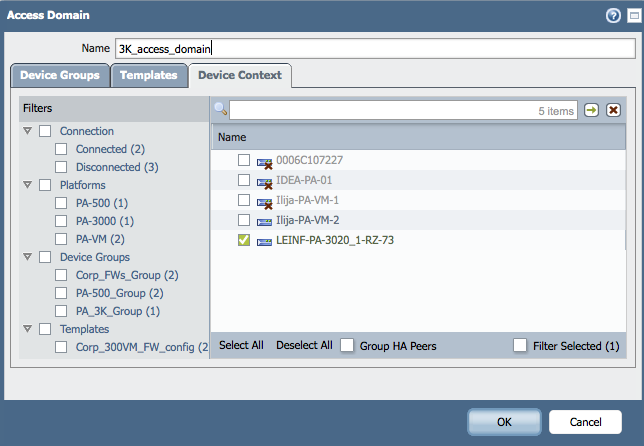

. - Unter Panorama > Access Domain erstellen Sie die Zugriffs Domäne:

Wählen Sie die geräteGruppen, Vorlagen und physikalischen Geräte und/oder Vsys, die Sie in diese Zugriffs Domäne einfügen möchten:

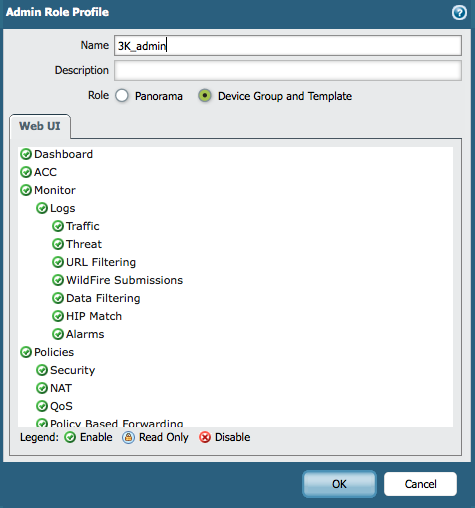

- Die admin-Rolle zu schaffen.

Unter Panorama > admin-Rollen, erstellen Sie eine admin-Rolle, die die gewünschten Admin-Rechte haben wird.

Hinweis: Wählen Sie "geräteGruppe und Vorlage" als Rolle.

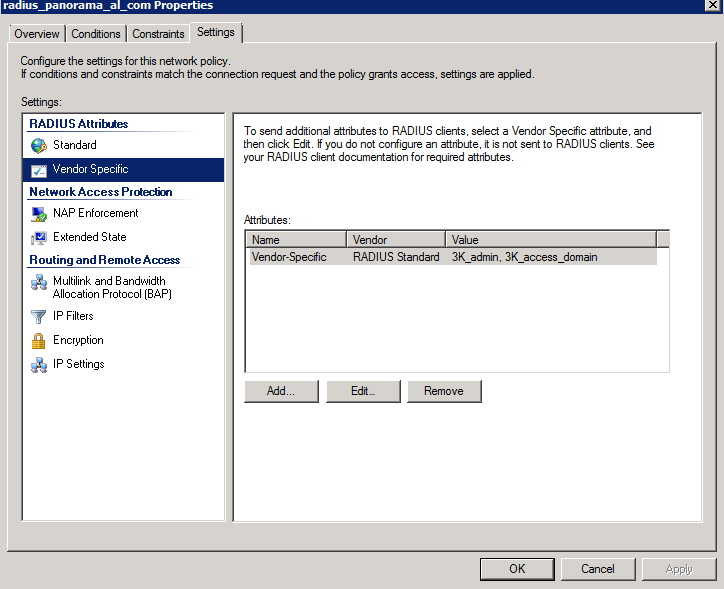

- Erstellen Sie die RichtLinien auf dem Windows RADIUS Server.

- Unter NPS > Policies > Netzwerk-RichtLinien, erstellen Sie eine Richtlinie, um dem Benutzer Zugang zu gewähren.

- In der Politik, fügen Sie die Bedingungen und Beschränkungen, wenn nötig.

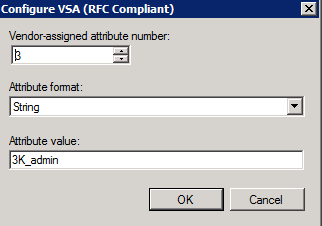

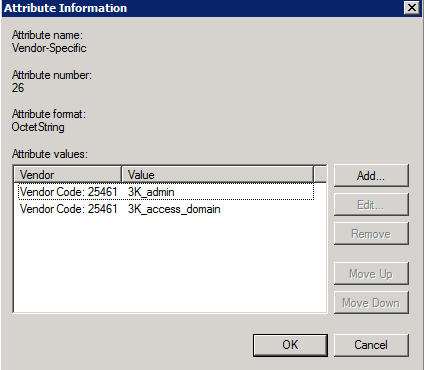

- In den Policy-Proportionen, unter der Registerkarte Einstellungen, unter dem Hersteller spezifisch, erstellen Sie die benötigten Attribute für die Berechtigung:

-verwenden Sie den Verkäufer Atribute-Code: 25461

-für die VSA Nummer 3, verwenden Sie die 3K_admin

-für die VSA Nummer 4, verwenden Sie die 3K_access_domain

- ÜberPrüfen Sie das Setup.

Im authd. log sind Benutzer, die sich mit der entsprechenden Zugriffs Domäne und Rolle einloggen, sichtbar:

2014-09-17 20:15:55.524 + 0200 Debug: pan_authd_service_req (pan_authd. c:3316): authd: Versuch, den Benutzer fern zu authentifizieren: EMEA

2014-09-17 20:15:55.524 + 0200 Debug: pan_authd_service_auth_req (pan_authd. c:1158): AUTH-Anfrage<'','','emea'></'','','emea'>

2014-09-17 20:15:55.529 + 0200 EMEA admin wird genehmigt

2014-09-17 20:15:55.532 + 0200 Debug: pan_authd_handle_admin_auths (pan_authd. c:2245): Verwendung des auth-Prof RADIUS für admin EMEA

2014-09-17 20:15:55.532 + 0200 Debug: pan_authd_handle_admin_auths (pan_authd. c:2299): Shared/RADIUS ist auth Prof ist vom Typ (auth Profile)

2014-09-17 20:15:55.546 + 0200 Debug: pan_process_radius_auth (pan_authd. c:1088): gefunden VSA RADIUS Rolle 3K_admin für User EMEA

2014-09-17 20:15:55.546 + 0200 Debug: pan_process_radius_auth (pan_authd. c:1105): gefunden VSA RADIUS Access Domain 3K_access_domain für User EMEA

2014-09-17 20:15:55.546 + 0200 Authentifizierung für Nutzer gelungen<shared,Radius,emea></shared,Radius,emea>

2014-09-17 20:15:55.546 + 0200 Authentifizierung ist für entfernte Benutzer gelungen<emea(orig:emea)></emea(orig:emea)>

...

2014-09-17 20:15:55.561 + 0200 Anfrage erhalten, um Shared/RADIUS/EMEA zu entsperren

2014-09-17 20:15:55.562 + 0200 User ' EMEA ' authentifiziert. Von: 10.193.100.140.

2014-09-17 20:15:55.562 + 0200 Debug: pan_authd_generate_system_log (pan_authd. c:866): CC aktiviert = false

2014-09-17 20:15:55.566 + 0200 Debug: pan_authd_service_req (pan_authd. c:3322): authd: Gruppen Anfrage erhalten

2014-09-17 20:15:55.566 + 0200 Debug: pan_authd_get_userinfo (pan_authd. c:3432): gefundene Zugriffs Domäne (3K_access_domain) und Rolle (3K_admin) für User EMEA

2014-09-17 20:15:55.566 + 0200 Debug: pan_authd_handle_group_req (pan_authd. c:3210): hat die Benutzerrolle/Adomain 3K_admin/3K_access_domain für User EMEA

2014-09-17 20:15:55.567 + 0200 Error: pan_authd_handle_group_req (pan_authd. c:3223): Es ist nicht gelungen, die PW-Profileinstellungen des Benutzers zu erhalten

2014-09-17 20:29:29.438 + 0200 Debug: cfgagent_opcmd_callback (pan_cfgagent. c:418): authd: cfg Agent erhielt op-Befehl von Server

Web UI Verification

Wenn der Benutzer nun versucht, sich bei Panorama anzumelden, wird der Zugriff auf die Geräte in der definierten Zugriffs Domäne beschränkt.

Dazu gehören der Zugriff auf die Vorlagen, Gerätegruppen, Protokolle und wechselnden Kontext vom Panorama auf die Geräte in der Zugriffs Domäne.

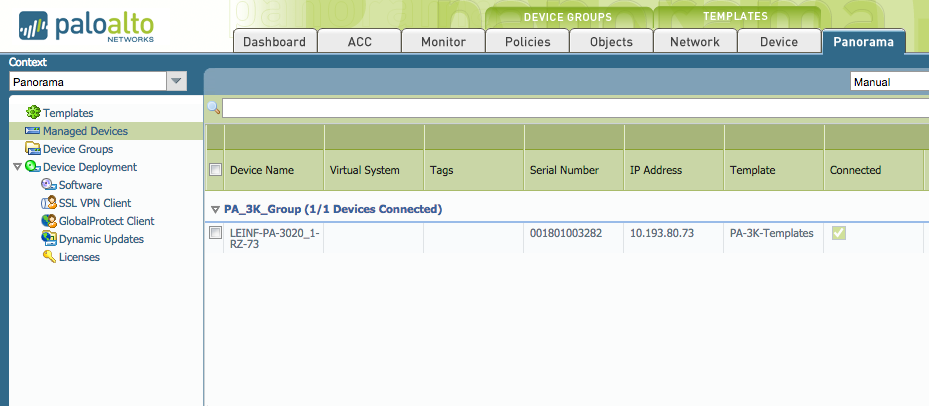

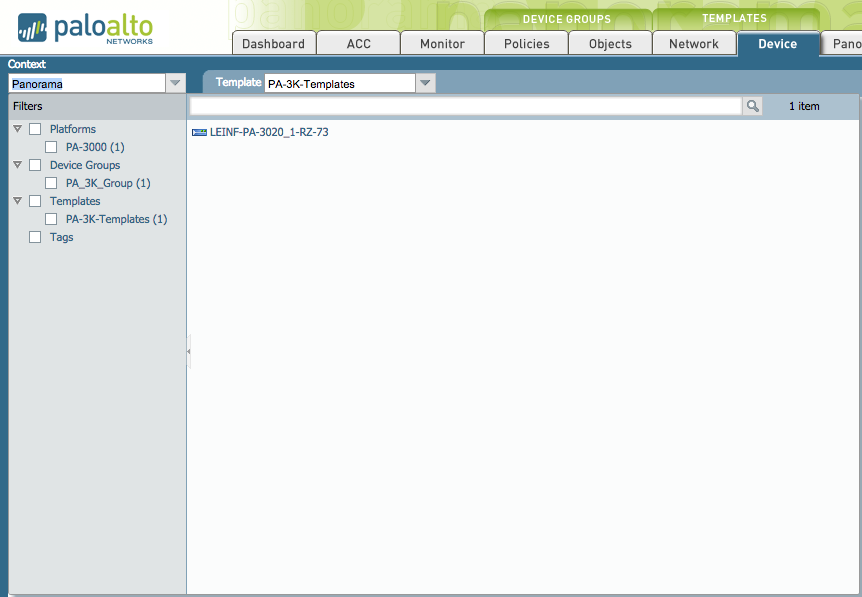

Verwaltete Geräte zeigen zum Beispiel nur die Geräte im 3K_access_domain:

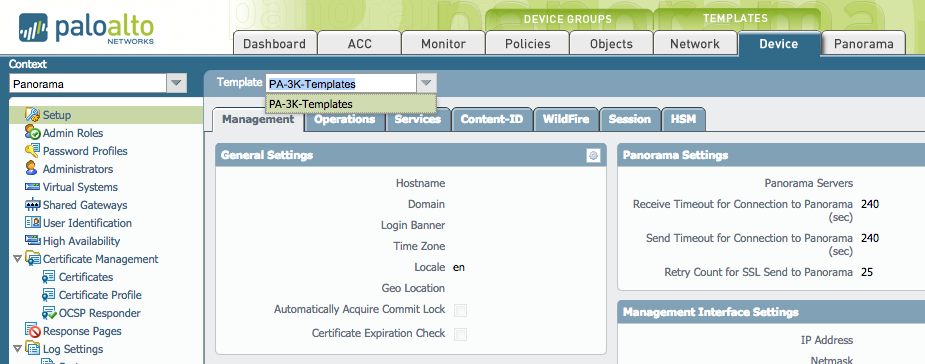

In der Liste ist nur die PA-3000-Vorlage zu sehen:

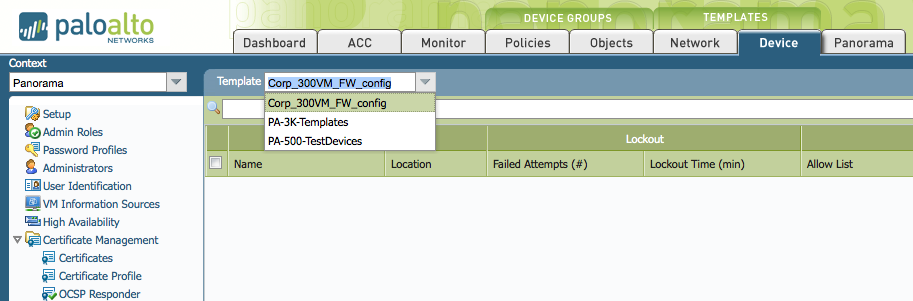

Nur die Geräte im 3K_access_domain stehen zur Verfügung, um den Kontext zu ändern:

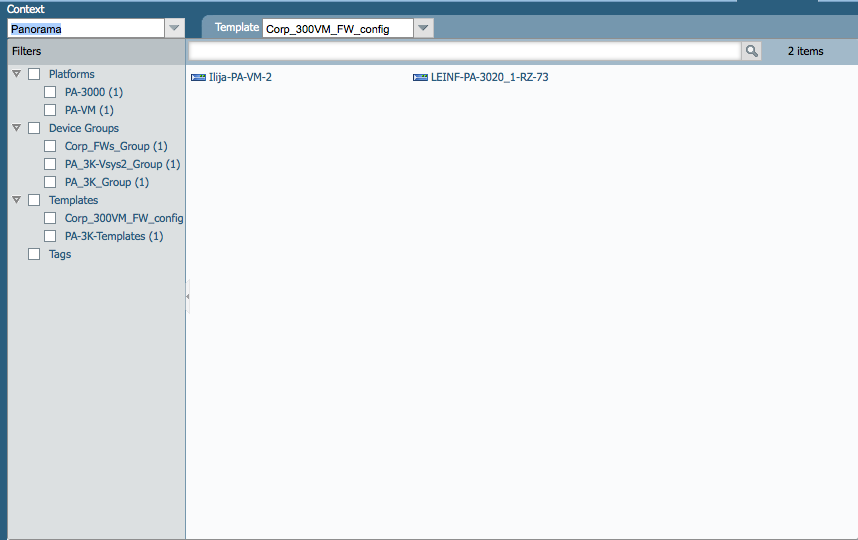

Der vollständige admin hat Rechte, alle Vorlagen und Kontexte zu sehen:

Für den Admin-Benutzer werden drei Vorlagen angezeigt.

Zwei Geräte stehen zur Verfügung, um über Kontext Änderungen angeschlossen zu werden.

Besitzer: Ialeksov