活性を持つ IKEv2 ネットワーク接続の問題を検出するためのチェック

163135

Created On 09/25/18 19:52 PM - Last Modified 03/26/21 16:59 PM

Resolution

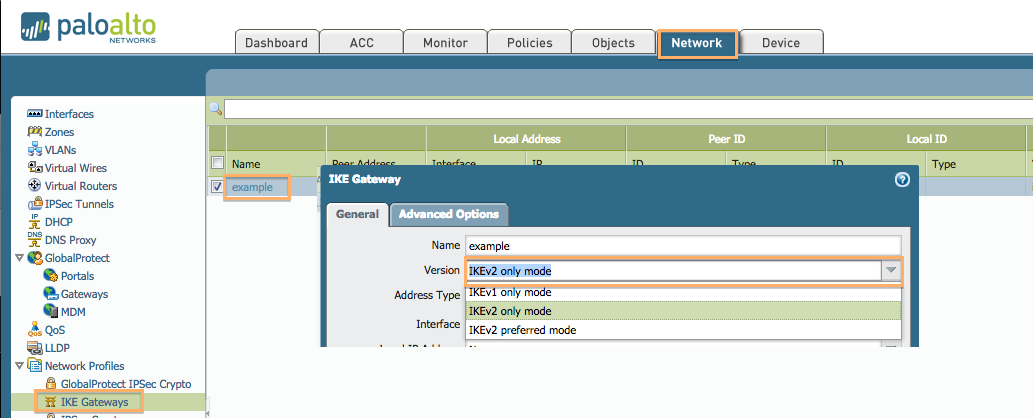

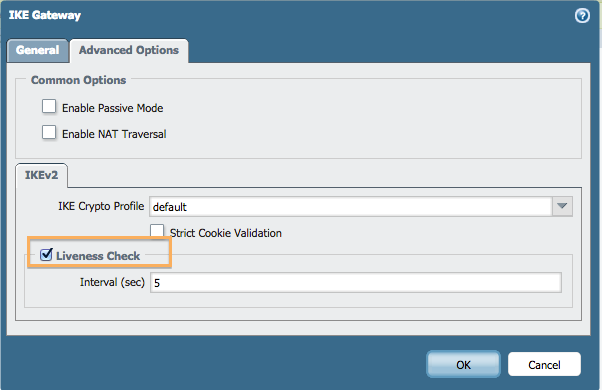

IKEv2 は PAN-OS 7.0で導入されました。 このバージョンの IKE では、 SA 基礎となるネットワーク接続に問題がある場合 (物理インターフェイスが接続されているなど)、フェーズ 1 までライブネス チェックを実行できます。 このオプションは既定では有効になっていません。

デフォルトのライブネス・チェック間隔は、 SA アイドル状態の場合は5秒ごとに設定されます。接続が失われると、 firewall 再試行ごとに

1 + 2 + 4 + 8 + 16 + 32 + 64 + 64 + 64 + 64 + 64 + 64 + 64 + 64 + 64 + 64 = 319 秒 (約 5 分)

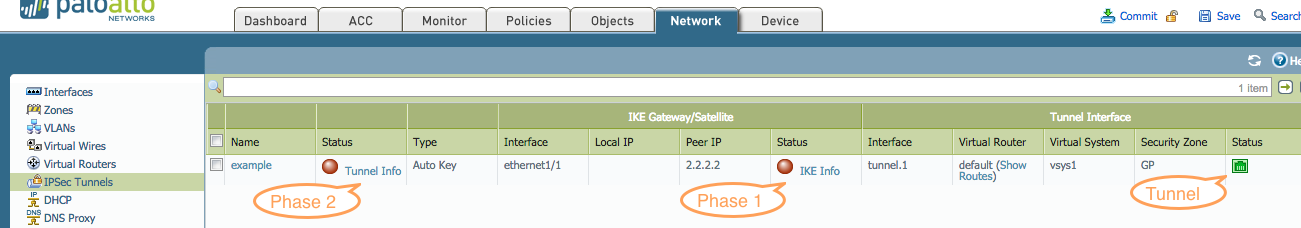

マキシム再試行に達すると、 firewall フェーズ 1 とフェーズ 2 (子) SA が破棄されます。現在、再試行の回数と再試行の間隔は 7.0 では設定できません PAN-OS 。

ただし、関連付けられたインターフェイス トンネル のステータスはアップ状態のままであり、このインターフェイストンネルへのスタティック ルーティング出力もアクティブなままであることに注意してください。 したがって、トラフィックをバックアップ パスにフェールオーバーするには、フェーズ 2 のトンネルモニタリング、 policy ベースフォワーディング、または 動的ルーティング プロトコルなどの機能が必要 BGP OSPF です。

show コマンドからの出力:

> vpn ike-sa 詳細ゲートウェイ [ IKE GW 名前] を表示します。

IKE ゲートウェイ GW, ID 35 2.2.2.2 => 1.1.1.1

現在時刻: 3月.01 13:49:56

IKE SA:

SPI: 8669654AB024E4AE:CABD66D702C02131 イニト

状態: 確立済み

: SN4

認証: PSK ピアPSK

提案: AES256- CBC /SHA256/DH5

IDローカル: ipaddr:2.2.2.2

リモート: ipaddr:1.1.1.1

ID_i: IPv4_address:2.2.2.2

ID_r: IPv4_address:1.1.1.1

:NAT検出されなかった

メッセージ : rx ID 35, tx 37

のライブネスチェック: アイドル状態の 5 秒後に情報パケットを送信する

|

IKEv2 の活性が接続の問題を検出したときに ikemgr からの出力:

2016-03-01 14:27:06.890 +0800 デバッグ: pan_ikev2_debug(プロトコル/ikev2/ikev2.c:6946): IKEv2 送信 { GW :6- I }: 子 ID 150,再試行 cnt 1 リミット 10

2016-03-01 14:27:08.890 +0800 デバッグ: pan_ikev2_debug(プロトコル/ikev2/ikev2.c:6946): IKEv2 送信送信 { GW {6- I }: 子 ID 150,再試行 cnt 2 リミット 10

2016-03-01 14:27:12.890 +0800 デバッグ: pan_ikev2_debug(プロトコル/ikev2/ikev2.c:6946): IKEv2 送信送信 GW { {6- I }: 子 ID 150,再試行 cnt 3 リミット 10

2016-03-01 14:27:20.890 +0800 デバッグ: pan_ikev2_debug(プロトコル/ikev2/ikev2.c:6946): IKEv2 送信 GW {6- I {: 子 ID 150, 再試行 cnt 4 リミット 10

2016-03-01 14:27:36.8 0 +0800 デバッグ: pan_ikev2_debug (プロトコル/ikev2/ikev2.c:6946): IKEv2 送信 { GW :6- I } } 子 ID 150, 再試行 cnt 5 リミット 10 2016-03-01

14:28:08.890 +0800 デバッグ: pan_ikev2_debug(プロトコル/ikev2/ikev2.c:696): IKEv2 送信 { GW :6- I }: 子 ID 150, 再試行 cnt 6 リミット 10 2016-03-01

14:29:12.890 +0800 デバッグ: pan_ikev2_debug(プロトコル/ikev2/ikev2.c:6946): IKEv2 送信 { GW :6- I }: 子 ID 150, 再試行 cnt 7 リミット 10

2016-03-01 14:30:16.890 +0800 デバッグ: pan_ikev2_debug(プロトコル/ikev2/ikev2.c:6946): IKEv2 送信送信 GW { {6- I }: 子 ID 150, 再試行 cnt 8 リミット 10

2016-03-01 14:31:20.890 +0800 デバッグ: pan_ikev2_debug (プロトコル/ikev2/ikev2.c:6946): IKEv2 送信 { GW {6- I }: 子 ID 150,再試行 cnt 9 制限 10

2016-03-01 14:32:24 [PROTO_ERR): ikev2.c:1005:ikev2_timeout(): 6:1.1.1.1[500] - 2.2.2.2[ニル :(]再送数が制限を超えました

2016-03-01 14:32:24 [ INFO ] ike_sa.c:275:ikev2_abort(): 6:1.1.1.1.1[500] - 2.2.2.2[500]:(nil):IKEv2 SA GW を中止する :6

2016-03-01 14:32:24.890 +0800 デバッグ: pan_ikev2_debug (プロトコル/ikev2/ikev2.c:6946): .. IKEv2 SA 状態 { GW :6- I } : SA 状態から死ぬ ESTABLISHED 、呼び出し元ikev2_abort

2016-03-01 14:32:24 [ DEBUG ]: ikev2.c:1174:ikev2_set_state(): 6:1.1.1.1[500] - 2.2.2.2[500]:(nil]:ike_sa 0x827b210 状態 ESTABLISHED -> DYING: func ikev2_set_state, 発信者ikev2_set_sa_dying

2016-03-01 14:32:24.890 +0800 デバッグ: ikev2_set_state(プロトコル/ikev2/ikev2.c:1239): 状態が変更されている間、再送信を維持する DYING CID 、150、子0x827b210

|

Additional Information

IKEv1 DPD とフェーズ 2 トンネル モニタを有効にする方法については、デッド ピア検出とトンネル モニタリングを参照してください。