如何在 PAN OS 中查找预定义的系统日志过滤器

Resolution

潘-OS 6.0

详细

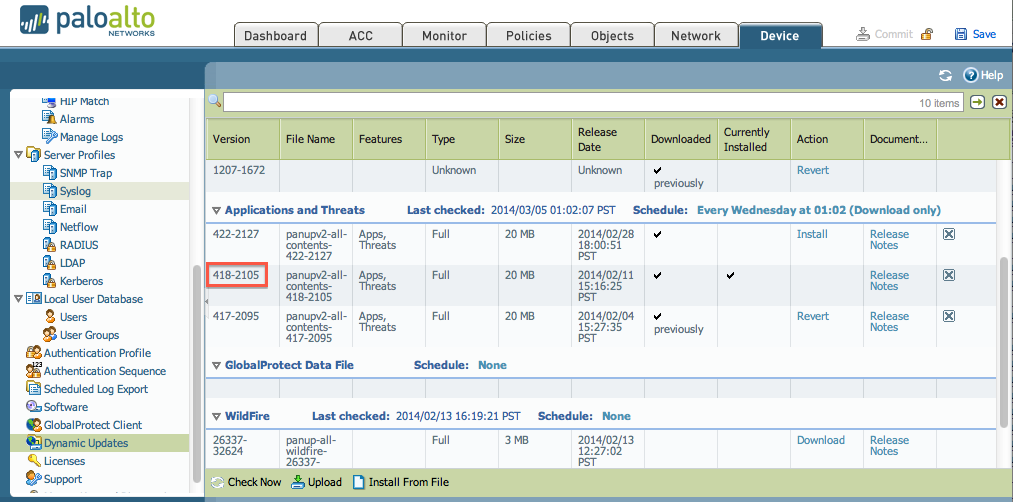

在 PAN OS 6.0 中, 预定义的系统日志过滤器包含在已交付的应用程序和威胁内容 的版本418中。下面的示例截图显示 web UI 上的 "设备 > 动态更新" 页, 并显示当前安装了内容分发版本 418:

帕洛阿尔托网络提供了几个预定义的系统日志过滤器, 并作为应用程序内容传递 (可以计划动态更新)。预定义筛选器对防火墙是全局的, 而手动定义的筛选器仅适用于单个虚拟系统。

注意:用户 ID 代理当前没有预定义的筛选器, 需要手动添加.

步骤

使用以下步骤找到预定义的日志过滤器:

- 登录到 web 用户界面

- 转到设备 > 用户标识 > 用户映射

- 编辑帕洛阿尔托网络用户 ID 代理设置部分

- 在出现的弹出窗口上, 转到 "日志过滤器" 选项卡

上面的截图中显示的预定义的日志过滤器如下所示。请注意, 不应将代码复制和粘贴为xml 配置.

日志分析-配置文件 {

"思杰访问网关 v1.0.0" {

regex 标识符 {

事件-regex SSLVPN \ 登录

用户名-regex 用户 ([Z0-9] +)

地址-regex Nat_ip ([A-F0-9a-f:.]+)

}

}

"Aerohive AP v1.0.0" {

regex 标识符 {

事件-regex 验证 \:

用户名-regex 用户名 (Z0-9) +)

地址-regex ip ([A-F0-9a-f:.]+)

}

}

"Cisco ASA IPSec v1.0.0" {

regex 标识符 {

事件-regex 组<|=></|=>

用户名-regex (?: 用户<([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+)) ==""></([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+))>

地址-regex IP (?:<([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+)) ==""></([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+))>

}

}

"Cisco ASA 任何连接 v1.0.0" {

regex 标识符 {

事件-regex 组<|=></|=>

用户名-regex (?: 用户<([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+)) ==""></([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+))>

地址-regex IP (?:<([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+)) ==""></([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+))>

}

}

"柏 SA 网连接 v1.0.0" {

regex 标识符 {

事件-regex 会话 \ 已启动

用户名-regex (?: \] |\) \ s ([Z0-9] +)

地址-regex IP ([A-F0-9a-f:.]+)

}

}

"杜松 IC v1.0.0" {

regex 标识符 {

事件-regex 登录 \ 成功

用户名-正则使用者 = ([Z0-9] +)

地址-regex src = (F0-9a:。+)

}

}

"Unix PAM 身份验证" {

regex 标识符 {

事件-regex (接受 \ spassword \ s) {1}

用户名-regex 密码 \ 稳定部队 (Z0-9) \ sfrom

地址-regex ([0-9] {13} \. [0-9] {13} \。[0-9]{13} \。[0-9]{13})\ s

}

}

"乌贼 Web 代理身份验证" {

regex 标识符 {

事件-regex (TCP_HIT |TCP_MEM |TCP_MISS |TCP_NC_MISS) {1}

用户名-正则表达式 \n (Z0-9) \ s

地址-regex ((?:(: [0-9] {13} \){3}[0-9]{13}) |(?:(: [a-Z0-9] {14} \: {12}){17}[a-zA-Z0-9]{14}))\ 短期融资券

}

}

"SSH 身份验证" {

regex 标识符 {

事件-regex (sshd 接受)

用户名-s 的 regex ([z0_9] +)

地址-regex ([0-9] {13} \. [0-9] {13} \。[0-9]{13} \。[0-9]{13})\ s

}

}

"BlueCoat 代理 SG 代理日志" {

regex 标识符 {

事件-regex (\n sPROXIED) {1}

用户名-regex \ s [0-9] {13} \。[0-9]{13} \。[0-9]{13} \。[0-9]{13} \ s (Z0-9) \n-

地址-regex ((?:(: [0-9] {13} \){3}[0-9]{13}) |(?:(: [a-Z0-9] {14} \: {12}){17}[a-zA-Z0-9]{14}))\n (Z0-9) + \n-

}

}

"BlueCoat 鱿鱼 Web 代理身份验证" {

regex 标识符 {

事件-regex (TCP_HIT |TCP_MEM |TCP_MISS |TCP_NC_MISS) {1}

用户名-正则表达式 ("Z0-9" +) \n

地址-regex ((?:(: [0-9] {13} \){3}[0-9]{13}) |(?:(: [a-Z0-9] {14} \: {12}){17}[a-zA-Z0-9]{14}))\ 短期融资券

}

}

"BlueCoat 日志主格式代理身份验证" {

regex 标识符 {

事件-regex (TCP_HIT |TCP_MEM |TCP_MISS |TCP_NC_MISS) {1}

用户名-正则表达式 \ s (Z0-9) \ s 的

地址-regex ((?:(: [0-9] {13} \){3}[0-9]{13}) |(?:(: [a-Z0-9] {14} \: {12}){17}[a-zA-Z0-9]{14}))\ s

}

}

}

所有者: dmaynard