Comment localiser les filtres syslog prédéfinis dans Pan-OS

Resolution

PAN-OS 6.0

Détails

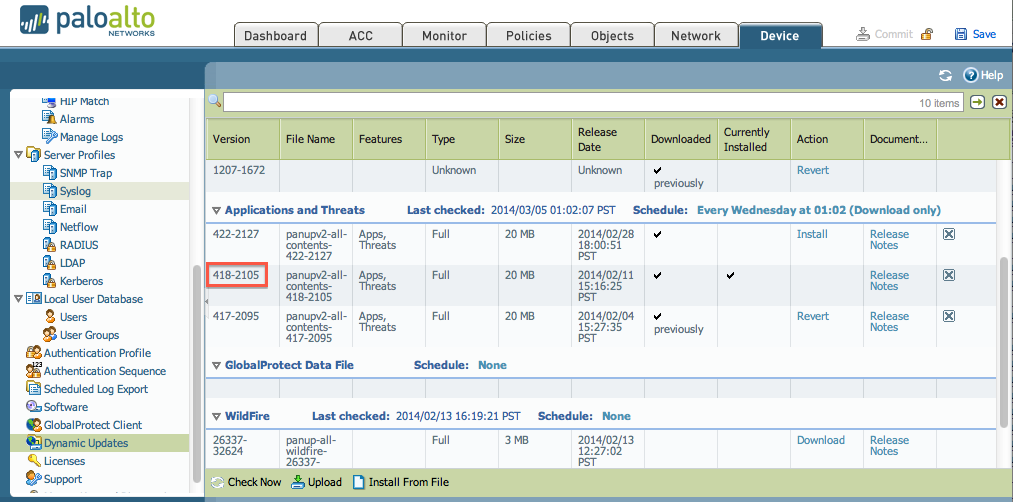

Dans Pan-OS-6,0, les filtres syslog prédéfinis sont inclus dans la version 418 du contenu des applications et des menaces livrées . L'exemple de capture d'écran ci-dessous affiche la page Device > Dynamic Updates sur l'interface utilisateur Web, et montre que la version 418 de la distribution de contenu est actuellement installée:

Palo Alto Networks fournit plusieurs filtres syslog pré-définis et sont livrés en tant que contenu d'application (qui peut être programmé pour mettre à jour dynamiquement). Les filtres prédéfinis sont globaux pour le pare-feu, tandis que les filtres définis manuellement s'appliquent uniquement à un seul système virtuel.

Remarque: l'Agent d'ID utilisateur n'a pas actuellement les filtres prédéfinis et doit être ajouté manuellement.

Étapes

Localisez les filtres syslog prédéfinis avec les étapes ci-dessous:

- Connectez-vous à l'INTERFACE utilisateur Web

- Allez sur Device > identification de l'utilisateur > mappage utilisateur

- Modifier la section d'installation de l'Agent d'ID utilisateur de Palo Alto Networks

- Dans la fenêtre contextuelle qui s'affiche, accédez à l'onglet filtres syslog

Les filtres syslog prédéfinis indiqués dans la capture d'écran ci-dessus sont fournis ci-dessous. Notez que le code ne doit pas être copié et collé en tant que configuration XML.

syslog-parse-Profile {

"Citrix Access Gateway v 1.0.0" {

Regex-identificateur {

Event-Regex SSLVPN \ LOGIN

Utilisateur-Regex ([a-zA-Z0-9\_] +)

adresse-Regex Nat_ip ([A-F0-9A-f:.] +)

}

}

"Aerohive AP v 1.0.0" {

Regex-identificateur {

Event-Regex auth \:

nom d'utilisateur-Regex username ([a-zA-Z0-9\_] +)

adresse-Regex IP ([A-F0-9A-f:.] +)

}

}

"Cisco ASA IPSec v 1.0.0" {

Regex-identificateur {

Event-Regex Group<|=></|=>

username-Regex (?: utilisateur<([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+)) ==""></([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+))>

adresse-Regex IP (?:<([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+)) ==""></([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+))>

}

}

"Cisco ASA any Connect v 1.0.0" {

Regex-identificateur {

Event-Regex Group<|=></|=>

username-Regex (?: utilisateur<([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+)) ==""></([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+))>

adresse-Regex IP (?:<([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+)) ==""></([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+))>

}

}

"Juniper SA net Connect v 1.0.0" {

Regex-identificateur {

Event-Regex session \ démarré

nom d'utilisateur-Regex (?: \] | \,) \w ([a-zA-Z0-9\_] +)

adresse-Regex IP ([A-F0-9A-f:.] +)

}

}

"Juniper IC v 1.0.0" {

Regex-identificateur {

Event-Regex login \ a réussi

nom d'utilisateur-Regex User = ([a-zA-Z0-9\_] +)

Address-Regex SRC = ([A-F0-9A-f:.] +)

}

}

"UNIX PAM Authentication" {

Regex-identificateur {

Event-Regex (Accepted\spassword\s) {1}

username-Regex password\sfor\s ([a-zA-Z0-9\._] +) \sfrom

Address-Regex ([0-9] {1, 3} \. [ 0-9] {1, 3} \. [0-9] {1, 3} \. [0-9] {1,3}) \s

}

}

"SQUID Web proxy Authentication" {

Regex-identificateur {

Event-Regex (TCP_HIT | TCP_MEM | TCP_MISS | TCP_NC_MISS) {1}

nom d'utilisateur-Regex \/\ s ([a-zA-Z0-9\._] +) \w

Address-Regex \w ((?:(?: [0-9] {1, 3} \.) {3} [0-9] {1, 3}) | (?:(?: [a-zA-Z0-9] {1, 4} \: {1, 2}) {1,7} [a-zA-Z0-9] {1, 4})) \sTCP

}

}

"Authentification SSH" {

Regex-identificateur {

Event-Regex (sshd. * accepté)

nom d'utilisateur-Regex for\s ([A-Za-z0_9] +)

Address-Regex ([0-9] {1, 3} \. [ 0-9] {1, 3} \. [0-9] {1, 3} \. [0-9] {1,3}) \s

}

}

"BlueCoat proxy SG proxy log" {

Regex-identificateur {

Event-Regex (\-\sPROXIED) {1}

username-Regex \w [0-9] {1, 3} \. [0-9] {1, 3} \. [0-9] {1, 3} \. [0-9] {1,3} \w ([a-zA-Z0-9\_] +) \s\-

Address-Regex \w ((?:(?: [0-9] {1, 3} \.) {3} [0-9] {1, 3}) | (?:(?: [a-zA-Z0-9] {1, 4} \: {1, 2}) {1,7} [a-zA-Z0-9] {1, 4})) \w [a-zA-Z0-9\_] + \s\-

}

}

"Bluecoat SQUID Web proxy Authentication" {

Regex-identificateur {

Event-Regex (TCP_HIT | TCP_MEM | TCP_MISS | TCP_NC_MISS) {1}

username-Regex \w ([a-zA-Z0-9\._] +) \ s \-\/

Address-Regex \w ((?:(?: [0-9] {1, 3} \.) {3} [0-9] {1, 3}) | (?:(?: [a-zA-Z0-9] {1, 4} \: {1, 2}) {1,7} [a-zA-Z0-9] {1, 4})) \sTCP

}

}

"Bluecoat log main format proxy Authentication" {

Regex-identificateur {

Event-Regex (TCP_HIT | TCP_MEM | TCP_MISS | TCP_NC_MISS) {1}

username-Regex \s\-\s ([a-zA-Z0-9\_] +) \s\-\s

Address-Regex \w ((?:(?: [0-9] {1, 3} \.) {3} [0-9] {1, 3}) | (?:(?: [a-zA-Z0-9] {1, 4} \: {1, 2}) {1,7} [a-zA-Z0-9] {1, 4})) \s

}

}

}

propriétaire : dmaynard