Cómo localizar filtros predefinidos de syslog en pan-os

Resolution

PAN-OS 6.0

Detalles

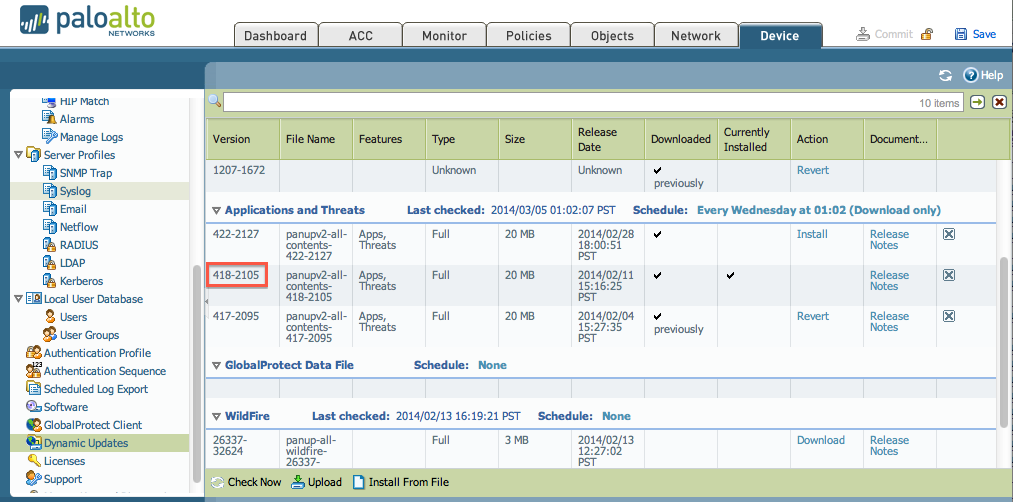

En pan-os-6,0, los filtros syslog predefinidos se incluyen en la versión 418 del contenido de las aplicaciones y amenazas entregadas . La captura de pantalla de ejemplo a continuación muestra la página del dispositivo > Dynamic updates en la IU Web, y muestra que la versión 418 de la distribución de contenidos está actualmente instalada:

Palo Alto Networks proporciona varios filtros pre-definidos del syslog y se entregan como contenido de la aplicación (que se puede programar para actualizar dinámicamente). Los filtros predefinidos son globales para el firewall, mientras que los filtros definidos manualmente sólo se aplican a un único sistema virtual.

Nota: el agente de ID de usuario no tiene actualmente los filtros predefinidos y necesitaría ser agregado manualmente.

Pasos

Localice los filtros predefinidos del syslog con los pasos siguientes:

- Iniciar sesión en la interfaz de usuario Web

- Ir al dispositivo > identificación del usuario > mapeo de usuarios

- Edite la sección configuración del agente de identificador de usuario de Palo Alto Networks

- En la ventana emergente que aparece, vaya a la ficha Filtros de syslog

A continuación se proporcionan los filtros de syslog predefinidos que se muestran en la captura de pantalla anterior. Tenga en cuenta que el código no debe copiarse y pegarse como configuración Xml.

syslog-Parse-Profile {

"Citrix Access Gateway v 1.0.0" {

regex-Identifier {

evento-regex SSLVPN \ LOGIN

username-regex User ([a-zA-Z0-9\_] +)

Dirección-regex Nat_ip ([A-F0-9A-f:.] +)

}

}

"Aerohive AP v 1.0.0" {

regex-Identifier {

Event-regex auth \:

username-regex username ([a-zA-Z0-9\_] +)

Dirección-regex IP ([A-F0-9A-f:.] +)

}

}

"Cisco ASA IPSec v 1.0.0" {

regex-Identifier {

evento-grupo Regex<|=></|=>

username-regex (?: User<([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+)) ==""></([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+))>

Dirección-regex IP (?:<([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+)) ==""></([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+))>

}

}

"Cisco ASA cualquier Connect v 1.0.0" {

regex-Identifier {

evento-grupo Regex<|=></|=>

username-regex (?: User<([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+)) ==""></([a-zA-Z0-9\_]+)IP\s)|(?:Username = ([a-zA-Z0-9\_]+))>

Dirección-regex IP (?:<([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+)) ==""></([A-F0-9a-f:.]+)Address\s)|(?:IP = ([A-F0-9a-f:.]+))>

}

}

"Juniper SA net Connect v 1.0.0" {

regex-Identifier {

evento-regex Session \ iniciado

nombre de usuario-regex (?: \] | \,) \s ([a-zA-Z0-9\_] +)

Dirección-regex IP ([A-F0-9A-f:.] +)

}

}

"Juniper IC v 1.0.0" {

regex-Identifier {

evento-regex login \ éxito

usuario-regex User = ([a-zA-Z0-9\_] +)

Dirección-regex src = ([A-F0-9A-f:.] +)

}

}

"Autenticación PAM de UNIX" {

regex-Identifier {

evento-regex (Accepted\spassword\s) {1}

nombre de usuario-regex password\sfor\s ([a-zA-Z0-9\._] +) \sfrom

Dirección-regex ([0-9] {1,3} \. [ 0-9] {1,3} \. [0-9] {1, 3} \. [0-9] {1,3}) \s

}

}

"Autenticación proxy web Squid" {

regex-Identifier {

Event-regex (TCP_HIT | TCP_MEM | TCP_MISS | TCP_NC_MISS) {1}

nombre de usuario-regex \/\ s ([a-zA-Z0-9\._] +) \s

Dirección-regex \s ((?:(?: [0-9] {1,3} \.) {3} [0-9] {1,3}) | (?:(?: [a-zA-Z0-9] {1,4} \: {1,2}) {1, 7} [a-zA-Z0-9] {1,4})) \sTCP

}

}

"Autenticación SSH" {

regex-Identifier {

evento-regex (sshd. * aceptado)

nombre de usuario-regex for\s ([A-Za-z0_9] +)

Dirección-regex ([0-9] {1,3} \. [ 0-9] {1,3} \. [0-9] {1, 3} \. [0-9] {1,3}) \s

}

}

"BlueCoat proxy SG proxy log" {

regex-Identifier {

evento-regex (\-\sPROXIED) {1}

nombre de usuario-regex \s [0-9] {1,3} \. [0-9] {1, 3} \. [0-9] {1, 3} \. [0-9] {1,3} \s ([a-zA-Z0-9\_] +) \s\-

Dirección-regex \s ((?:(?: [0-9] {1,3} \.) {3} [0-9] {1,3}) | (?:(?: [a-zA-Z0-9] {1,4} \: {1,2}) {1, 7} [a-zA-Z0-9] {1,4})) \s [a-zA-Z0-9\_] + \s\-

}

}

"Autenticación de proxy web BlueCoat Squid" {

regex-Identifier {

Event-regex (TCP_HIT | TCP_MEM | TCP_MISS | TCP_NC_MISS) {1}

nombre de usuario-regex \s ([a-zA-Z0-9\._] +) \ s \-\/

Dirección-regex \s ((?:(?: [0-9] {1,3} \.) {3} [0-9] {1,3}) | (?:(?: [a-zA-Z0-9] {1,4} \: {1,2}) {1, 7} [a-zA-Z0-9] {1,4})) \sTCP

}

}

"BlueCoat log autenticación de proxy de formato principal" {

regex-Identifier {

Event-regex (TCP_HIT | TCP_MEM | TCP_MISS | TCP_NC_MISS) {1}

nombre de usuario-regex \s\-\s ([a-zA-Z0-9\_] +) \s\-\s

Dirección-regex \s ((?:(?: [0-9] {1,3} \.) {3} [0-9] {1,3}) | (?:(?: [a-zA-Z0-9] {1,4} \: {1,2}) {1, 7} [a-zA-Z0-9] {1,4})) \s

}

}

}

Propietario: dmaynard