不支持通过传输 vsys 在两个 vsys 之间进行通信。 数据包将被丢弃firewall. 流量基本会显示“数据包丢弃,来自/到区域不可用policy抬头“Firewall将无法找到目标区域。

解决方法

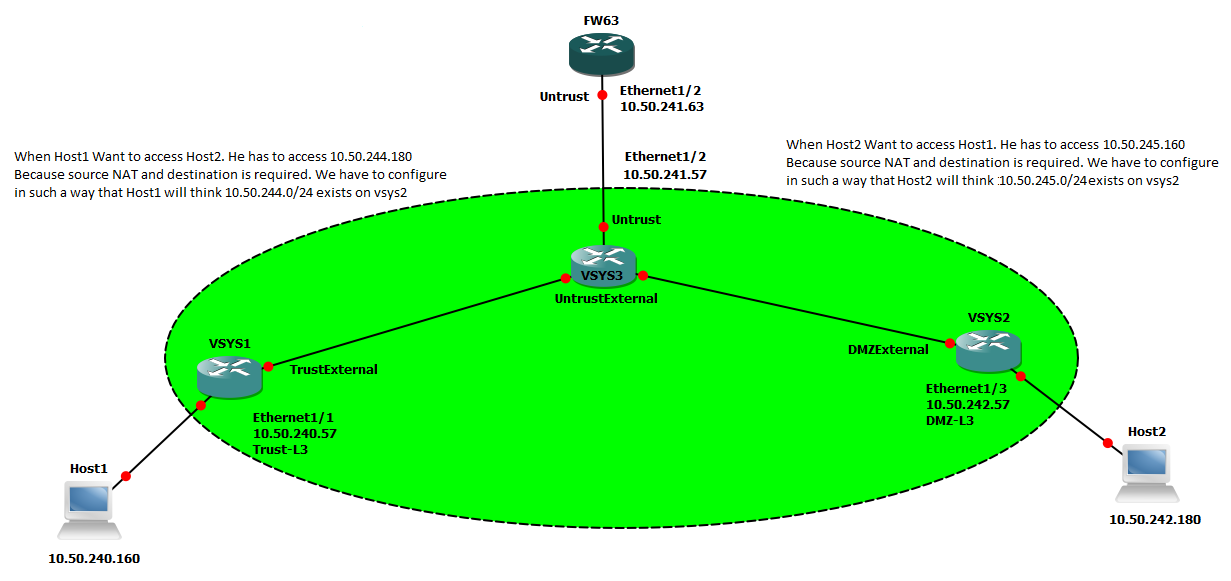

假设 vsys1 想通过 vsys3 与 vsys 2 通信。

将流量从 vsys1 移到 vsys3,然后移出firewall. 现在从外部带回流量firewall到 vsys3,然后到 vsys2。

当 Host1 尝试 ping“ping 10.50.242.180”时,主机 ping 不起作用。 流量将被丢弃firewall. 为了使这项工作我们必须做源+目的地NAT在 FW63 上(使用上面的拓扑)和 Host1 应该 ping 到 10.50.244.180。

- VSYS1有一个外部区域TrustExternal,一个Trust-L3区域,TrustVR。 VSYS1 具有可见性 VSYS

- VSYS2 有一个外部区域 DMZExternal,一个DMZ-L3区,DMZVR . VSYS2 对 VSYS3 具有可见性

- VSYS3有1个外部区UntrustExternal 1个Untrust区,UntrustVR。 VSYS2对VSYS1、VSYS3具有可见性

VSYS 配置如下:

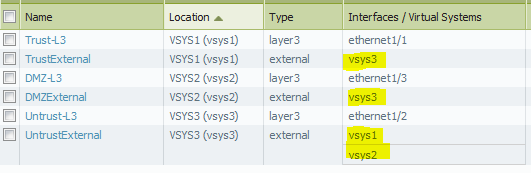

区域配置如下:

DMZVR, TrustVR 有一个默认路由指向 UntrustVR。 UntrustVR 有一条返回路由 10.50.240.0/24 指向 TrustVR。 UntrustVR 有一条 10.50.242.0/24 指向的返回路由DMZVR:

接口配置如下:

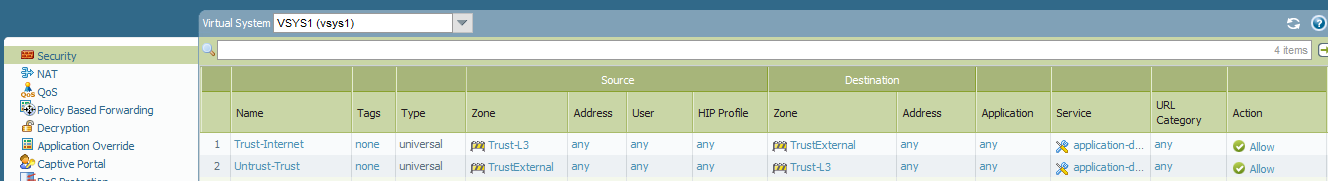

安全策略

VSYS1 具有以下安全性policy允许入站和出站流量:

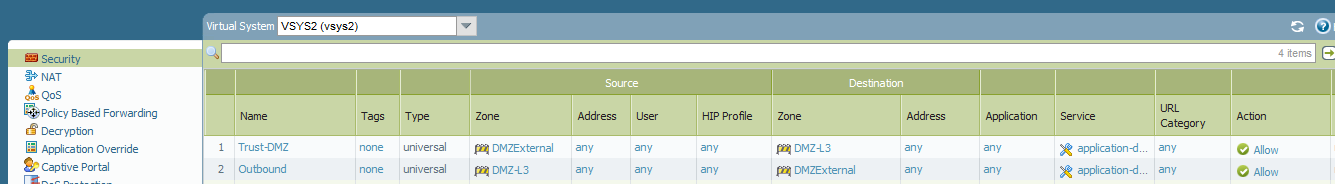

VSYS2 具有以下安全性policy允许入站和出站流量:

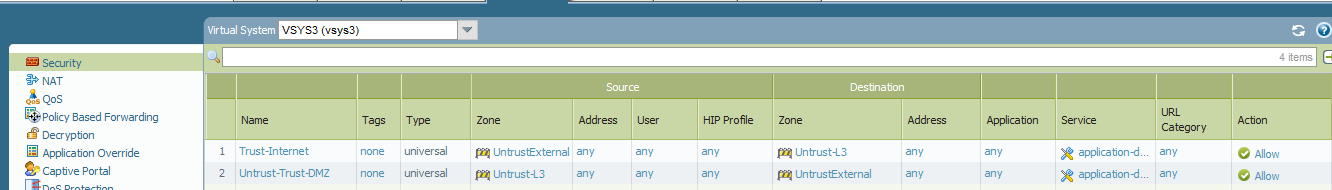

VSYS3 具有以下安全性policy允许入站和出站流量:

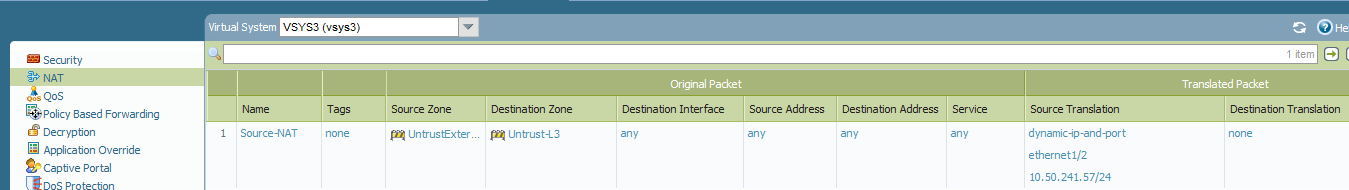

VSYS3源码NAT:

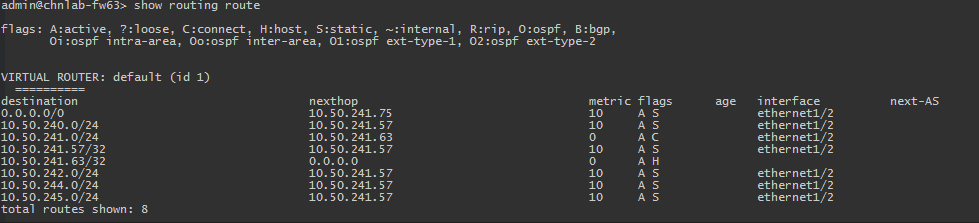

现在我们必须在 FW63 原始子网 10.50.240.0/24、10.50.242.0/24 和 NATed 子网 10.50.244.0/24、10.50.245.0/24 上添加 4 条路由,指向 VSYS3:

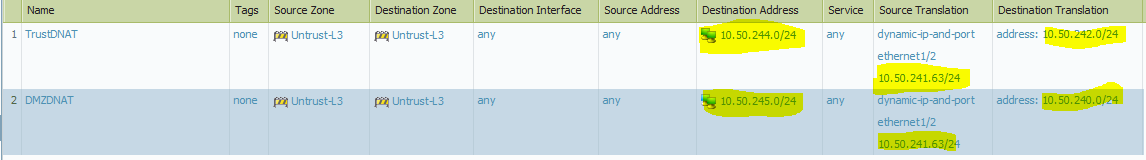

NAT FW63规则

当 FiW63 收到从 Host1 发起的 ping 时,该流量的源将为 10.50.241.57,目标将为 10.50.244.180。 现在我们必须将目标更改为 10.50.242.180,以便 VSYS3 将流量发送到 Host2。 我们必须来源NAT到FW63的接口IP. 如果源NAT没有完成然后VSYS firewall将丢弃流量,因为返回流量的源为 10.50.242.180,目标为 10.50.241.57。