La communication entre deux VSys via un VSys de transit n'est pas prise en charge. Paquet sera déposé par le firewall . Flow basic affichera "paquet abandonné, de / à la zone indisponible policy pour la recherche" ne sera pas en mesure de trouver la zone de Firewall destination.

Contournement

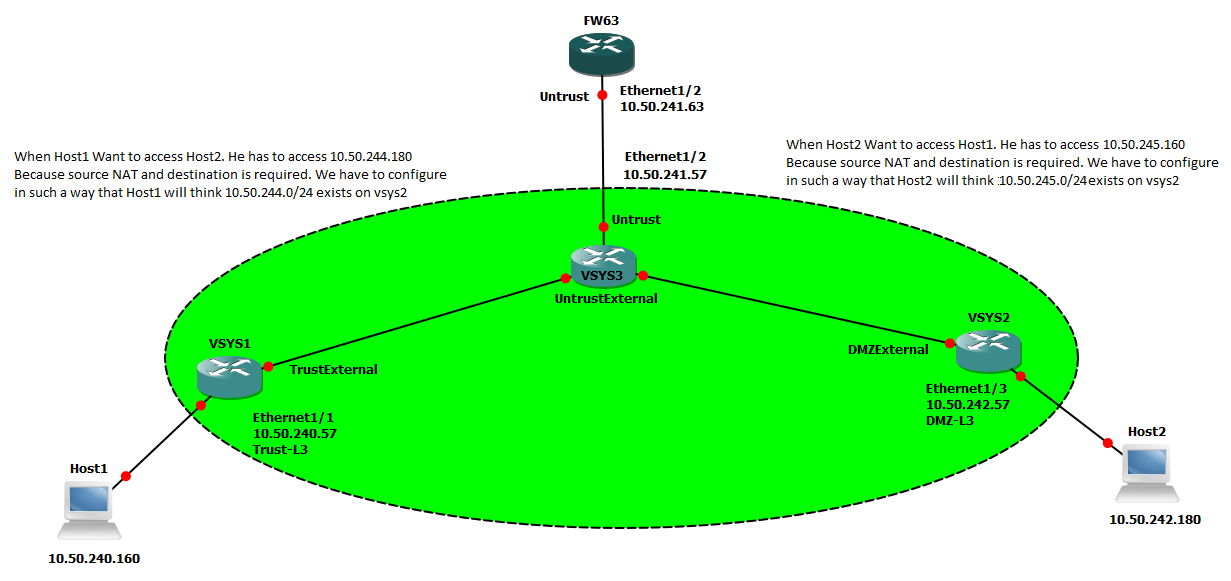

Disons vsys1 veut communiquer à VSys 2 via vsys3.

Déplacez le trafic de vsys1 à vsys3, puis hors de la firewall . Maintenant, ramener le trafic de l’extérieur firewall de la vsys3 et puis à vsys2.

Lorsque host1 essaie de ping "ping 10.50.242.180" Host ping ne fonctionne pas. Le trafic sera supprimé par le firewall . Afin de faire ce travail, nous devons faire source + destination NAT sur FW63 (en utilisant la topologie ci-dessus) et Host1 devrait ping à 10.50.244.180.

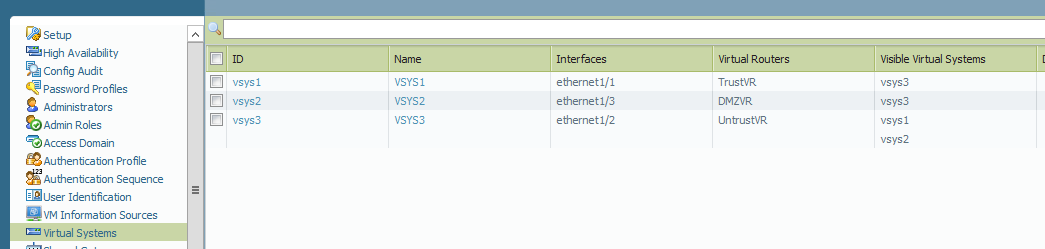

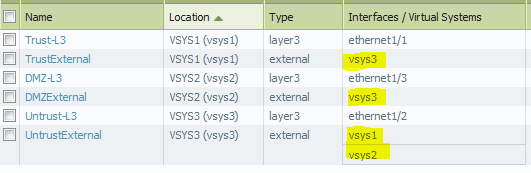

- VSYS1 a une zone externe TrustExternal, une zone Trust-L3, TrustVR. VSYS1 a la visisibilité à VSYS

- VSYS2 a une zone externe DMZExternal, une DMZ- zone L3, DMZVR . VSYS2 a visisbility à VSYS3

- VSYS3 a une zone externe UntrustExternal une zone de non-confiance, UntrustVR. VSYS2 a visisbility à VSYS1, VSYS3

VSYS sont configurés comme suit :

Les zones sont configurées comme suit:

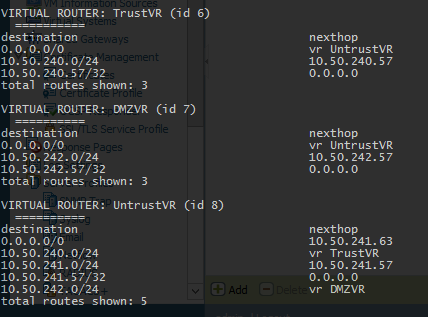

DMZVR, TrustVR ont un itinéraire par défaut pointant vers UntrustVR. UntrustVR a un itinéraire de retour pour 10.50.240.0/24 pointant vers TrustVR. UntrustVR a un itinéraire de retour pour 10.50.242.0/24 pointant vers DMZVR :

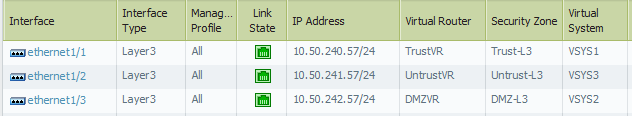

Les interfaces sont configurées comme suit:

Police de sécurité

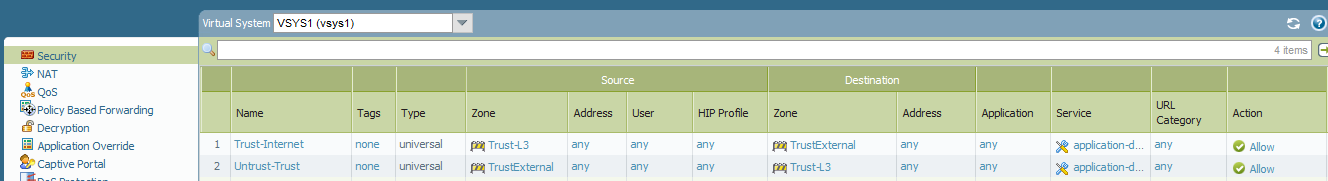

VSYS1 dispose de la sécurité suivante policy pour autoriser le trafic entrant et sortant :

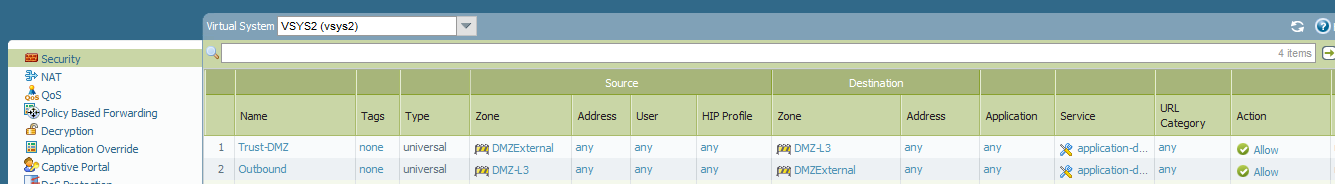

VSYS2 dispose de la sécurité suivante policy pour autoriser le trafic entrant et sortant :

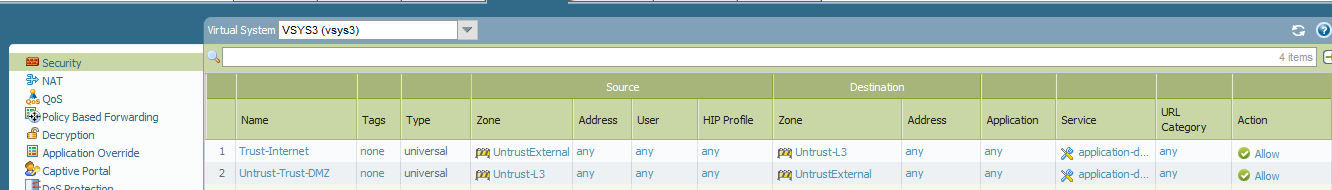

VSYS3 a suivi la sécurité policy pour permettre le trafic entrant et sortant :

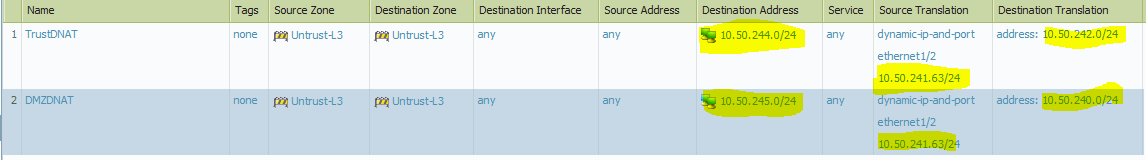

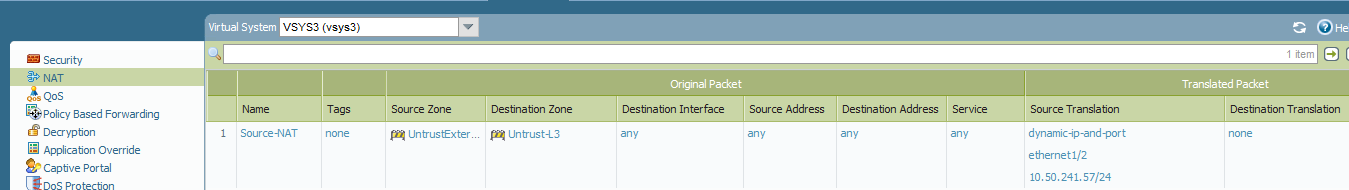

Source VSYS3 NAT :

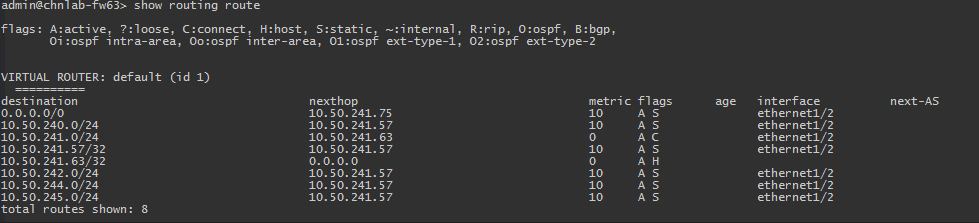

Maintenant, nous devons ajouter 4 itinéraires sur FW63 sous-réseau d'origine 10.50.240.0/24, 10.50.242.0/24 et nated sous-réseau 10.50.244.0/24, 10.50.245.0/24 pointant vers VSYS3:

NAT règle sur FW63

Lorsque FiW63 reçoit un ping initié à partir de host1, la source de ce trafic sera 10.50.241.57 et la destination sera 10.50.244.180. Maintenant, nous devons changer la destination de 10.50.242.180 afin que VSYS3 envoyer du trafic vers host2. Nous devons nous NAT approvisionner en interface FW63 IP . Si la source NAT n’est pas faite, alors VSYS firewall la baisse du trafic parce que le trafic de retour aura source 10.50.242.180 et la destination sera 10.50.241.57.