No se admite la comunicación entre dos vsys a través de un vsys de tránsito. El paquete será caído por el firewall . El flujo básico mostrará "paquete caído, de/a zona no disponible para policy la búsqueda" no será capaz de encontrar la zona de Firewall destino.

Solución

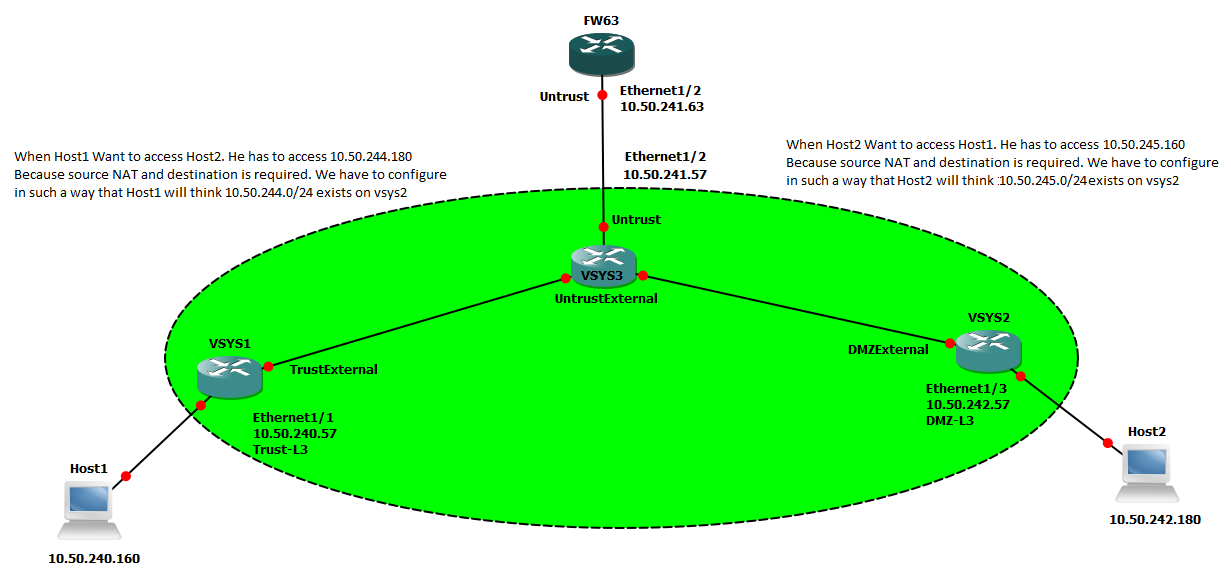

Digamos que vsys1 quiere comunicarse con vsys 2 vía vsys3.

Mueva el tráfico de vsys1 a vsys3 y luego fuera del firewall archivo . Ahora trae de vuelta el tráfico desde fuera del firewall a vsys3 y luego a vsys2.

Cuando Host1 intenta hacer ping "ping 10.50.242.180" host ping no funciona. El tráfico será caído por el firewall . Para hacer este trabajo tenemos que hacer la fuente + destino NAT en FW63 (usando la topología arriba) y el host1 debe hacer ping a 10.50.244.180.

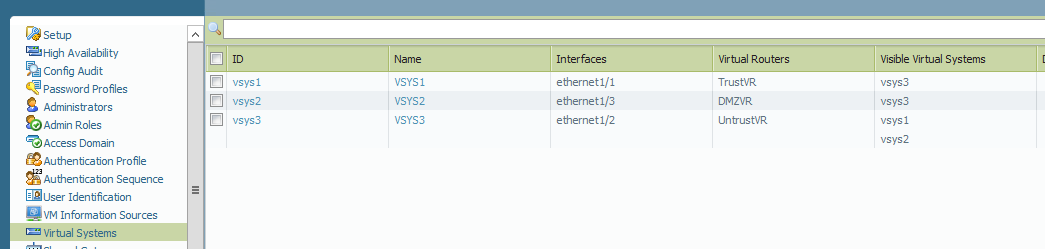

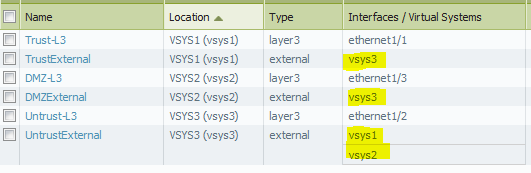

- VSYS1 tiene uno zona externa TrustExternal, uno confianza-L3 zona, TrustVR. VSYS1 tiene viabilidad para VSYS

- VSYS2 tiene una zona externa DMZExternal, una DMZ- zona L3, DMZVR . VSYS2 ha visisbility a VSYS3

- VSYS3 tiene uno zona externa UntrustExternal uno Untrust zona, UntrustVR. VSYS2 ha visisbility a VSYS1, VSYS3

VSYS se configuran de la siguiente manera:

Las zonas se configuran de la siguiente manera:

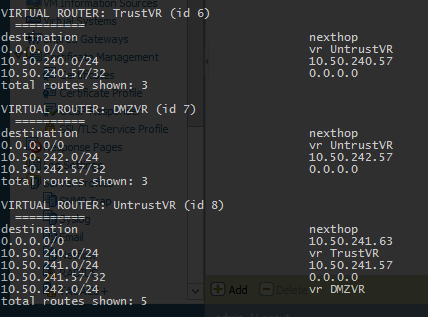

DMZVR, TrustVR tiene una ruta predeterminada que apunta hacia UntrustVR. UntrustVR tiene una ruta de retorno para 10.50.240.0/24 apuntando hacia TrustVR. UntrustVR tiene una ruta de retorno para 10.50.242.0/24 que apunta DMZVR hacia:

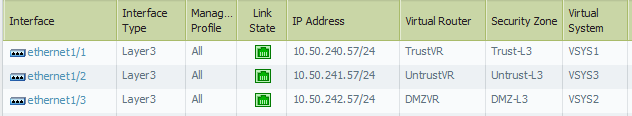

Las interfaces se configuran de la siguiente manera:

Policías de seguridad

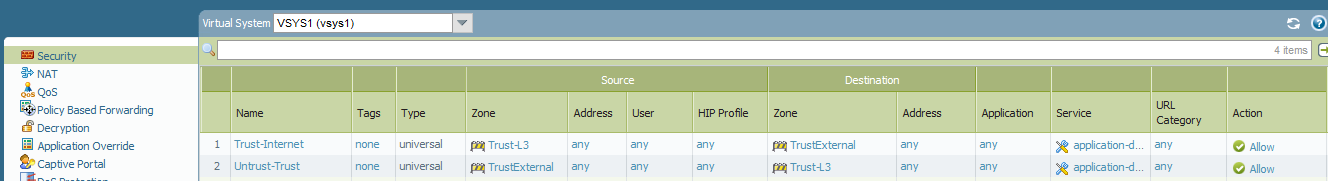

VSYS1 tiene la siguiente seguridad para permitir el policy tráfico entrante y saliente:

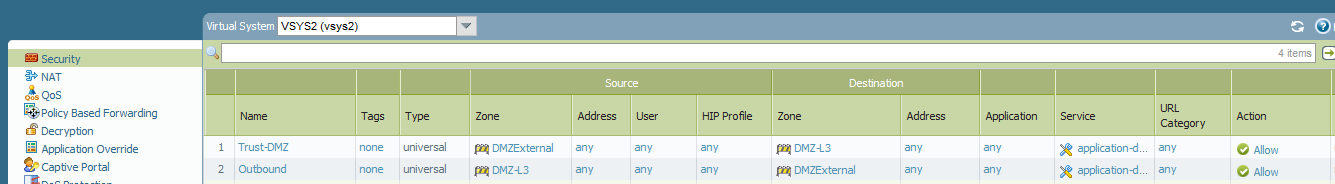

VSYS2 tiene la siguiente seguridad para permitir el policy tráfico entrante y saliente:

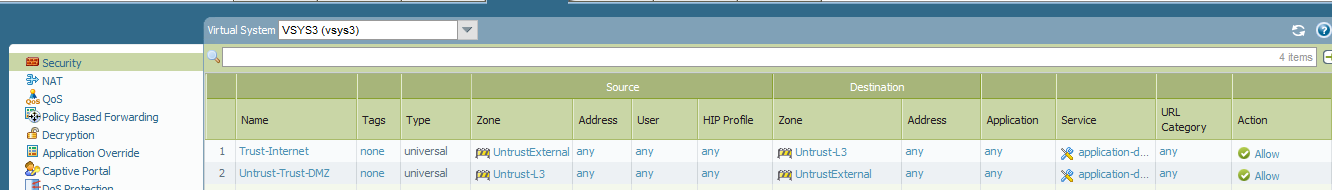

VSYS3 tiene la siguiente seguridad policy para permitir el tráfico entrante y saliente:

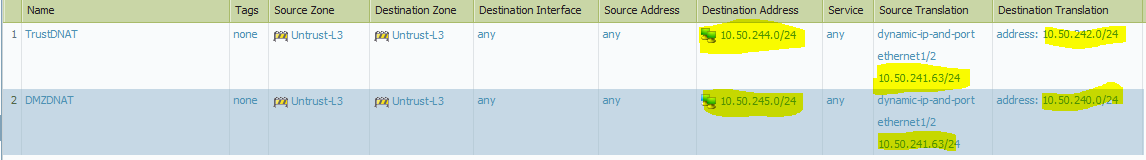

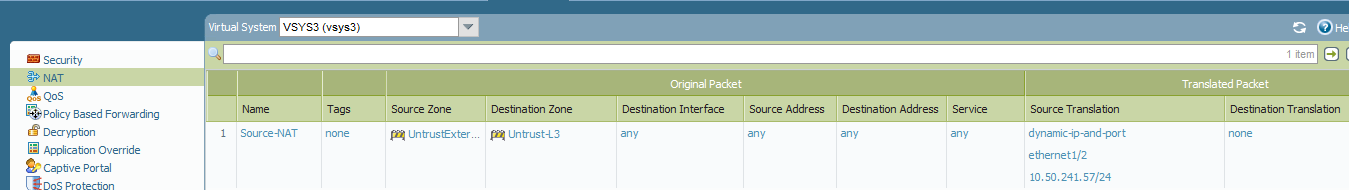

Fuente VSYS3 NAT :

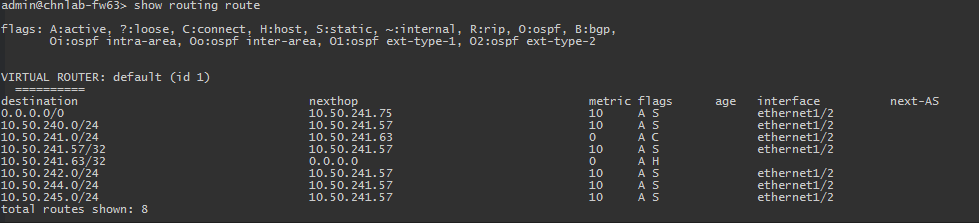

Ahora tenemos que añadir 4 rutas en FW63 subred original 10.50.240.0/24, 10.50.242.0/24 y la subred nated 10.50.244.0/24, 10.50.245.0/24 señalando de nuevo a VSYS3:

NAT regla sobre FW63

Cuando FiW63 recibe un ping iniciado desde Host1 el origen de ese tráfico será 10.50.241.57 y el destino será 10.50.244.180. Ahora tenemos que cambiar el destino a 10.50.242.180 para que VSYS3 envíe tráfico a host2. Tenemos que fuente NAT a la interfaz de FW63. IP Si la fuente NAT no se hace entonces el VSYS firewall caerá el tráfico porque el tráfico de retorno tendrá la fuente 10.50.242.180 y el destino será 10.50.241.57.