Die Kommunikation zwischen zwei Vsys über einen Transit-Vsys wird nicht unterstützt. Das Paket wird von der firewall gelöscht. Flow basic zeigt an, dass "Paket policy gelöscht, von/zur Zone, die fürdie Suche nicht verfügbar ist " Firewall die Zielzone nicht finden kann.

Problemumgehung

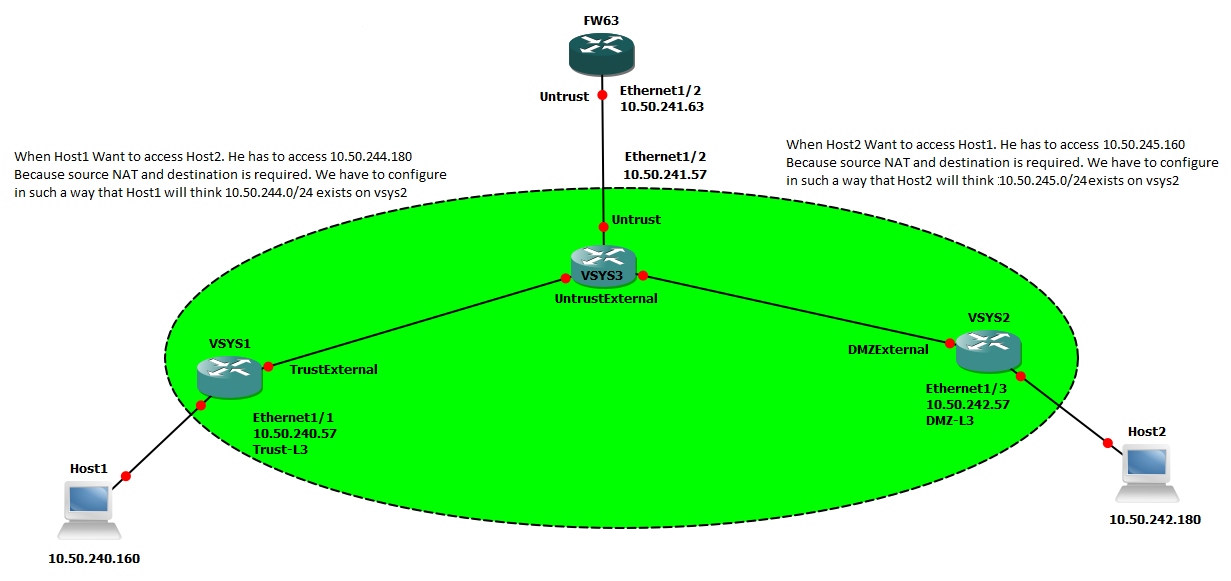

Lassen Sie mich sagen, vsys1 will mit Vsys 2 über vsys3 kommunizieren.

Verschieben Sie den Datenverkehr von vsys1 nach vsys3 und dann aus der firewall . Bringen Sie nun den Datenverkehr von außerhalb des firewall zu vsys3 und dann zu vsys2 zurück.

Wenn host1 versucht, "ping 10.50.242.180" zu Ping, funktioniert der Host Ping nicht. Der Datenverkehr wird von der firewall gelöscht. Um diese Arbeit zu machen, müssen wir Source + Destination NAT auf FW63 (mit der oben genannten Topologie) und Host1 sollten Ping auf 10.50.244.180 tun.

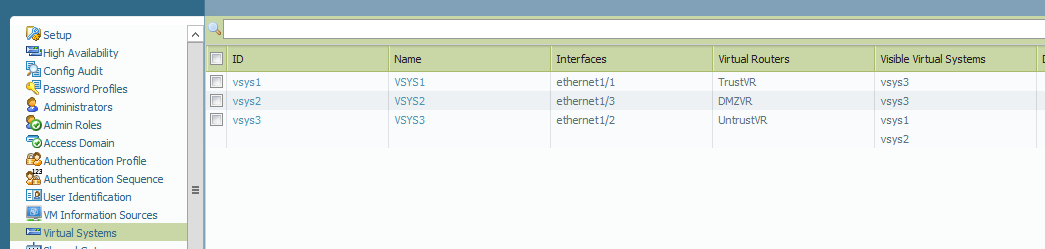

- VSYS1 hat eine externe Zone Trustäußler, eine Trust-L3-Zone, TrustVR. VSYS1 hat Visisbilität gegenüber VSYS

- VSYS2 hat eine externe Zone DMZExternal, eine DMZ- L3-Zone, DMZVR . VSYS2 hat die Sichtbarkeit zu VSYS3

- VSYS3 hat eine externe Zone Untrustexterne eine Unvertrauens Zone, UntrustVR. VSYS2 hat die Sicht auf VSYS1, VSYS3

VSYS sind wie folgt konfiguriert:

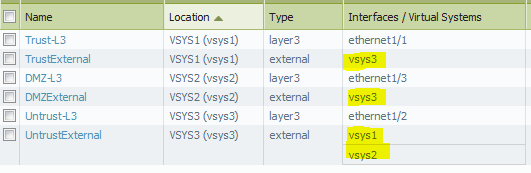

Die Zonen sind wie folgt konfiguriert:

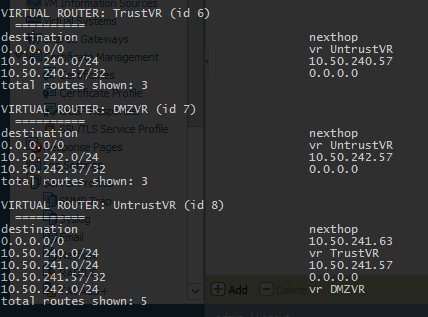

DMZVR, TrustVR haben eine Standardroute, die auf UntrustVR verweist. UntrustVR hat eine Rückroute für 10.50.240.0/24, die auf TrustVR hinweist. UntrustVR hat eine Rückfahrtsroute für 10.50.242.0/24 und zeigt DMZVR auf:

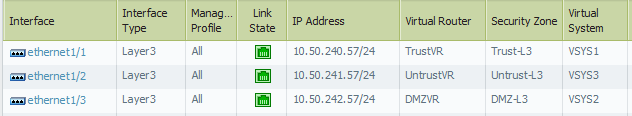

SchnittStellen sind wie folgt konfiguriert:

Sicherheits Policen

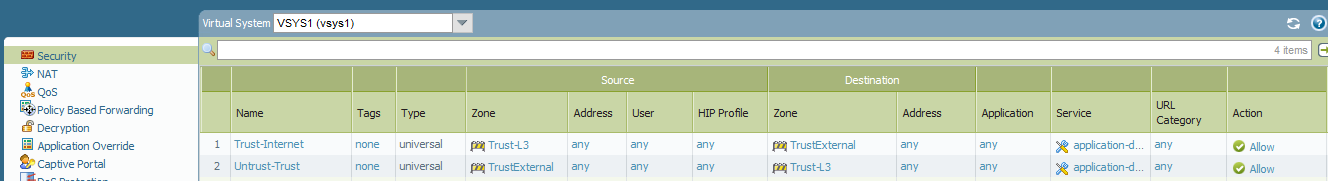

VSYS1 verfügt über die folgende policy Sicherheit, um eingehenden und ausgehenden Datenverkehr zu ermöglichen:

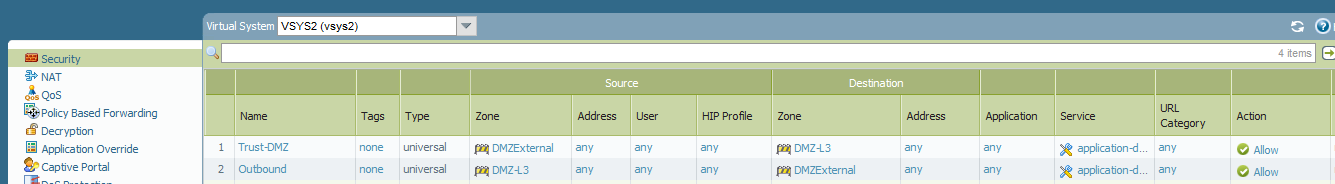

VSYS2 verfügt über die folgende policy Sicherheit, um eingehenden und ausgehenden Datenverkehr zu ermöglichen:

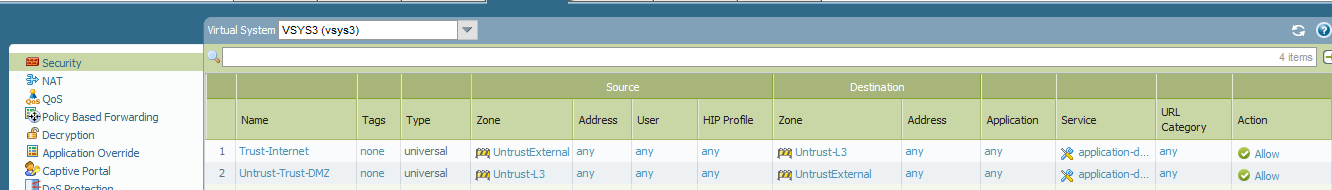

VSYS3 verfügt über folgende policy Sicherheit, um eingehenden und ausgehenden Datenverkehr zu ermöglichen:

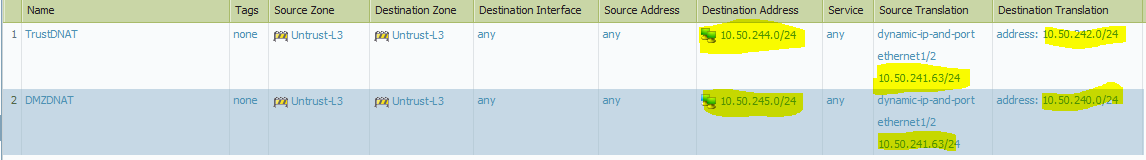

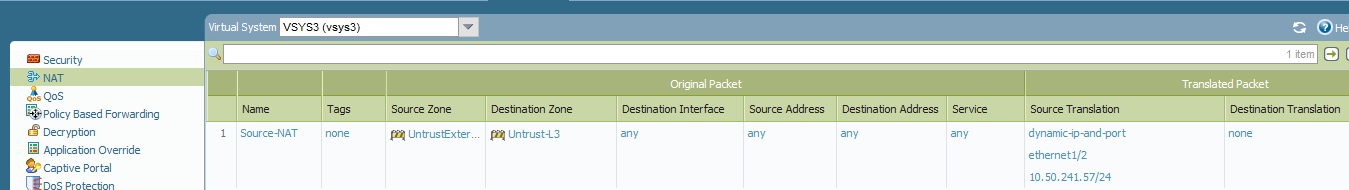

VSYS3-Quelle NAT :

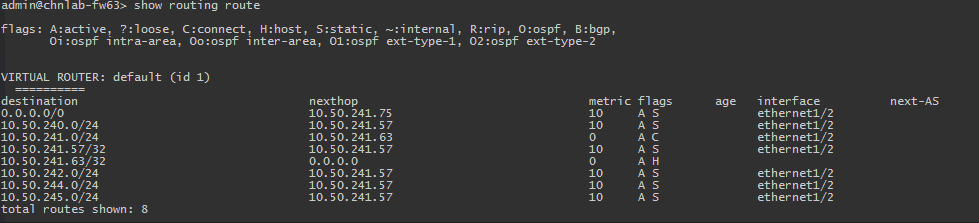

Jetzt müssen wir 4 Routen auf FW63 Original-Subnet 10.50.240.0/24, 10.50.242.0/24 und niert Subnet 10.50.244.0/24, 10.50.245.0/24 hinzufügen, die auf VSYS3 zurückblicken:

NAT Regel auf FW63

Wenn FiW63 ein Ping erhält, das von host1 initiiert wird, wird die Quelle dieses Verkehrs 10.50.241.57 und das Ziel wird 10.50.244.180. Jetzt müssen wir das Ziel ändern, um 10.50.242.180, damit VSYS3 den Verkehr auf host2 schickt. Wir müssen die Schnittstelle von NAT FW63 IP beziehen. Wenn die Quelle NAT nicht fertig ist, VSYS firewall wird der Den datenverkehr sende, weil der Rücklaufverkehr Quelle 10.50.242.180 hat und das Ziel 10.50.241.57 ist.