配置 Windows 2008 R2 RADIUS 身份验证

34377

Created On 09/25/18 19:50 PM - Last Modified 06/09/23 07:47 AM

Resolution

为了通过 RADIUS 服务器 (Win2K8 R2) 对帕洛阿尔托网络防火墙和全景管理员进行身份验证, 首先需要对防火墙执行操作。

首先, 让我们在防火墙上工作。

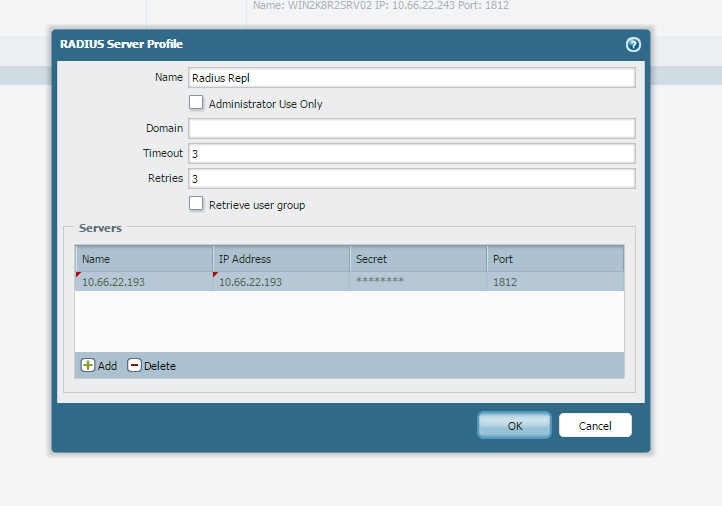

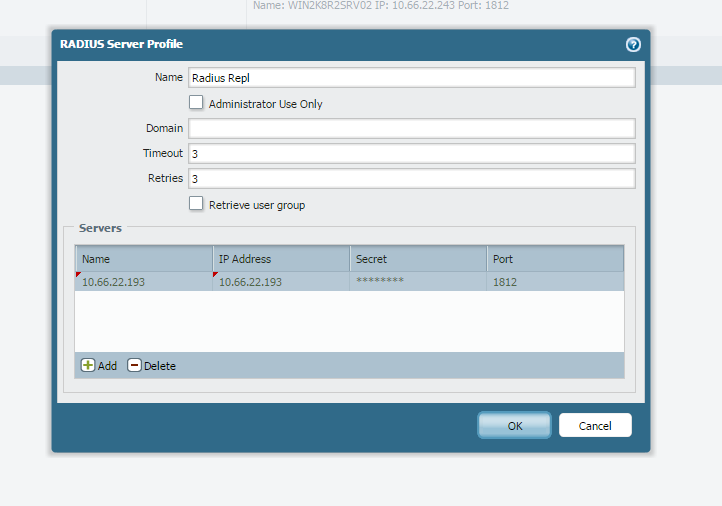

Radius Repl 是将10.66.22.193 服务器配置为服务器的服务器配置文件。

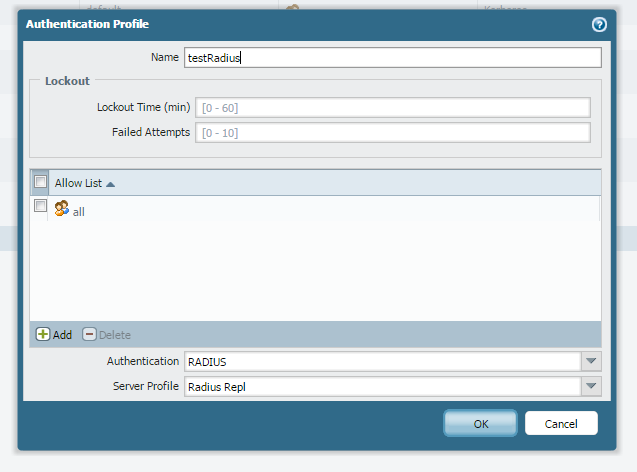

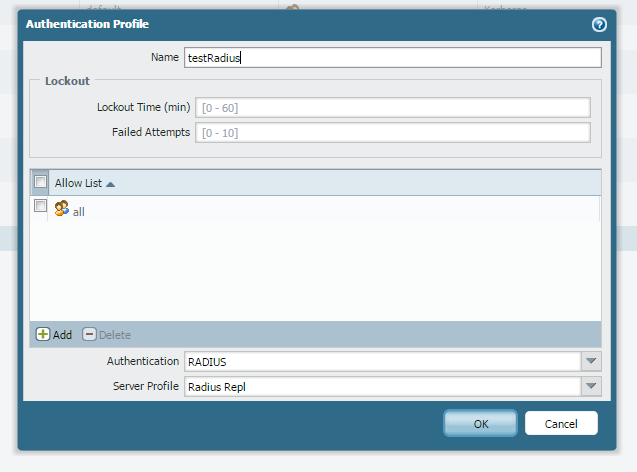

配置身份验证配置文件 –

在上面的图中, 测试半径是指定为服务器配置文件的 radius Repl 的身份验证配置文件。

- 将管理身份验证设置配置为使用 Radius 身份验证配置文件。

- 管理配置文件–

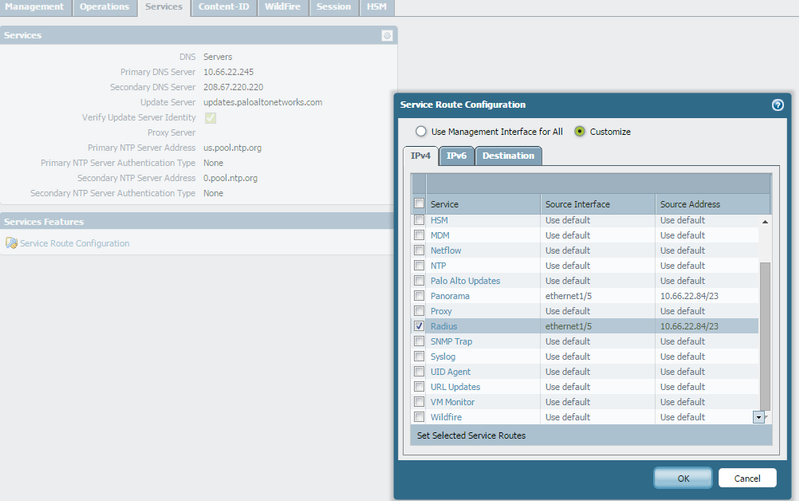

- 如果防火墙未使用管理界面与服务器联系, 则将服务路由更改为连接到服务器的接口。

在全景-

Radius Repl 是将10.66.22.193 服务器配置为服务器的服务器配置文件。

在上面的图中, testRadius 是将 Radius Repl 分配为服务器配置文件的身份验证配置文件。

- 将管理身份验证设置配置为使用 Radius 身份验证配置文件。

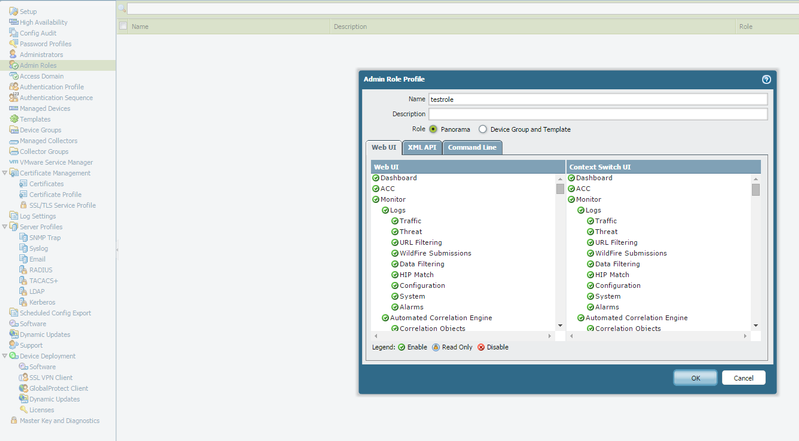

在全景图上配置管理角色。创建与管理员数量一样多的管理角色。

在 Radius 服务器上 (下面的配置对防火墙和全景图都有效) –

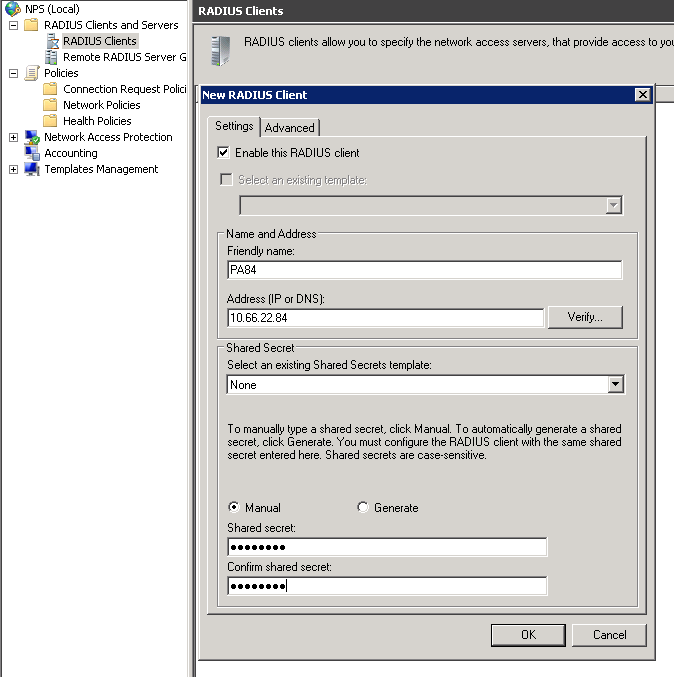

- 在网络策略服务器上创建新的 Radius 客户端.

ip 地址应该是连接到 RADIUS 服务器的防火墙接口的 ip 地址. 它是全景的管理 ip 地址。

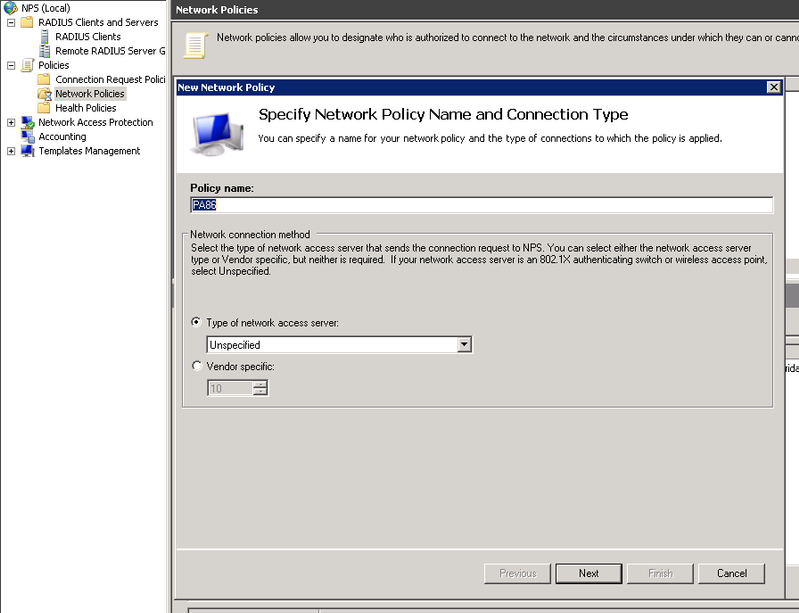

- 创建网络策略。网络策略的顺序很重要, 所以请确保在顶部列出了具有较高优先级的一次。

- 在 "策略" 下, 为全景设备创建一个 "网络策略", 其中有以下内容。

网络访问服务器的类型-未指定.

- 下一个条件–Client ipv4 地址–连接到 RADIUS 服务器的接口的 ip 地址 (全景管理 ip 地址)

- NextConstraints –潘 OS 7.0.x 及以下的 CHAP 或 pap, 6.1.x 及以下的 pap。

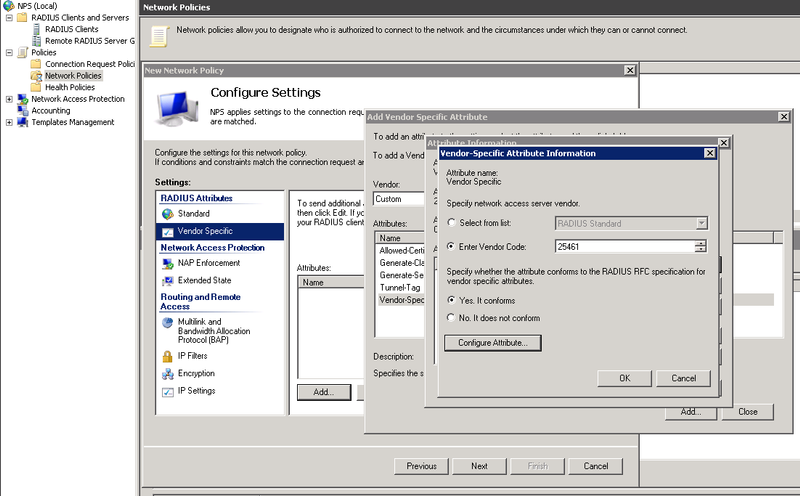

- 接下来, 配置设置。>> 供应商具体。属性 > 添加 > 添加供应商特定属性 > 供应商特定 > 属性信息 > 添加

- 编辑供应商特定的属性信息

- 供应商代码-25461

- 是的, 它证实了。

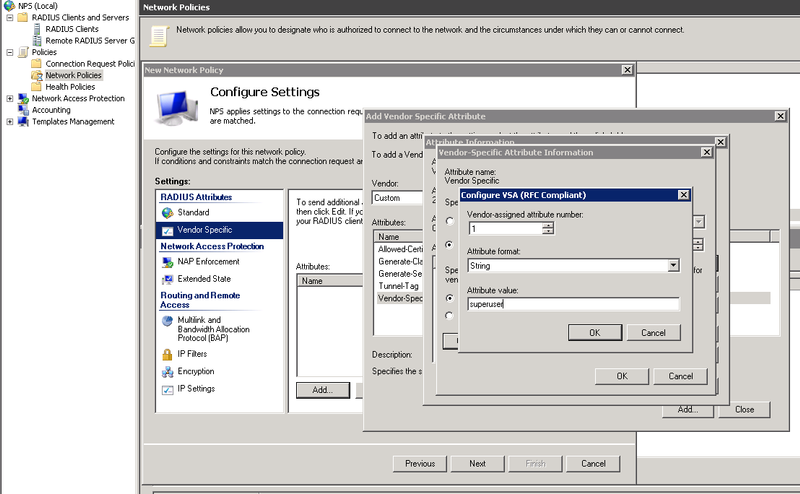

配置属性

配置属性

- 属性号-1 或 2 (防火墙) 和3或 4 (全景)

- 属性格式-字符串

- 属性值-超级用户

- 还行

完成

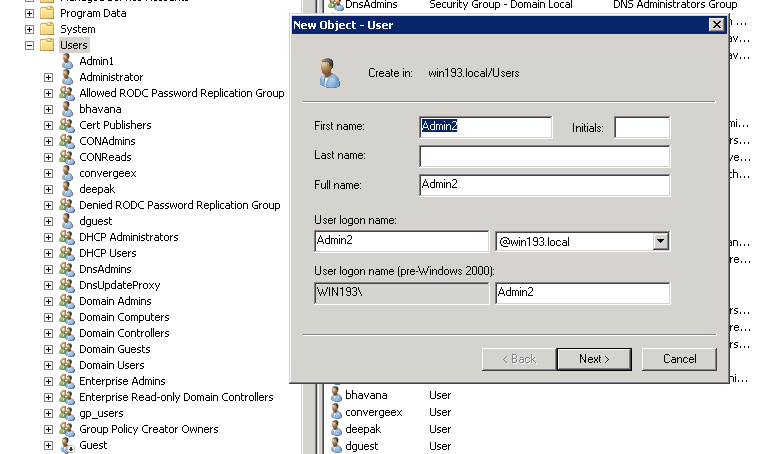

- 创建尽可能多的用户, 如活动目录用户和具有所有权限的计算机中的管理员数量。(对于全景图, 用户应与在全景图上创建的管理角色相同)。

- 启动->> 所有程序->> 管理工具-> 活动目录用户和计算机

下一页->

下一页完成

- 用户应能够使用在 RADIUS 服务器上创建的用户帐户登录到防火墙。

- 用户仍然可以使用防火墙和全景设备的身份验证配置文件中指定的域登录到防火墙和全景图。