実装の現在の動作に従って、証明書の S/N が IDP 拡張子を持つ CRL にリストされていない場合、証明書の状態は [不明] としてマークされます。

この振る舞いは RFC に従い、CRL に IDP 拡張があり、実装がこの拡張をサポートする必要がない場合、証明書は不明としてマークされます。

RFC 5280

https://tools.ietf.org/html/rfc5280

5.2.5。配布ポイントの発行

発行配布ポイントは、特定の crl の crl 配布ポイントとスコープを識別する重要な crl 拡張機能であり、crl がエンドエンティティ証明書のみの失効、CA 証明書のみ、属性証明書をカバーするかどうかを示します。のみ、または理由コードの限られたセット。拡張機能は重要ですが、この拡張機能をサポートするために準拠する実装は必要ありません。ただし、この拡張機能をサポートしない実装では、この crl に記載されていない証明書の状態を不明として扱うか、認識できない重要な拡張機能を含まない別の crl を見つける必要があります。

ファイアウォールでのこの振る舞いの分析:

sslmgr では、次のログを見ることができます。

2016-08-26 17:09: 01.582 + 1000 IDP 拡張子が crl http://crl3.digicert.com/sha2-ev-server-g1.crl に存在するため、リストにない証明書のシリアル [0793EC89595DBA606D1FD9F7BE389802] のステータスを [不明] に設定します。

ここで、07:93: EC:89:59: 5d: BA:60: 6d: 1f: www.digicert.com: F7: BE:38:98:02 は、S/Nの証明書です。

確認方法

- 「sha2-ev-server-g1」は、これらのウェブサイトのためにダウンロードされる crl です (sslmgr に見られるように)。

- リンクを使用して、ローカルコンピュータに CRL をダウンロードします。

- CRL に IDP 拡張機能があるかどうかを確認します。

$ openssl の crl-通知 DER-テキストイン sha2-ev-server-g1. crl

証明書失効リスト (crl):

バージョン 2 (0x1)

署名アルゴリズム: sha256WithRSAEncryption

発行者:/c = 米国/O = DigiCert 株式会社/OU =www.digicert.com/CN=DigiCertSHA2 拡張検証サーバー CA

最後の更新: Aug 25 17:04: 24 2016 GMT

次の更新: Sep1 17:00: 00 2016 GMT

CRL 拡張機能:

X509v3 権限キー識別子:

keyid: 3d: D3:50: A5: d6: A0: AD: EE: F3: 4a:60: 0A:65: D3:21: D4: f8: f8: D6: 0F

X509v3 CRL 番号:

1036

X509v3 発行分布ポイント: クリティカル

04.2.0http://crl3.digicert.com/sha2-ev-server-g1.crl

失効証明書:

シリアル番号: 0983906AA7BF5F294B1BB4EC71AC769C

失効日: Jul 16 19:09: 26 2014 GMT

シリアル番号: 0C340284CF828B2E7D72AB750D17FCA1

失効日: 9 月 14 08:02: 02 2014 GMT

<SNIP></SNIP>

- CRL で S/Ns が一致しないことを確認してください:

$ openssl crl-DER-テキスト-sha2-ev-server-g1 での通知 |grep 0793EC89595DBA606D1FD9F7BE389802

$ < (no=""> </>

この振る舞いがそれ自身を明らかにすることができる場所の例:

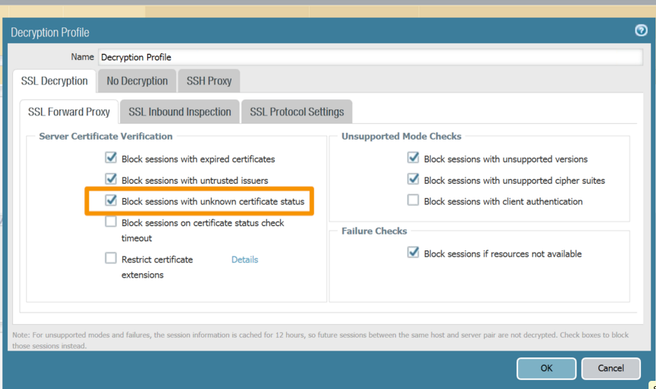

この動作が問題の原因となるシナリオの1つは、SSL 復号化プロファイルが "不明な" 証明書の状態でセッションをブロックするように設定されている場合です。

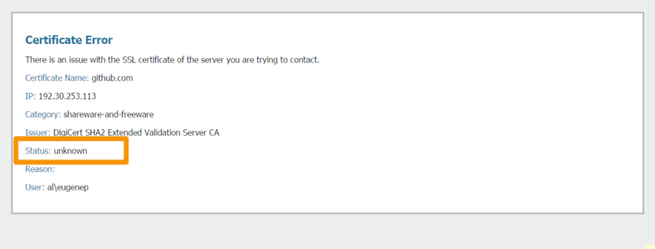

次に示すのは、uknown としてマークされた証明書を使用して github.com にアクセスし、ファイアウォールによってブロックされた接続をエンドユーザーに表示する証明書エラーの例です。