Nach dem derzeitigen Umsetzungs Verhalten ist der Zertifikats Status als unbekannt gekennzeichnet, wenn die S/N eines Zertifikats nicht in einer CRL aufgelistet ist, die IDP-Erweiterung hat.

Dieses Verhalten entspricht dem RFC, wobei das Zertifikat als unbekannt markiert werden kann, wenn die CRL IDP-Erweiterung hat und die Implementierungen nicht erforderlich sind, um diese Erweiterung zu unterstützen.

RFC 5280

https://Tools.ietf.org/html/rfc5280

5.2.5. AusgabeStelle

Der ausstellende Verteilungs Punkt ist eine kritische CRL-Erweiterung, die den CRL-Verteilungs Punkt und den Spielraum für eine bestimmte CRL identifiziert, und er zeigt an, ob der CRL nur den Widerruf für Endentitäten abdeckt, nur CA-Zertifikate, Attribut-Zertifikate nur oder eine begrenzte Menge von Grund Codes. Obwohl die Erweiterung kritisch ist, sind konforme Implementierungen nicht erforderlich, um diese Erweiterung zu unterstützen. Implementierungen, die diese Erweiterung nicht unterstützen, müssen jedoch entweder den Status eines Zertifikats, das nicht auf dieser CRL aufgeführt ist, als unbekannt behandeln oder eine andere CRL finden, die keine unerkannten kritischen Erweiterungen enthält.

Analyse dieses Verhaltens auf der Firewall:

Die folgenden Protokolle sind in sslmgr. Log zu sehen:

2016-08-26 17:09:01.582 + 1000 IDP-Erweiterung, die in CRL vorhanden ist http://crl3.Digicert.com/SHA2-EV-Server-G1.CRL so den Status als unbekannt für die nicht aufgelistete Zertifikats Serie [0793ec89595dba606d1fd9f7be389802].

Hier, 07:93: EC: 89:59:5D: BA: 60:6D: 1F: D9: F7: BE: 38:98:02 is the S/N of www.Digicert.com Certificate.

Wie zu überprüfen

- "SHA2-EV-Server-G1. CRL" ist der CRL, der für diese Webseiten heruntergeladen wird (wie in sslmgr. Log zu sehen).

- Laden Sie das CRL mit dem Link auf Ihren lokalen Computer.

- Prüfen Sie, ob die CRL IDP-Erweiterung hat:

$ OpenSSL CRL-Inform DER-Text-in SHA2-EV-Server-G1. CRL

zertifikatsWIDERRUFSLISTE (CRL):

Version 2 (0x1)

Signatur-Algorithmus: sha256WithRSAEncryption

Emittent:/C = US/O = Digicert Inc/OU =www.Digicert.com/cn=Digicert SHA2 Extended Validation Server ca

Letzte Aktualisierung: Aug 25 17:04: 24 2016 GMT

Next Update: Sep1 17:00: 00 2016 GMT

CRL-Erweiterungen:

X509v3 Authority-Key

-Kennung: KEYID: 3D: D3:50: A5: D6: a0: AD: EE: F3:4a: 60:0A: 65: D3:21: D4: F8:.-

X509v3 CRL-Nummer:

1036

X509v3 Ausgabe von Distrubution Point

: 04.2.0..http://crl3.Digicert.com/SHA2-EV-Server-G1.CRL

widerrufen Zertifikate:

serienNUMMER: 0983906Aa7bf5f294b1bb4ec71ac769c

Widerrufsdatum: Jul 16 19:09: 26 2014 GMT

SERIENnummer: 0C340284cf828b2e7d72ab750d17fca1

Widerrufsdatum: Sep 14 08:02: 02 2014 GMT

<SNIP></SNIP>

- Check für die S/NS in der CRL gibt kein Match zurück:

$ OpenSSL CRL-Inform DER-Text-in SHA2-EV-Server-G1. crl | grep 0793EC89595DBA606D1FD9F7BE389802

$ < (no=""> </>

Beispiel dafür, wo sich dieses Verhalten manifestieren kann:

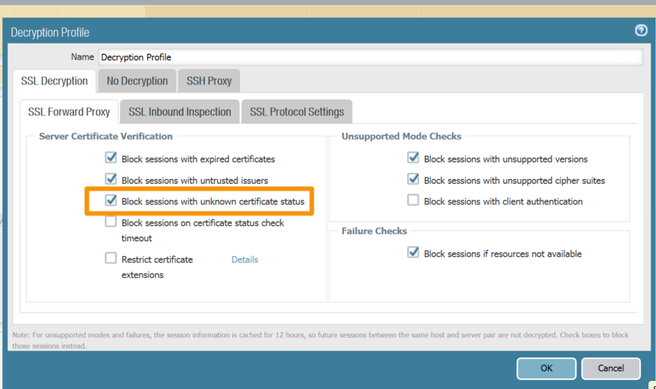

Eines der Szenarien, in denen dieses Verhalten Probleme verursachen kann, ist, wenn das SSL-Entschlüsselungs Profil eingestellt wird, um die Sitzung mit dem "unbekannten" Zertifikats Status zu blockieren:

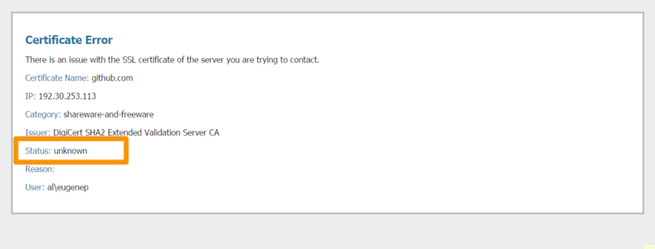

Im folgenden ist das Beispiel des Zertifikats Fehlers, der beim Endverbraucher beim Zugriff auf GitHub.com mit dem als unbekannt gekennzeichneten Zertifikat und der von der Firewall blockierten Verbindung zu sehen ist: