通过适当应用威胁预防来减轻脆弱性

31984

Created On 09/25/18 19:43 PM - Last Modified 06/07/23 06:47 AM

Resolution

问题

为了成功地检测和防止漏洞的开发, 需要正确配置 PAN OS 设备。

虽然帕洛阿尔托网络建议采取的行动是将所有易受攻击的设备 (包括 PAN OS 设备) 修补到安全公告中指定的适当版本级别, 但紧急内容发布包含用于帮助保护泛型操作系统的签名。

解决方案

解决方案将被分解为小步骤:

- 内容安装

- 配置安全漏洞保护配置文件以对签名模式匹配采取适当的操作 (重置)

- 将配置的漏洞保护配置文件分配给安全规则

- 入站 SSL 解密的配置

详细

- 内容安装

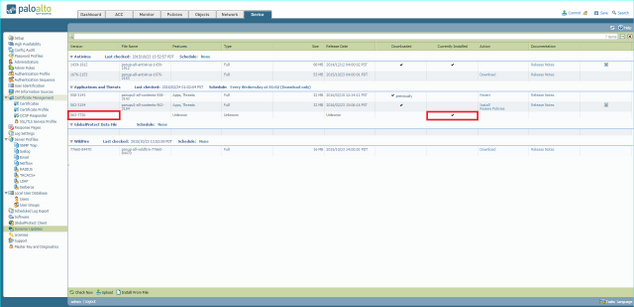

确保内容更新到最新版本.

- 配置漏洞保护配置文件

本节将简要介绍如何配置漏洞保护配置文件, 以采取预防措施, 防止检测与任何安全咨询相关的威胁 id.

配置的这一部分有两个选项:- 在此示例中, 安全漏洞保护配置文件 "严格" 配置为采取重置-这两种操作都是针对检测高严重性签名的;38902、38903和38904是高严重性签名。因此, 此配置文件可用于与运往防火墙的入站通信相匹配的安全规则。

- 一个自定义的漏洞保护配置文件, 其中的操作为这三个签名设置为重置-两者兼而有之。有关此过程的帮助, 请参考此链接.

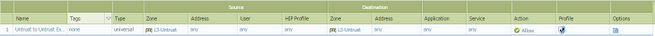

- 将漏洞保护配置文件分配给安全规则

本节将介绍如何将以前配置的漏洞保护配置文件分配给与用于全局保护的通信相匹配的安全规则, 以及任何 dataplane用于管理的接口。

对于本练习, 让我们假设全局保护是驻留在 "不信任" 区域的接口上的, VPN 通信也将来自 "不信任" 区域。

为了防止对全局保护或在 dataplane 上发布的其他服务进行开发, 必须将 "漏洞保护" 配置文件分配给一个安全规则, 将 "不信任" 区域检查为 "不信任" 区域通信.

在上面的截图中, 配置文件列下的图标是前面步骤中引用的 "严格" 的漏洞保护配置文件。源区域为 "不信任", 目标区域为 "不信任"。

在 dataplane 接口用于设备管理时, 应采取以下步骤. - 配置入站 ssl 解密

引用以下文档以帮助配置入站 ssl 解密: