脅威防止の適切な適用による脆弱性の軽減

31954

Created On 09/25/18 19:43 PM - Last Modified 06/07/23 06:47 AM

Resolution

問題

脆弱性の悪用を正常に検出し、防止するには、PAN-OS デバイスの適切な構成が必要です。

パロアルトネットワークによる推奨アクションは、パン os デバイスを含むすべての脆弱なデバイスをセキュリティ勧告で指定されたバージョンレベルに修正することですが、緊急コンテンツリリースには、汎 os を保護するための署名が含まれています。

ソリューション

ソリューションは、小さなステップに分割されます:

- コンテンツのインストール

- 署名パターン一致に対して適切なアクションを実行するための脆弱性保護プロファイルの構成 (リセット-両方)

- 構成済みの脆弱性保護プロファイルをセキュリティルールに割り当てる

- 受信 SSL 復号化の構成

詳細

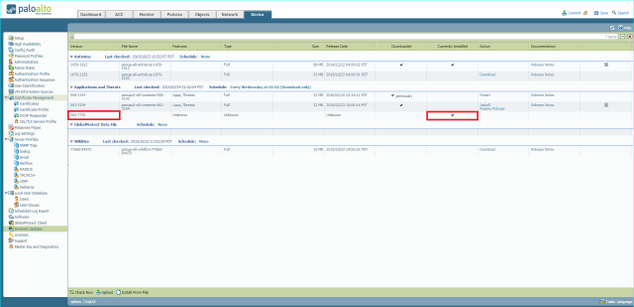

- コンテンツのインストールでは

、コンテンツが最新バージョンに更新されるようにします。

- 脆弱性保護プロファイルを構成

するこのセクションでは、セキュリティアドバイザリに関連する脅威 id の検出に対する予防措置を講じるために、脆弱性保護プロファイルを構成する方法について簡単に説明します。

構成のこの部分には、次の2つのオプションがあります。- この例では、脆弱性保護プロファイル "strict" は、重要度の高いシグネチャの検出に対して RESET-両方のアクションを実行するように構成されています。38902、38903、および38904は、重大度が高いシグネチャです。そのため、このプロファイルは、ファイアウォール宛ての受信トラフィックと一致するセキュリティ規則で使用できます。

- これらの3つのシグネチャのアクションを持つカスタムの脆弱性保護プロファイルは、両方をリセットするように設定します。このプロセスに関する支援については、このリンクを参照してください。

- セキュリティルールへの脆弱性保護プロファイルの割り当て

このセクションでは、以前に構成された脆弱性保護プロファイルを、グローバル保護の対象となるトラフィックに一致するセキュリティルールに割り当てる方法、および任意の dataplane について説明します。管理に使用されているインターフェイス。

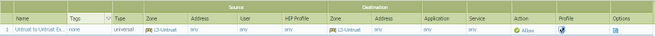

この演習では、グローバル保護が "Untrust" ゾーンに所属するインターフェイスでホストされ、VPN トラフィックも "Untrust" ゾーンから送信されることを想定してみましょう。

dataplane で公開されているグローバルな保護、またはその他のサービスに対する悪用から保護するには、"Untrust" ゾーンを "Untrust" ゾーントラフィックに検査するセキュリティルールに、脆弱性保護プロファイルを割り当てる必要があります。

上記のスクリーンショットでは、プロファイル列の下のアイコンは、前のステップで参照されている脆弱性保護プロファイル "strict" です。ソースゾーンは "Untrust" で、宛先ゾーンは "Untrust" です。

デバイス管理に dataplane インターフェイスが使用されている場合は、次の手順を実行する必要があります。 - 受信 ssl 復号化を構成する

受信 ssl 復号化の構成に役立つ次のドキュメントを参照してください。