SCTP 及其使用方法

流控制传输协议(SCTP-协议号 132) 是 RFC 4960 中定义的一种 IP 传输层协议, 是一种可靠的基于消息的传输协议. 移动网络广泛使用 SCTP 在各种接口 (如 S1-MME、S6a 和 X2) 上传输信令通信, 并同时发送多个信号、声音和其他数据流。

目前, 我们有17个用于 SCTP 相关协议的应用程序 id, 并计划淘汰与 SS7 协议相关的13个应用程序 id, 包括:

- ss7-cap

- ss7-inap

- ss7-sccp

- ss7-map-css-callingparty

- ss7-map-eir-callingparty

- ss7-map-ggsn-callingparty

- ss7-map-gmlc-callingparty

- ss7-map-gsmscf-callingparty

- ss7-map-hlr-callingparty

- ss7-map-msc-callingparty

- ss7-map-sgsn-callingparty

- ss7-map-siwf-callingparty

- ss7-map-vlr-callingparty

对于这些SS7协议, 我们建议客户在支持的安全平台上采用 PAN OS 8.1 中发布的 SCTP 安全功能. 此功能为这些协议提供了更好的安全性、粒度和可见性。

我们还计划改进与 SCTP 相关的协议的其余4应用程序 id 的识别机制, 包括:

发行计划

在 2018年5月15日, 帕洛阿尔托网络将改进用于 sctp 相关协议的4应用程序 id 的识别机制, 以及基于 sctp 的 SS7 协议的 obsoleting 13 应用程序 id。

常见问题

问: 为什么帕洛阿尔托网络做此更改?

A:基于我们与移动服务提供商客户的互动以及信号平面上不断演变的威胁环境, 我们对这些改进进行了调查和研究. 意识到这一点, 我们继续努力在移动网络中提供更好的应用程序可见性, 我们决定淘汰13与 sctp 相关的应用程序 id, 并改进4与 sctp 相关的应用程序 id。我们在 PAN OS 8.1 中发布了 sctp 安全功能, 它为 sctp 相关协议提供了更好的安全性、粒度和可见性。

问: 有什么政策变化将需要吗?

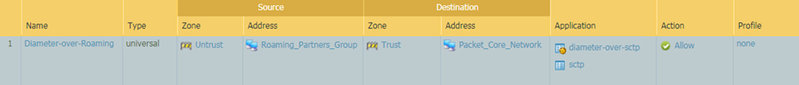

A1:如果您是使用基于应用程序 id 的策略的客户, 以及名为 sctp 和直径超过 sctp 的应用程序 id, 以允许 SCTP 和直径相关的通信量, 则不需要进行任何更改.

下面是一个安全策略的示例, 仅供说明之用。

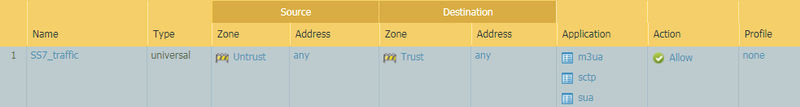

A2:如果你是一个客户使用基于应用程序 id 的策略和应用程序 id 名为 sctp 和任何 13 SCTP 相关的应用程序 id, 包括 ss7-cap, ss7-inap, ss7-sccp, ss7-map-css-callingparty, ss7-map-eir-callingparty, ss7-map-ggsn-callingparty,ss7-map-gmlc-callingparty、ss7-map-gsmscf-callingparty、ss7-map-hlr-callingparty、ss7-map-msc-callingparty、ss7-map-sgsn-callingparty、ss7-map-siwf-callingparty、ss7-map-vlr-callingparty 允许 SCTP 和 SS7 相关流量, 您将根据网络中使用的适应层协议, 将此策略更改为 "添加" M3UA 或 "应用程序 ID" 是必需的. 注意前面句子中的 "添加" 一词。

以下是安全策略的示例, 仅供说明之用。

问: 如果与 sctp 的安全策略中没有添加直径超过 sctp 的值, 以防直径流量在 sctp 上运行, 会发生什么情况?

A:从2018年5月的第三个星期二开始, 在 sctp 上运行的直径为 PPID 46 和47的流量现在将被确定为直径超过 sctp. 如果现有安全策略已明确允许 sctp, 并且存在与流量匹配的直径超过 sctp, 则可能会被丢弃。

问: 如果 S1AP 没有添加到 sctp 的安全策略中, 万一 S1AP 流量在 sctp 上运行, 会发生什么情况?

A:从2018年5月的第三个星期二开始, S1AP 在 SCTP 上运行的流量现在将被确定为 S1AP. 如果现有安全策略已明确允许 SCTP, 并且存在通信匹配 S1AP, 则可能会被丢弃。

问: 如果在 sctp 的安全策略中没有添加 M3UA 或 SS7, 以防在 sctp 上运行通信量, 会发生什么情况?

A:从2018年5月的第三个星期二开始, SS7 在 SCTP 上运行的交通现在将被确定为 M3UA 或. 如果现有安全策略已明确允许 SCTP, 并且通信量匹配 M3UA 或, 则可能会被丢弃。

问: SCTP 安全功能是什么?

A: sctp 安全功能允许您在 sctp 通信上强制执行多层安全性, 以防止信息泄漏, 并防止攻击者造成拒绝服务、网络拥塞和中断, 从而中断移动数据和语音服务订户.

除了启用多目标状态检查和 sctp 的多块检测和协议验证之外, 此功能还支持基于有效负载协议 id (PPIDs) 过滤 sctp 通信量, 并在 sctp 上筛选直径和 SS7 通信量。

SCTP 安全性仅在 PA-5200 系列和 VM 系列防火墙上支持, 并且需要内容发布版本785或更高版本。

有关详细信息, 请参阅 https://www.paloaltonetworks.com/documentation/81/service-providers/mobile-network-infrastructure-getting-started/sctp