Incidencia

Al configurar una regla de reenvío basada en directivas (PBF) para reenviar todo el tráfico de una zona a Internet a través de un ISP, la regla sólo tendrá efecto para la estación de trabajo detrás del cortafuegos de Palo Alto Networks y no para el tráfico procedente del firewall .

Causa

Cuando una ruta está presente en la tabla de enrutamiento, junto con una regla PBF, sólo se evaluará primero la regla PBF en una base de arriba abajo que coincida con la entrada específica. Sin embargo, esto sólo se aplica al tráfico procedente de una estación de trabajo detrás del cortafuegos. Cuando una regla PBF está en su lugar para reenviar todo el tráfico de una zona de confianza a una zona sin confianza, la regla sólo entrará en vigor cuando el tráfico se haya originado desde la estación de trabajo detrás del cortafuegos de Palo Alto Networks. Sin embargo, cuando se intenta utilizar el tráfico desde el cortafuegos, se omite la evaluación de la tabla PBF y, en su lugar, se empieza a evaluar la tabla de enrutamiento comprobando la correspondiente ruta coincidente para reenviar el tráfico fuera de la interfaz de salida.

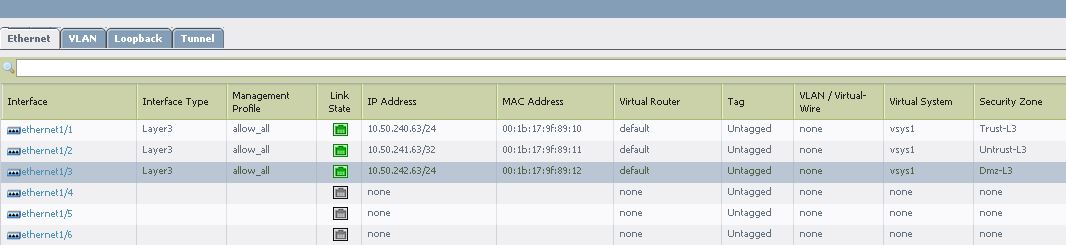

Desde el webgui ir a la red > interfaces > Ethernet, en el siguiente escenario las interfaces están configuradas, como se muestra a continuación:

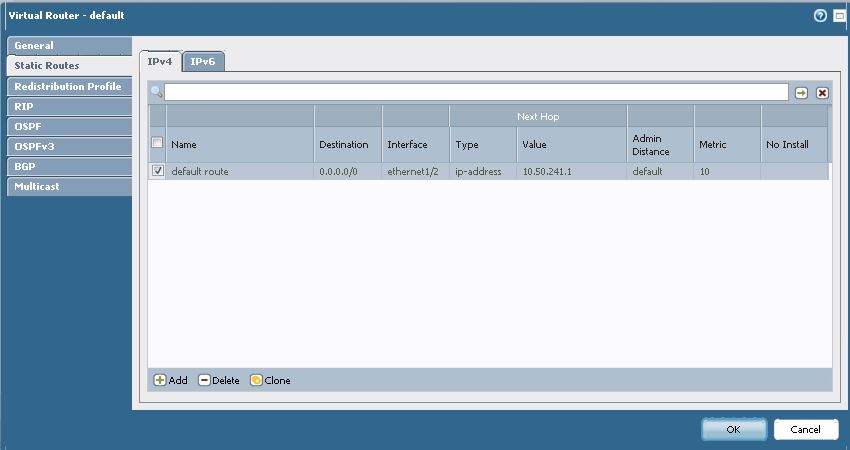

En red > enrutadores virtuales > rutas estáticas, hay una ruta predeterminada en su lugar, como se muestra a continuación:

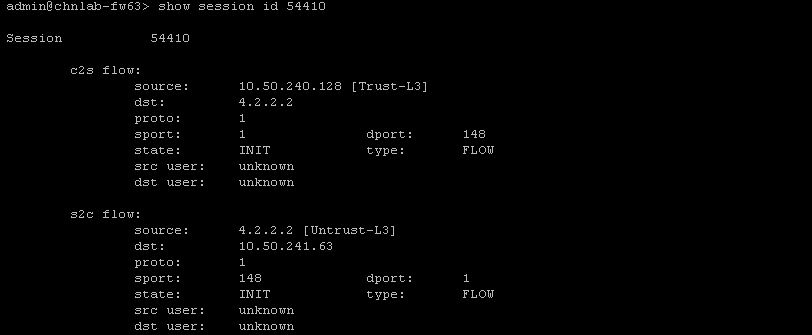

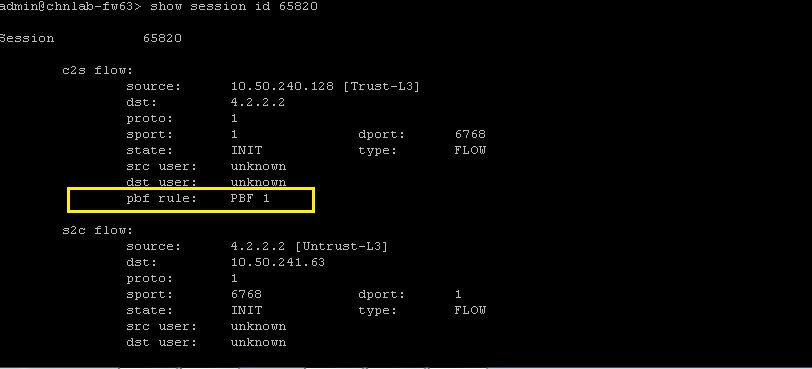

Al contratar el tráfico desde la estación de trabajo, consulte la información de la sesión, como se muestra a continuación:

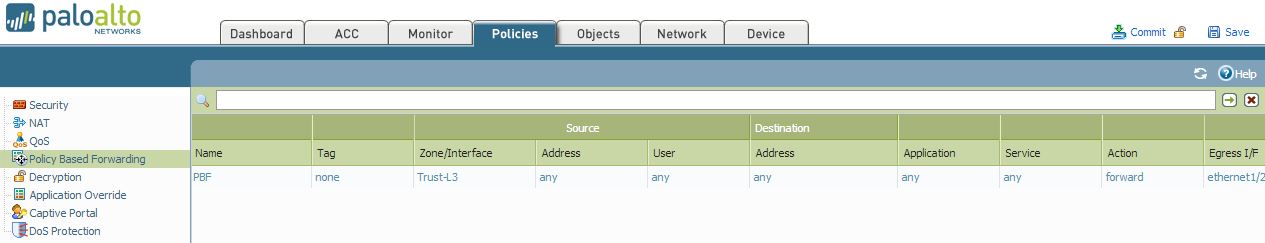

Desde el webgui, vaya al reenvío basado en el dispositivo > Policy y cree la siguiente regla PBF, que es la misma que la ruta predeterminada:

Cuando se contrata el tráfico desde la estación de trabajo, consulte la información de la sesión como se muestra a continuación (a pesar de la ruta predeterminada ya existente sólo se evalúa primero la regla PBF):

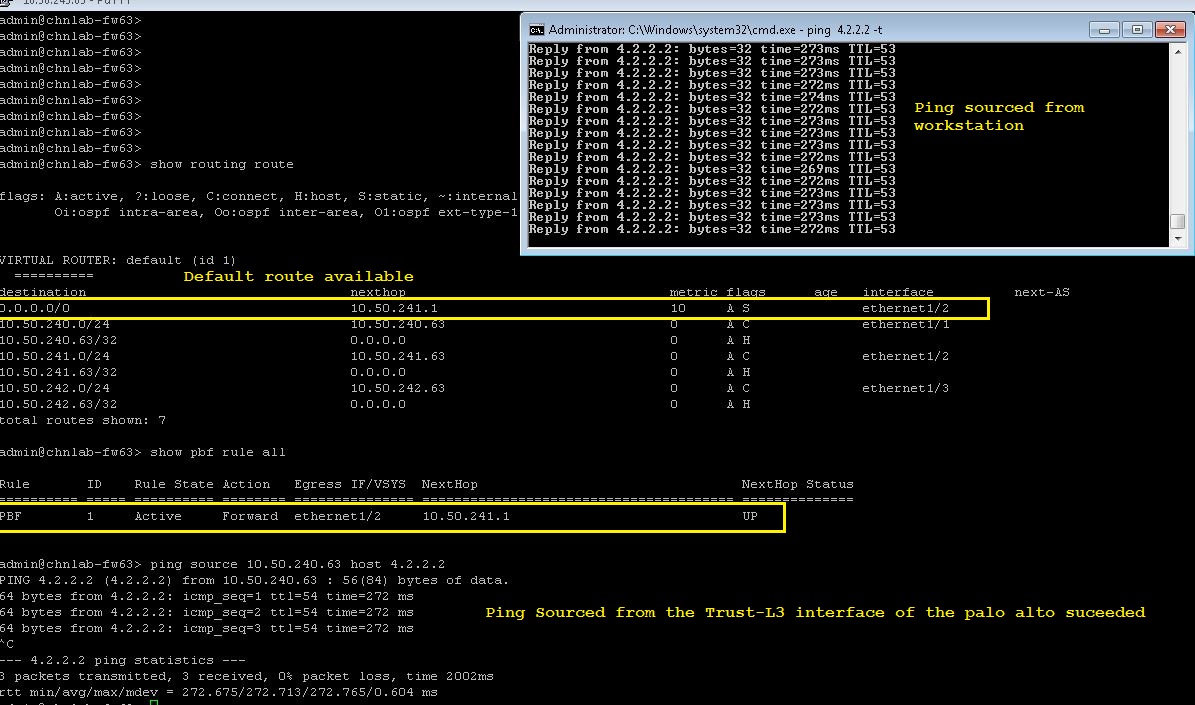

Al intentar hacer un ping continuo desde la estación de trabajo detrás de la interfaz de confianza de firewall y Firewall a la IP pública 4.2.2.2, ambos los pings fueron exitosos. Esto se debe a que el tráfico procedente de la estación de trabajo utiliza la regla PBF y el tráfico procedente del cortafuegos utiliza la tabla de enrutamiento:

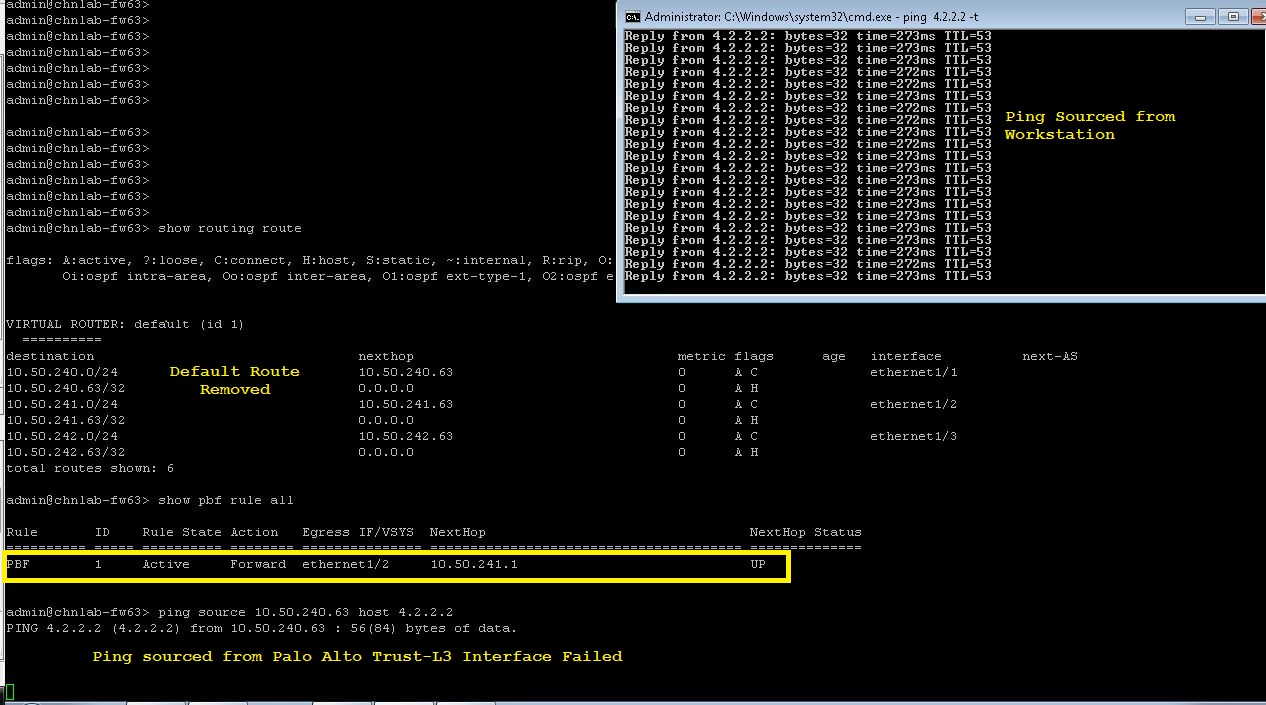

Sólo se quitó la ruta predeterminada, el tráfico procedente de la estación de trabajo pasaba correctamente mediante la regla PBF, sin embargo el tráfico procedente del cortafuegos falló, que se muestra a continuación como se quita la ruta predeterminada:

El PBF sólo funcionará para el tráfico procedente de una máquina detrás del cortafuegos y no para el tráfico procedente del firewall.

Se conocen las siguientes limitaciones:

- PBF no funciona para el tráfico de túneles IPSEC en el cortafuegos de Palo Alto Networks.

- PBF no funciona para que salga el túnel de fase 1, debe utilizar la ruta predeterminada de la tabla de enrutamiento para iniciar el IKE

- PBF no funciona para la conexión GlobalProtect

- Cuando se utilizan aplicaciones para reglas PBF, la coincidencia de firma de la aplicación para el tráfico TCP viene después del apretón de dirección de tres vías. Por lo tanto, la regla PBF puede no coincidir con el protocolo de enlace de 3 vías inicial y, por tanto, atravesar el cortafuegos basándose sólo en la vista de ruta.

Propietario: dantony