Vue d’ensemble

Lors du déploiement de profils de protection de zone pour détecter les balayages de pénétration, le trafic correspondant doit être autorisé par les stratégies de sécurité. Sinon, les profils de protection de zone ne généreront pas de journaux de menaces et le trafic incriminé sera supprimé en raison de la règle de sécurité qui nie le trafic.

Détails

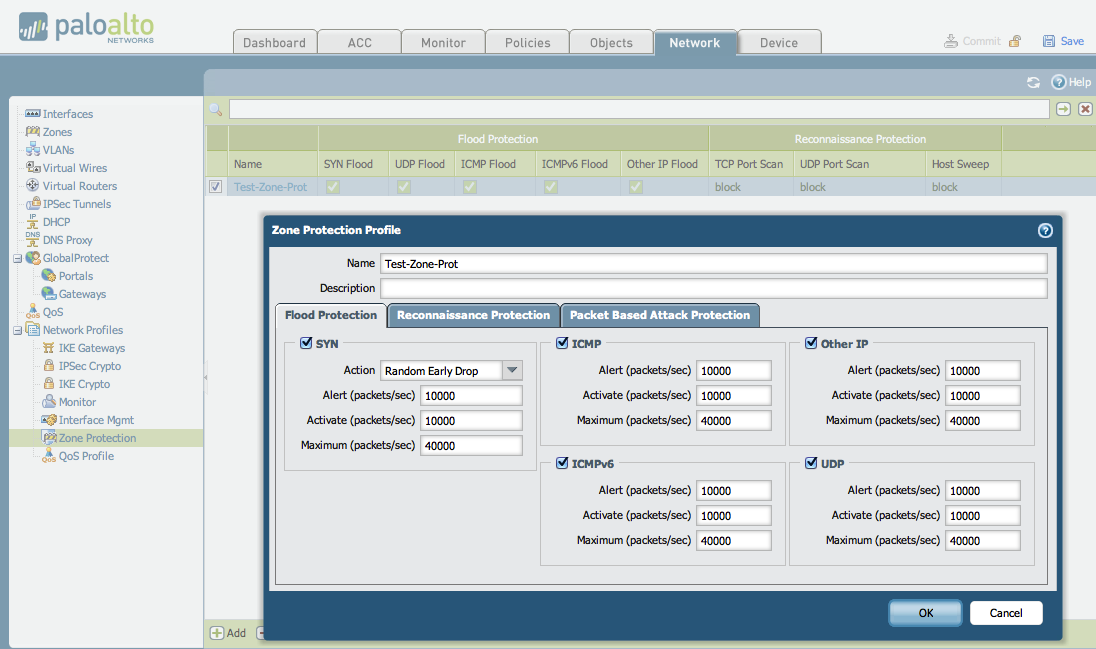

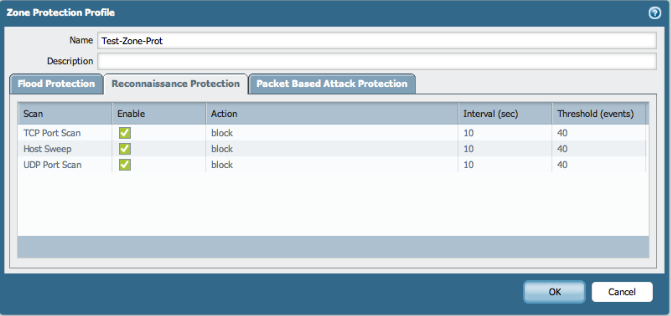

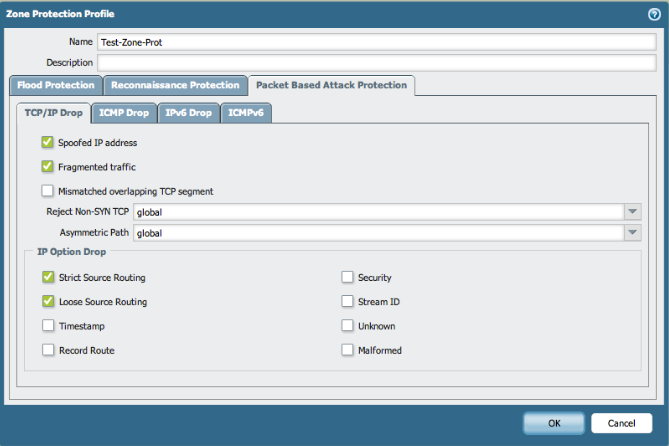

Un exemple de profil de protection de zone est illustré ci-dessous. Le nom de ce profil est "test-zone-prot".

- Onglet protection contre les inondations:

- Onglet protection de reconnaissance:

- Onglet protection contre les attaques par paquets:

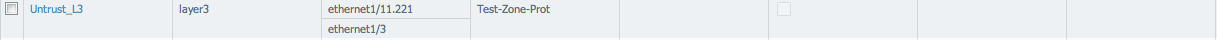

Le profil de protection de zone ci-dessus, «test-zone-prot», est appliqué à la zone pour le balayage de pénétration. L'objectif est de permettre l'analyse sur ethernet1/3:

Stratégie de sécurité définie pour autoriser le trafic

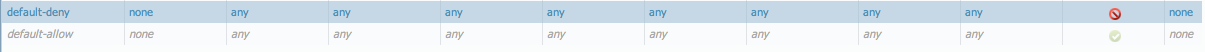

À des fins de démonstration, la stratégie de sécurité active est définie pour autoriser tout le trafic. Ce ne serait généralement pas le cas pour les environnements de production.

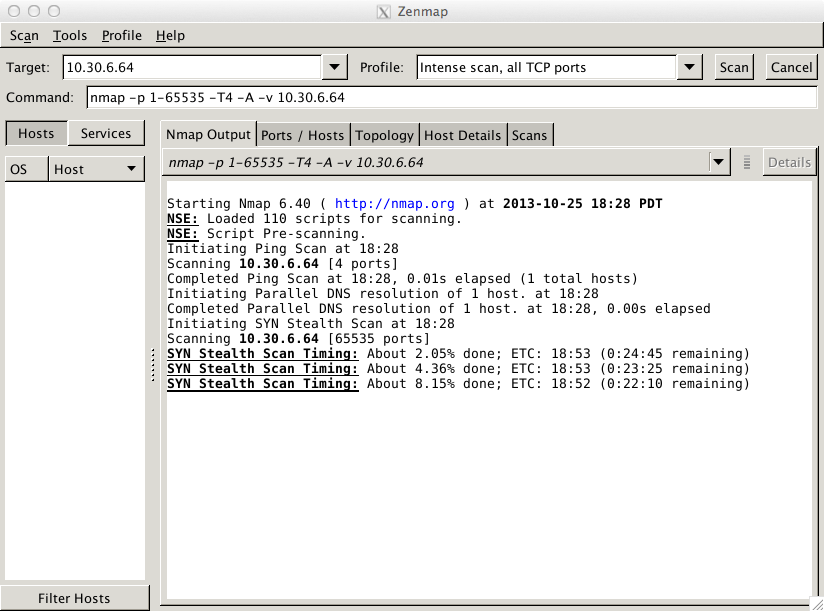

Avec la configuration ci-dessus, les premiers résultats d'analyse de la pénétration NMAP sont les suivants:

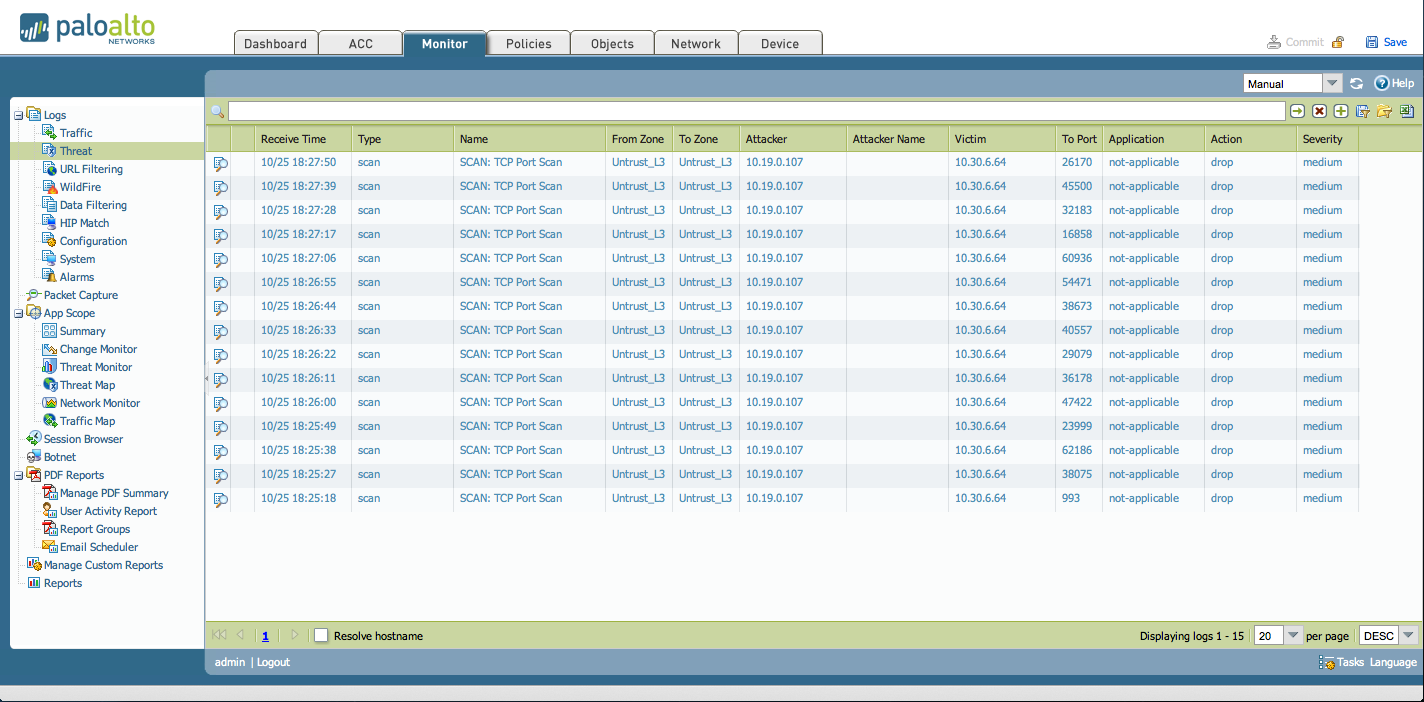

Les journaux de menaces qui en résultent (moniteur > logs > menace) sont affichés ci-dessous:

Comme vu ci-dessus, le profil de protection de zone est activé et fonctionne comme prévu.

Stratégie de sécurité définie pour refuser le trafic

S'il n'y a pas de stratégie de sécurité pour autoriser le trafic vers l'interface cible, cela empêche la protection de zone de créer des journaux de menaces lors de l'analyse de pénétration sur cette interface.

Dans cette configuration, la dernière stratégie de sécurité est configurée pour refuser le trafic.

Les résultats d'une analyse de pénétration NMAP pour cette configuration sont indiqués ci-dessous:

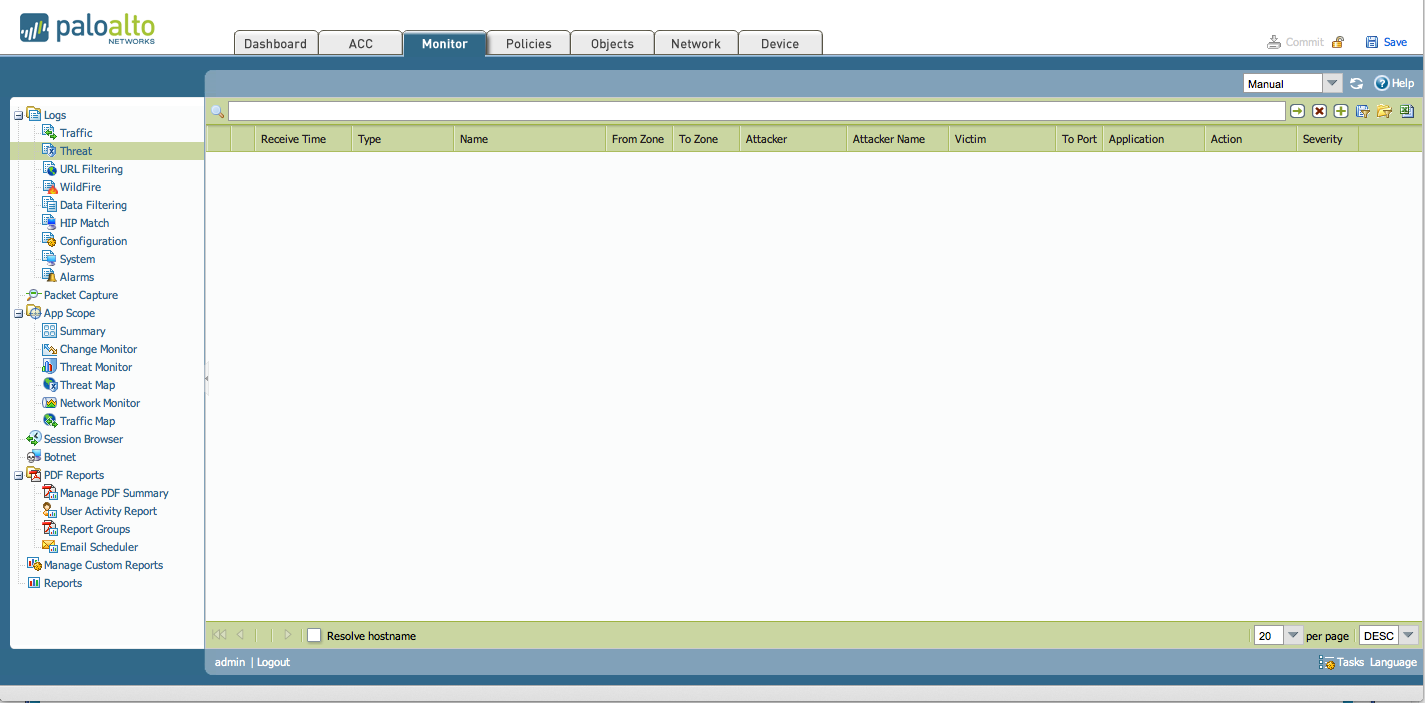

Les journaux de menaces qui en résultent sont vides:

Il n'y a pas de journaux de menaces car le trafic a été immédiatement supprimé par la stratégie de sécurité «Deny».

Remarque: il n'y aura que des entrées dans les journaux de menaces en raison d'un profil de protection de zone, si les scans sont exécutés contre les "ports ouverts" sur la zone externe.

propriétaire: cchristiansen