Resumen

Al desplegar perfiles de protección de zona para detectar exploraciones de penetración, las directivas de seguridad deben permitir el tráfico correspondiente. De lo contrario, los perfiles de protección de zona no generarán registros de amenazas y el tráfico ofensivo se eliminará debido a la regla de seguridad que niega el tráfico.

Detalles

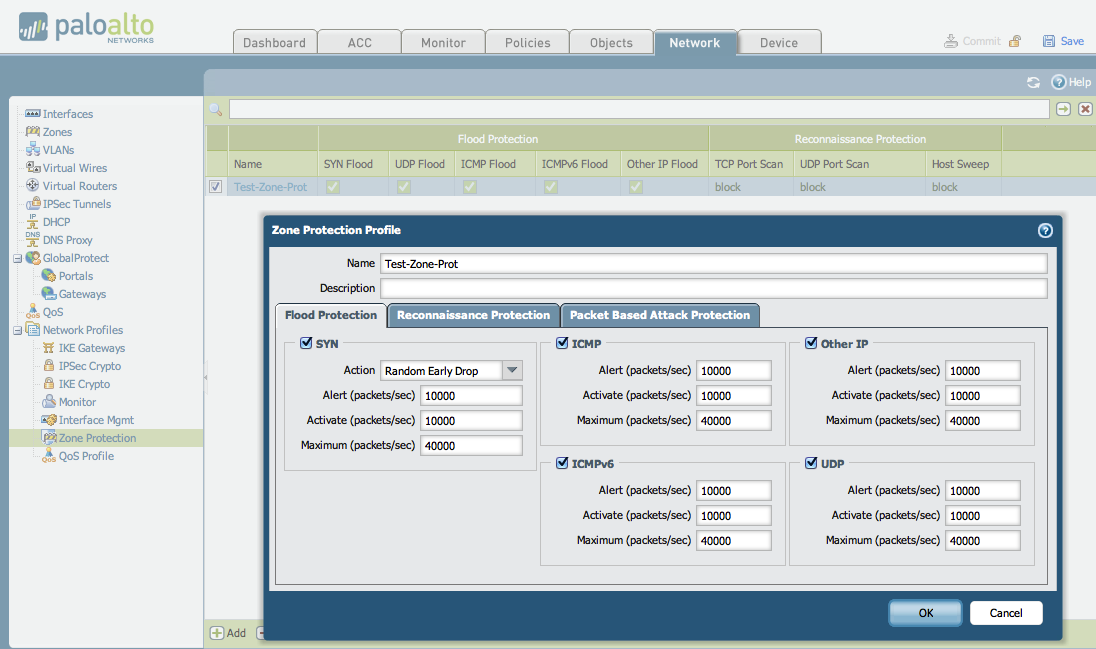

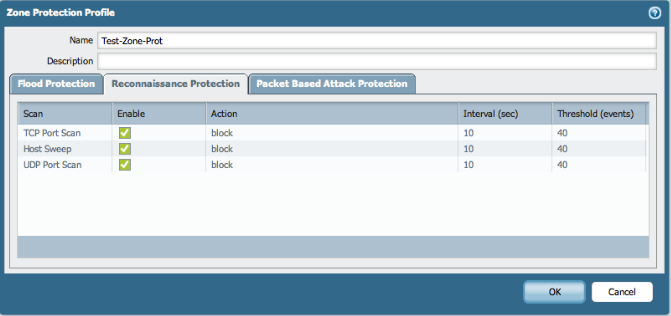

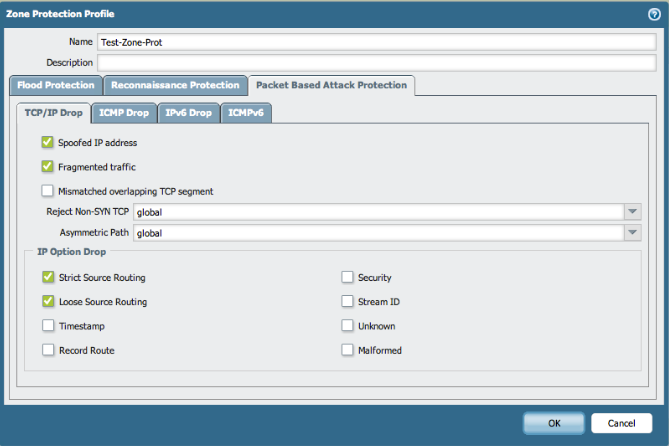

A continuación se muestra un perfil de protección de zona de ejemplo. El nombre de este perfil es "test-Zone-Prot".

- Pestaña de protección contra inundaciones:

- Pestaña de protección de reconocimiento:

- Ficha protección de ataques basada en paquetes:

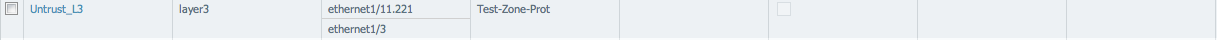

El perfil de protección de zona anterior, "test-Zone-Prot", se aplica a la zona para el escaneo de penetración. El objetivo es habilitar el escaneo en ethernet1/3:

Directiva de seguridad establecida para permitir el tráfico

Para fines de demostración, la Directiva de seguridad activa se establece para permitir todo el tráfico. Esto normalmente no sería el caso para los entornos de producción.

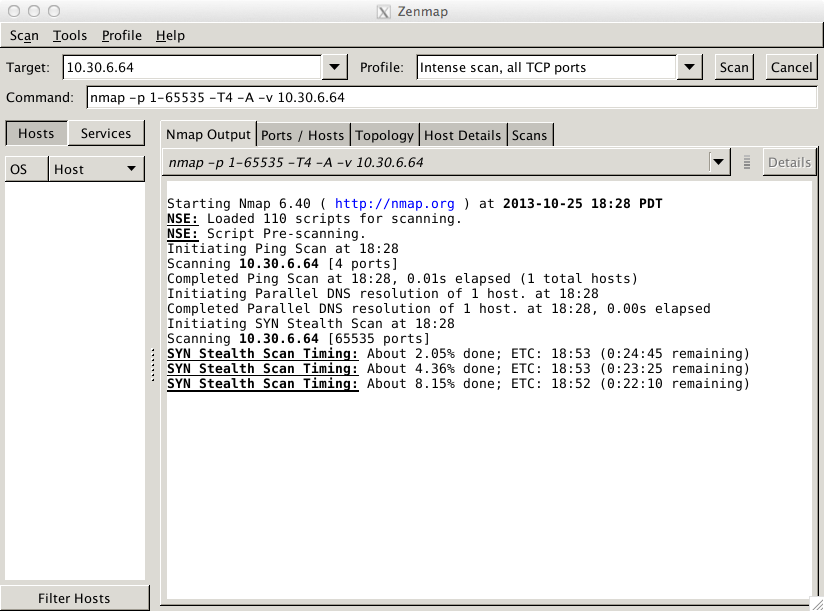

Con la configuración anterior, los primeros resultados de la exploración de la penetración de NMAP son como sigue:

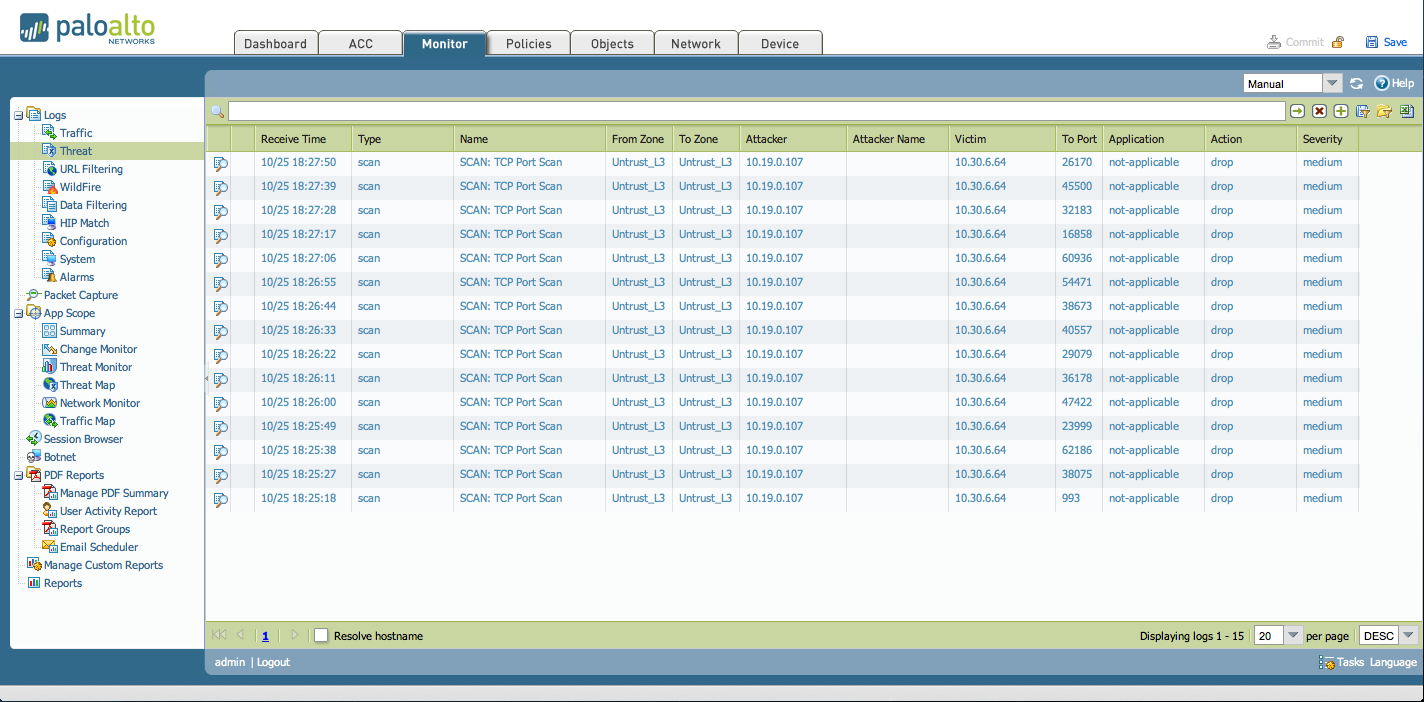

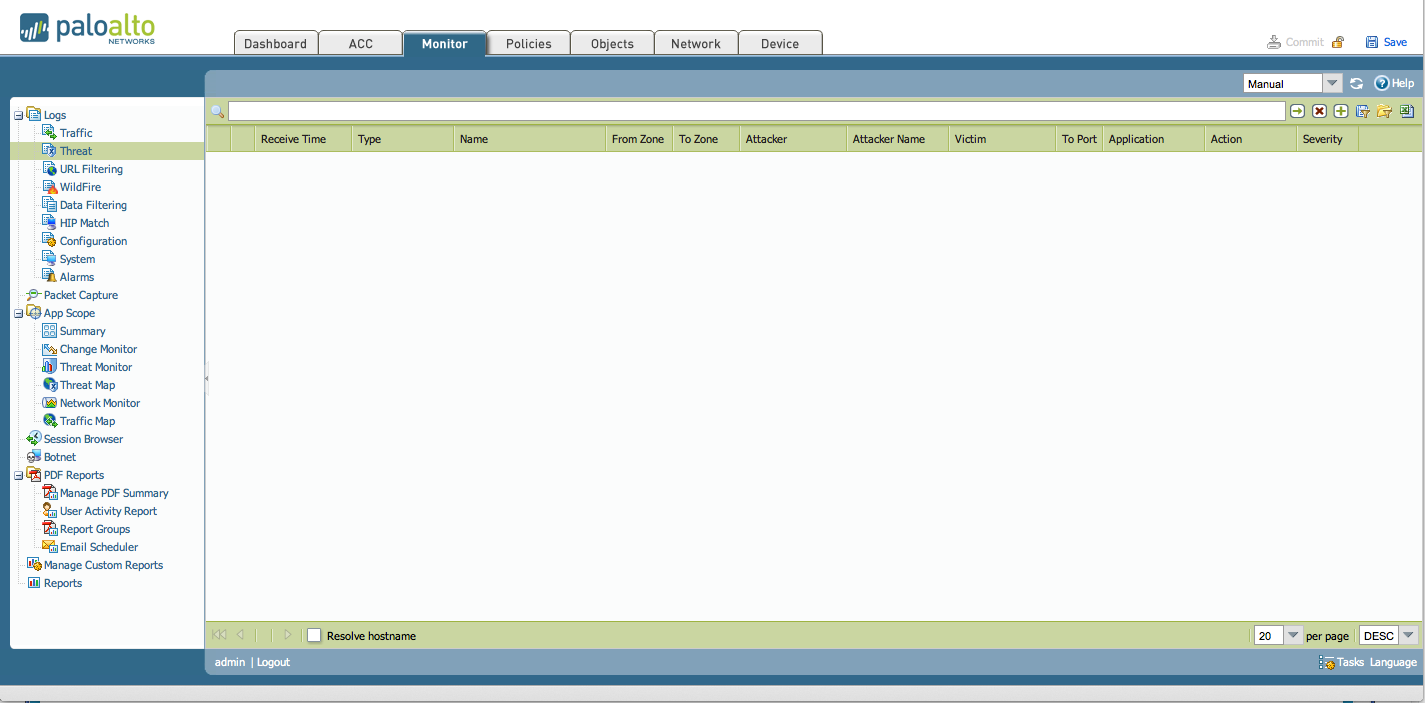

Los registros de amenazas resultantes (monitor > logs > amenaza) se muestran a continuación:

Como se ha visto anteriormente, el perfil de protección de zona está habilitado y funciona como se esperaba.

Directiva de seguridad establecida para deNegar tráfico

Si no hay ninguna directiva de seguridad que permita el tráfico a la interfaz de destino, esto impide que la protección de zona cree registros de amenazas durante la exploración de penetración en esa interfaz.

En esta configuración, la última Directiva de seguridad está configurada para denegar el tráfico.

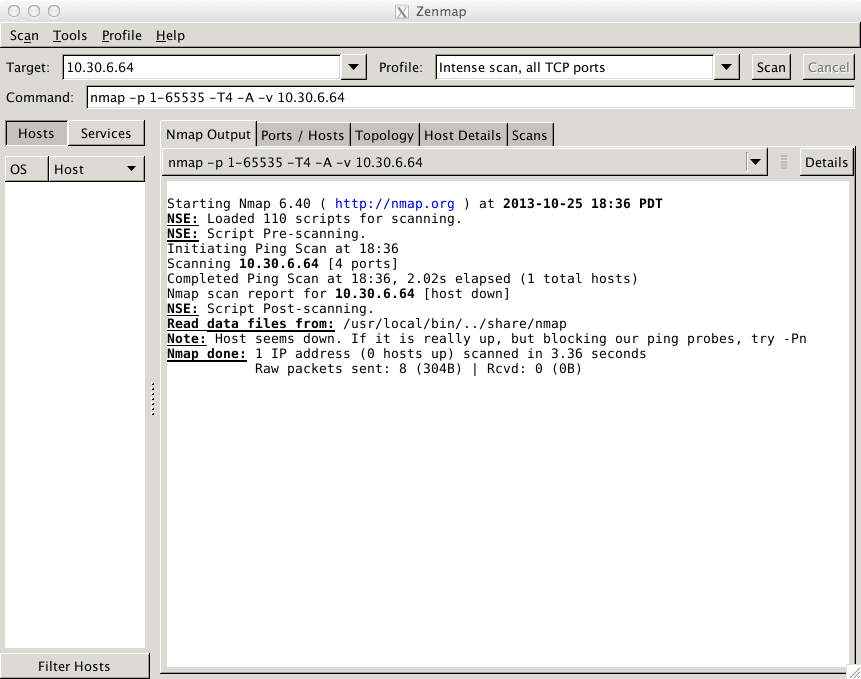

A continuación se muestran los resultados de una exploración de penetración de NMAP para esta configuración:

Los registros de amenazas resultantes están vacíos:

No hay registros de amenazas, ya que el tráfico se cayó inmediatamente por la política de seguridad "denegar".

Nota: sólo habrá entradas en los registros de amenazas debido a un perfil de protección de zona, si los escaneos se ejecutan contra "puertos abiertos" en la zona externa.

Propietario: cchristiansen