Übersicht

Bei der Anwendung von Zonen Schutz Profilen zur Erkennung von Penetrations Scans muss der entsprechende Verkehr durch SicherheitsRichtlinien erlaubt werden. Andernfalls werden die Zonen Schutz profile keine Bedrohungs Protokolle erzeugen und der beleidigende Verkehr wird wegen der Sicherheitsregel, die den Verkehr leugnet, fallen gelassen.

Details

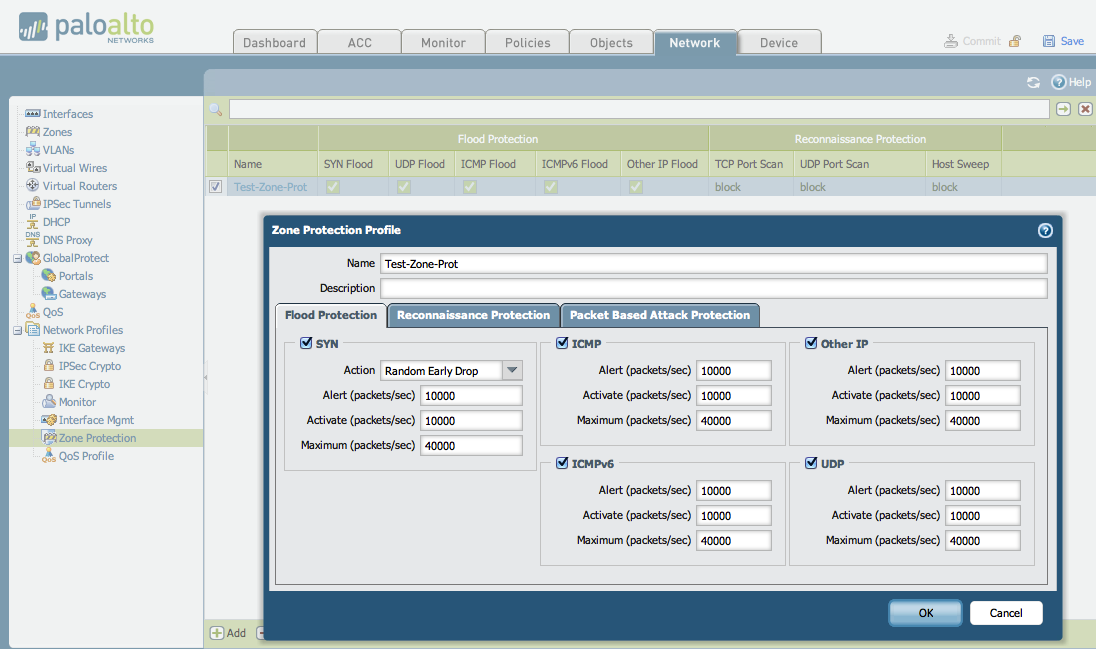

Im folgenden wird ein Beispiel Zonen SchutzProfil angezeigt. Der Name dieses Profils ist "Test-Zone-Prot".

- HochWasserSchutz-Tab:

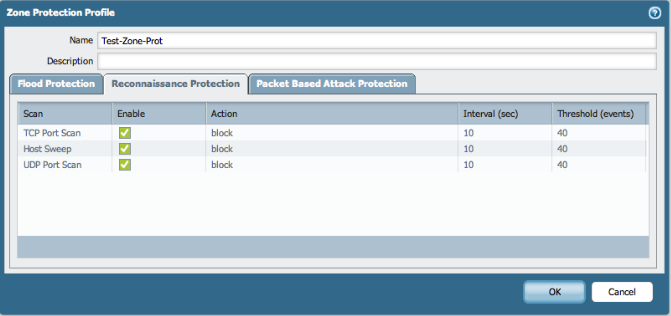

- "Aufklärungs Schutz"-Tab:

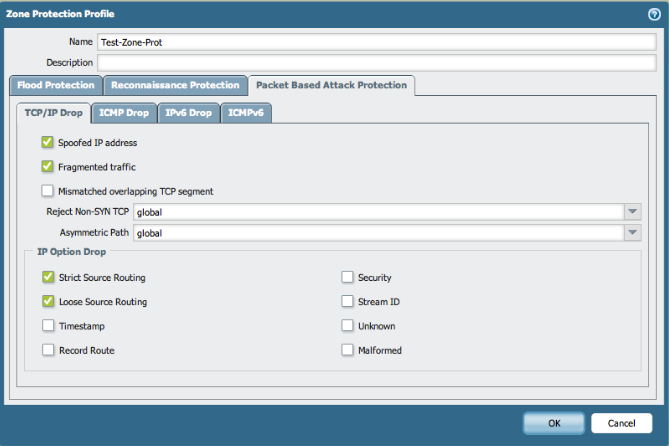

- Packet-basierte Angriffs Schutz-Tab:

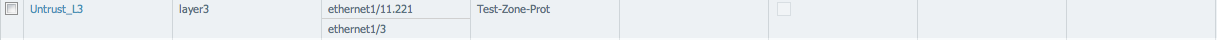

Das obige Zonen Schutzprofil, "Test-Zone-Prot", wird auf die Zone für das Penetrations Scannen angewendet. Das Ziel ist es, das Scannen auf Ethernet1/3 zu ermöglichen:

SicherheitsPolitik soll Verkehr ermöglichen

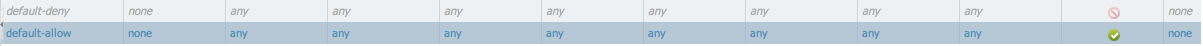

Zu Demonstrationszwecken ist die aktive SicherheitsPolitik darauf eingestellt, den gesamten Verkehr zu ermöglichen. Dies wäre in der Regel nicht der Fall für Produktionsumgebungen.

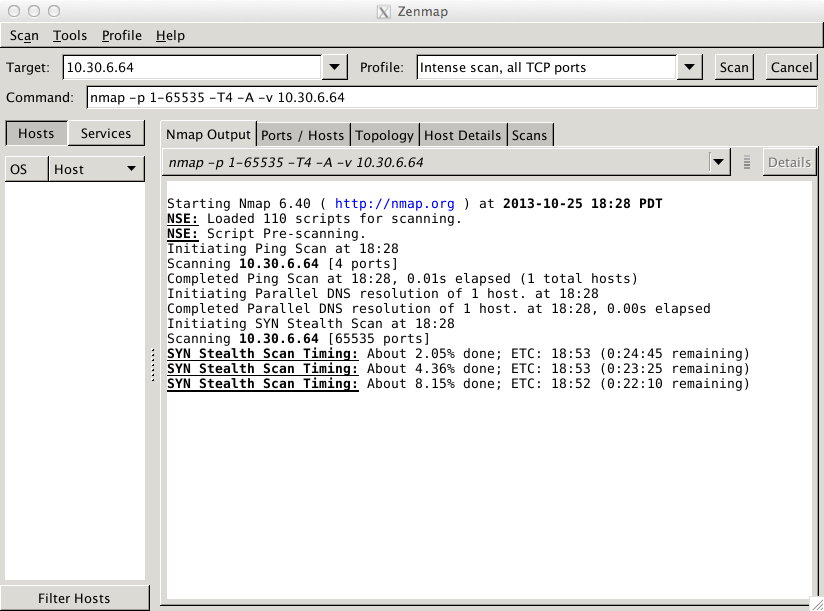

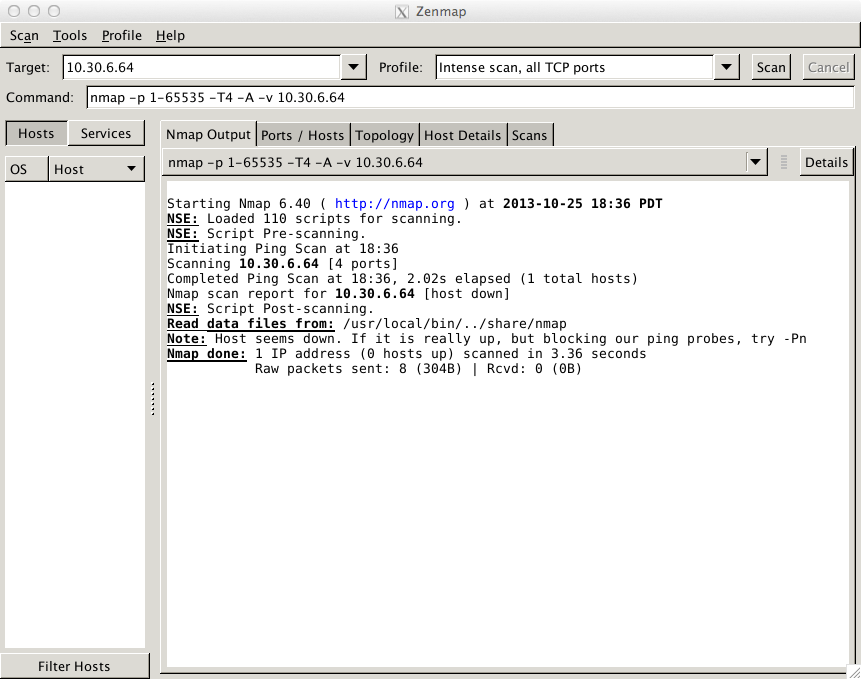

Mit der obigen Konfiguration sind die ersten NMAP-Penetration-Scan-Ergebnisse wie folgt:

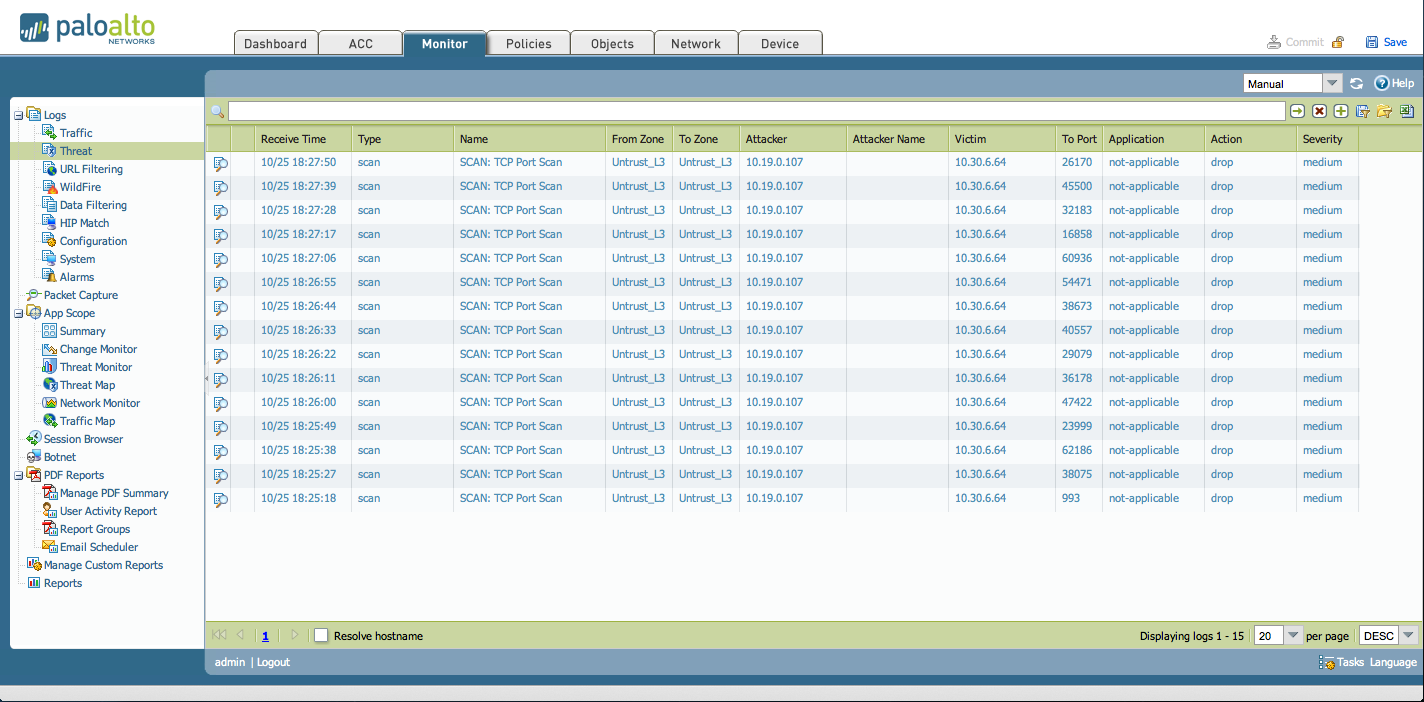

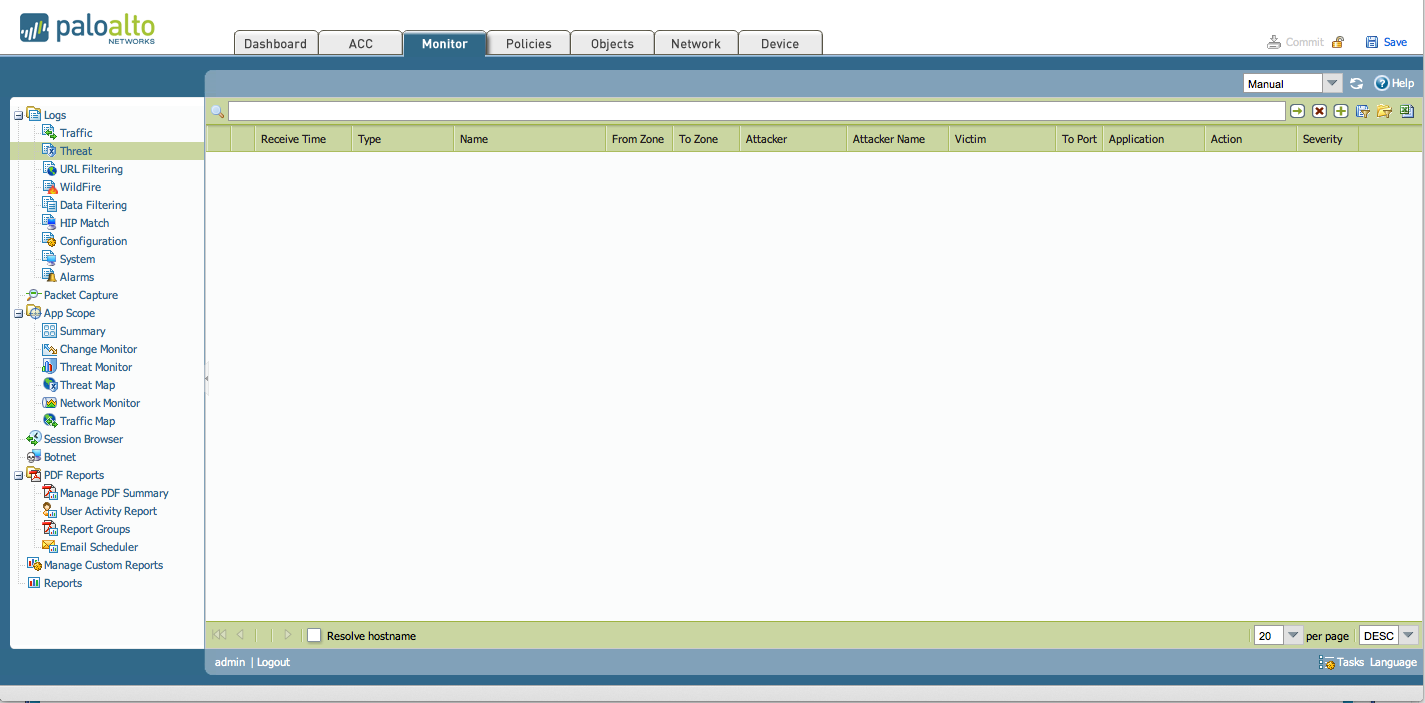

Die daraus resultierenden Bedrohungs Protokolle (Monitor > Logs > Bedrohung) werden unten gezeigt:

Wie oben gesehen, ist das Zonen SchutzProfil aktiviert und funktioniert wie erwartet.

SicherheitsPolitik will Verkehr verweigern

Wenn es keine Sicherheitsrichtlinien gibt, die den Verkehr auf die Ziel Schnittstelle erlauben, dann verhindert dies, dass der Zonen Schutz beim Penetrations Scan auf dieser Schnittstelle Bedrohungs Protokolle erstellt.

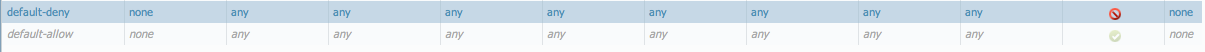

In dieser Konfiguration ist die letzte SicherheitsPolitik so konfiguriert, dass der Verkehr verweigert wird.

Die Ergebnisse für einen NMAP-Penetrations Scan für diese Konfiguration werden unten gezeigt:

Die daraus resultierenden Bedrohungs Protokolle sind leer:

Es gibt keine Bedrohungs Protokolle, da der Verkehr sofort durch die "Deny"-Sicherheitspolitik gelöscht wurde.

Hinweis: es wird aufgrund eines Zonen Schutz Profils nur Einträge in den Bedrohungs Protokollen geben, wenn die Scans gegen "offene Ports" auf der Außenzone ausgeführt werden.

Besitzer: cchristiansen