Szenario

Dynamische Aktualisierungen sollen, oder herunterladen und installieren auf einem Zeitplan.

Die Firewall die Update-Server erreichen kann und manuelle updates arbeiten normal.

Gibt es eine Schwelle definiert.

Beispiel

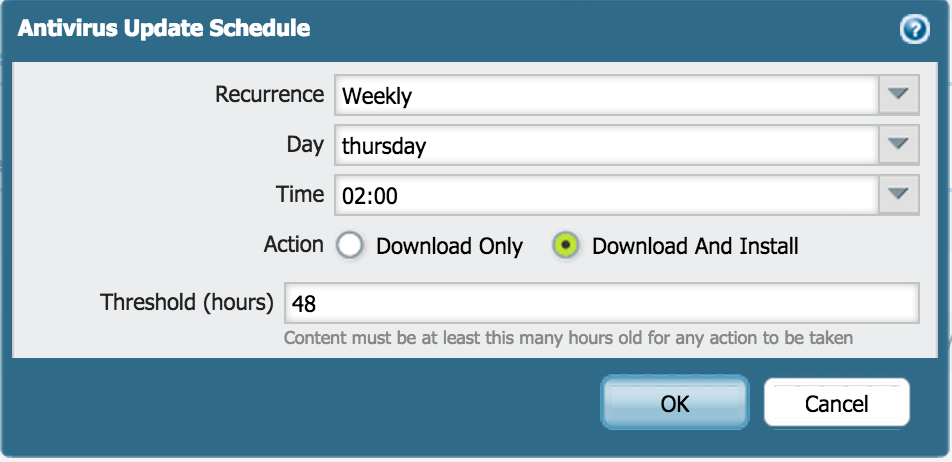

Wir verwenden einen Zeitplan für antivirus-Updates für dieses Beispiel. Hier passieren wir die "Schwelle" innerhalb von 48 Stunden konfiguriert haben.

... Beachten Sie, dass unter dem Schwellenwert, den wir angedeutet haben, "der Inhalt mindestens so viele Stunden alt sein muss, dass jede Aktion ergriffen wird"

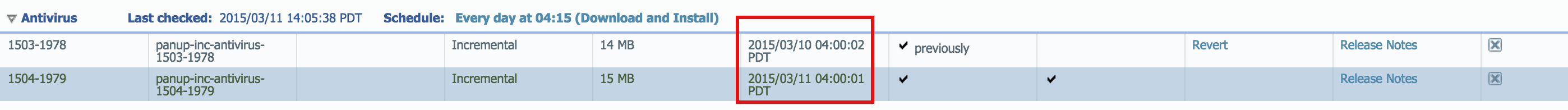

Wir sehen, dass Antivirus-Updates tatsächlich täglich veröffentlicht werden:

Die folgende Fehlermeldung wird auf der Log-Datei ms.log beobachtet:

Admin@Pan > Grep After-Kontext 1 vor-Kontext 11 Muster "Schwelle =" mp-Log ms.log

--2015-03-05 01:00:01-- https://Updates.paloaltonetworks.com/Updates/UpdateService2.asmx/CheckForVirusUpdate

Lösung von updates.paloaltonetworks.com... 199.167.52.13

Verbinden mit updates.paloaltonetworks.com|199.167.52.13|:443... verbunden.

HTTP-Anforderung gesendet, warten auf Antwort... 200 OK

Länge: 4432 (4.3K) [Text/Xml]

Speichern in: "/ tmp/.avinfo.xml.10073.tmp"

0K 100 % 11.2M = 0

2015-03-05 01:00:02 (11,2 MB/s) - ' / tmp/.avinfo.xml.10073.tmp' [4432/4432] gespeichert

2015-03-05 01:00:02.886-0500 Inhalts Zeit unterhalb der Schwelle 2015/03/04 04:00:02 Schwelle = 48 diff = 18

05 / 03 / 2015 01:00:02.886-0500 keine neuer Antivirus-updates zum Download zur Verfügung

Beschreibung des Verhaltens

Der Stundenwert unter "Schwellenwert" ist eine Einstellung, die die "Reife" prüft die * spätestens * verfügbare Paket. Beachten Sie, dass es nicht die Liste überprüft, um die "nächste über" zu finden, die mindestens ' 48 ' Stunden älter ist (so dass Sie Updates überspringen könnten). Die Art und Weise, die das obige Beispiel eingerichtet haben (48 Stunden), würde daher verhindern, dass * alle * update von bereitstellen.

Der Grund dafür ist, dass die Häufigkeit der Antiviren-Releases täglich (alle 24 Stunden) ist, daher müsste die Reife (Schwelle) auf etwas weniger als 24 Stunden festgelegt werden.

Empfehlung

Beobachten Sie die Häufigkeit der Versionen Ihrer dynamischen Aktualisierung, und legen Sie einen Zeitplan. Wenn der Wert der Schwelle größer als die Startfrequenz ist, werden nie dynamische Aktualisierungen bereitstellen.

Anmerkung: Verhaltensänderung

Das Verhalten der "Threshold"-Funktion hat sich seit Pan-OS 8.0.5 mit Issue ID Pan-80465 geändert.

Mit dieser Korrektur prüft Pan-OS die letzten fünf Content-Release-Versionen, anstatt nur die neueste Version, und führt die Aktion für die neueste Version durch, die der von Ihnen angegebenen Schwelle entspricht. Zum Beispiel, wenn Content Update Version 701 für 24 Stunden verfügbar ist und Version 700 ist für 72 Stunden verfügbar, und Sie die Schwelle auf 48 Stunden für Anwendungen und Bedrohungen Content-Updates, Pan-OS führt die Aktion für die Version 700. Pan-OS prüft auch die letzten fünf Content-Release-Versionen für Antivirus-Updates.

Besitzer: Mivaldi