Ce qui est QUIC ?

QUIC (UDP Internet connexions rapides, prononcé rapide) est un protocole de réseau de couche de transport expérimental développé par Google. QUIC prend en charge un ensemble de multiplexage des connexions entre deux points de terminaison sur protocole UDP (User Datagram) et a été conçu pour fournir une protection équivalente à TLS/SSL, ainsi que de la latence réduite de connexion et de transport et l’estimation de la bande passante dans chacun direction pour éviter la congestion. L’objectif principal de QUIC est d’optimiser les applications web orienté connexion actuellement en utilisant TCP. Une implantation expérimentale est mise en place en Chrome par une équipe d’ingénieurs de Google.

Que se passe-t-il si QUIC n’est pas bloqué ?

Les navigateurs Chrome ont le protocole QUIC activé par défaut. Lorsque les utilisateurs tentent d’accéder aux applications de Google en utilisant le navigateur Chrome, une session sur un serveur de Google est établie en utilisant le protocole QUIC au lieu de TLS/SSL. QUIC est un protocole expérimental à ses premiers stades de développement, et il utilise des méthodes de chiffrement proprietery. Si la politique de sécurité est en place pour la whitelist QUIC App-ID, et si l’utilisateur utilise le navigateur Google chrome pour accéder aux applications de Google, toutes ces sessions seront identifiées en tant qu’application QUIC par moteur App-ID du pare-feu Palo Alto Networks. Visibilité et contrôle de Google applications est perdu avec liste blanche le QUIC App-ID.

Nos recommandations :

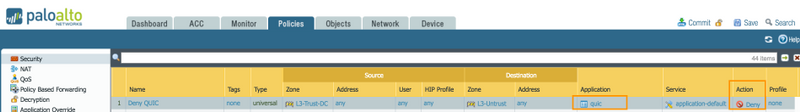

Palo Alto Networks recommande la création d’une stratégie de sécurité du pare-feu pour bloquer l’application QUIC. Avec le QUIC trafic se bloqué par le pare-feu, le navigateur Chrome vous renverra à l’utilisation traditionnelle de TLS/SSL. Notez que cela n’entraînera pas l’utilisateur à perdre n’importe quelle fonctionnalité sur leur navigateur. Pare-feu gains en améliorer la visibilité et le contrôle des applications Google avec ou sans le décryptage SSL activé.

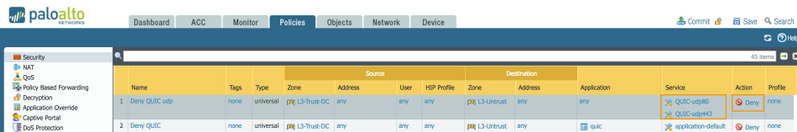

Stratégie de sécurité qui nie QUIC App :

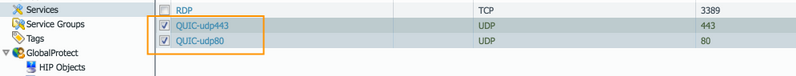

Avec la version la plus récente du navigateur Chrome, Google a mis à jour leur plan expérimental QUIC, qui a causé l’App-ID « quic » à être confondu avec un « inconnu-udp ». Palo Alto Networks sort une couverture supplémentaire pour l’App-ID « quic » d’inclure les modifications apportées par Google. Avec Google avoir modifié leur protocole, nous vous recommandons de créer la stratégie de sécurité supplémentaires pour bloquer le trafic UDP QUIC (UDP/443 et UDP/80).