災害復旧時の LDAP 認証の向上

Resolution

概要

大企業は災害発生時にミラーリングされた場所を持つことができ、これは災害復旧サイトと呼ばれます。これには、ドメインコントローラとファイアウォール、およびその RA VPN インフラストラクチャが含まれます。プライマリ側で問題が発生した場合、ユーザーはセカンダリ側に接続し、意図したとおりにタスクを実行できるようになります。

このドキュメントでは、これらの状況における LDAP 認証のベストプラクティスについて説明します。

詳細

パロアルトネットワークファイアウォールの実装では、LDAP 認証は、ファイアウォールから直接実行されます。GlobalProtect クライアントを使用して接続および認証を試みるすべてのユーザーは、認証プロファイルで構成され、GlobalProtect 構成で使用される LDAP サーバーに対してファイアウォールから承認されます。通常、すべての Active Directory (AD) 環境では、プライマリの場所に複数のデータセンターがあります (一方が失敗した場合は、他方が要求を処理している場合)、障害復旧の場所に1つ以上のデータセンターがあります。これは、プライマリの場所全体がダウンしていても (大量の停止が発生した場合)、要求が災害復旧データセンターによって処理されるようにするために必要です。

パロアルトネットワークファイアウォール (s) では、LDAP プロファイルに複数の AD サーバーを追加することによってこれを実現できます。

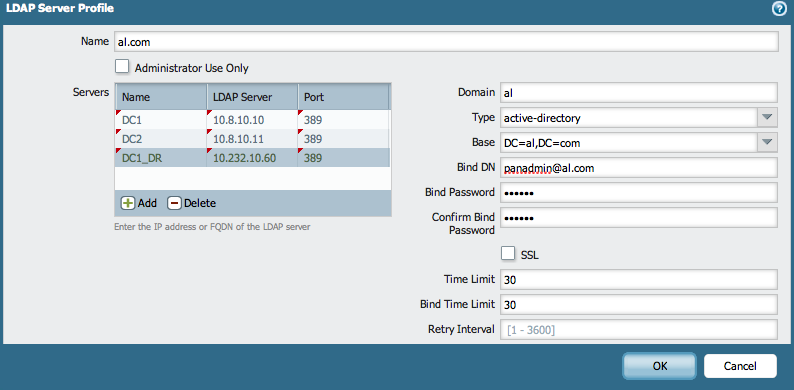

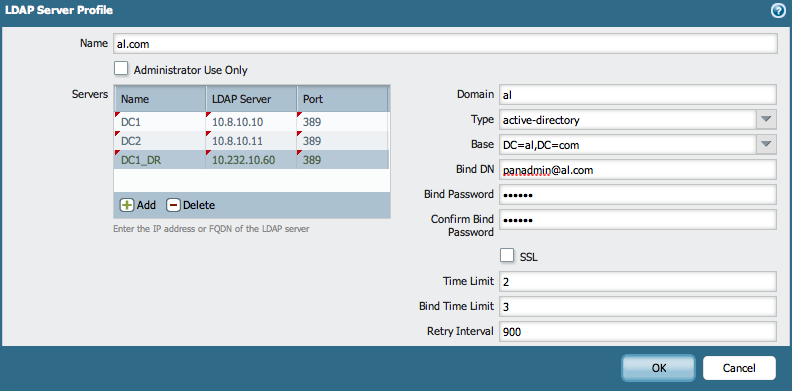

この場合、次に示すように、2つのデータセンターがメインの場所で使用され、障害復旧の場所に1つずつあります。

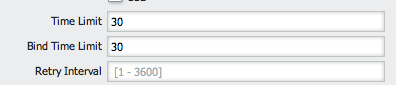

LDAP プロファイルには、次のように定義する必要がある3つのタイマ値があります。

- バインド時間

- バインドの制限時間

- 再試行間隔

サーバーだけを追加し、既定値を残す場合は、停止の場合にはあまり役立ちません。

以下は、タイマについての短い説明です:

- バインド時間とは、ldap 接続が確立されるのをファイアウォールが待機している時間 (ldap bindRequest が送信され、bindResponse が戻ってくること) です。

- バインド時間制限は、LDAP 検索の結果を返すために、ファイアウォールが情報を待機している値です。

- 再試行間隔は、以前に失敗した試行後にシステムが LDAP サーバーに接続しようとする間隔を指定します。

災害復旧または LDAP 停止の場合にデフォルト値を使用すると、GlobalProtect ユーザの認証試行が失敗することがあります。GlobalProtect 認証要求は20秒後にタイムアウトするため、これは true です。したがって、ldap プロファイル内の最初の ldap サーバがダウンしている場合、デフォルトでは、ファイアウォールは次の1つに進む前に30秒待ちます。さらに、(デフォルトでは) 再試行間隔が定義されていないため、ファイアウォールが1人のユーザーを認証するために接続できない場合でも、同じ LDAP に対してすべての新しい要求に対して接続を試み、すべてのユーザーに対してすべての認証を試行します。失敗。

手順

このシナリオを回避するには、次の手順に従って、タイマパラメータを適切な値に変更します。

- ネットワークの待ち時間、帯域幅、およびサーバーの使用率に応じて、バインド時間をより低い値に変更します。この接続は通常非常に高速ですが、災害復旧のシナリオ (災害復旧の場所が 100 km 以上離れている場合) では数秒かかることがあるため、セーブ値は約2-3 秒になります。

- バインドの制限時間を下限値に変更します。これは、通常は非常に高速ですが、再び同じ考慮前から有効ですので、保存値も2-3 秒前後にすることができます。

- 再試行間隔を高い値に変更します。このようにして、停止中に、最初のサーバー (または最初の 2) への最初のユーザーの要求が失敗した場合でも、ファイアウォールは構成された間隔のためにユーザーをその/それらの LDAP サーバーに認証しようとしません。この値は、緊急時対応チームの会社で定義されている通常の応答時間に応じて構成する必要があります。通常、セーブ値は900s です。すべてのサーバーが稼働している場合、このタイマは起動しません。

注:最初の2つのタイマをテストし、テストに従って値を変更してください。バインディングと結果の取得が定義された値よりも長い場合は、認証に関する問題が発生する可能性があるため、ネットワークに最適な値を使用します。

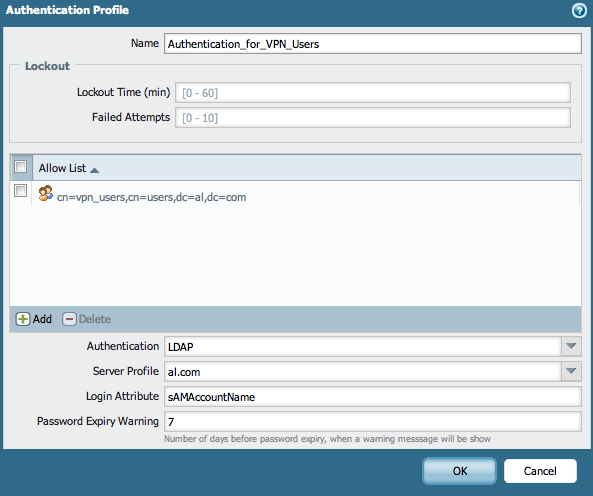

定義済みの LDAP プロファイルを使用する認証プロファイルを作成します。

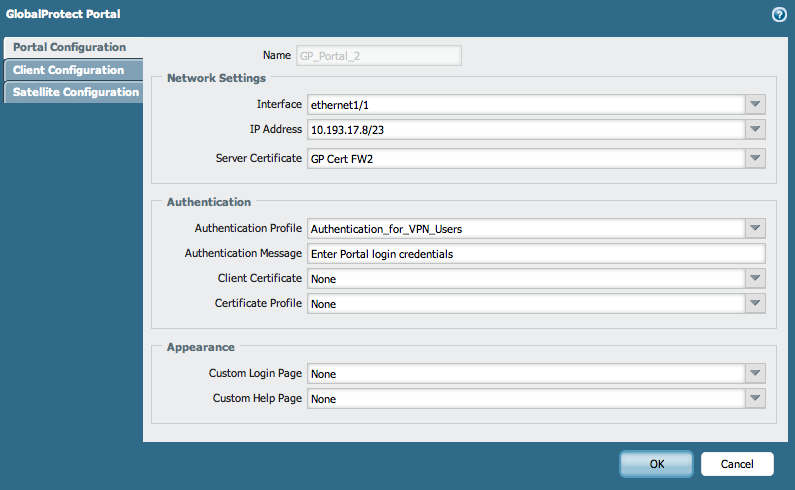

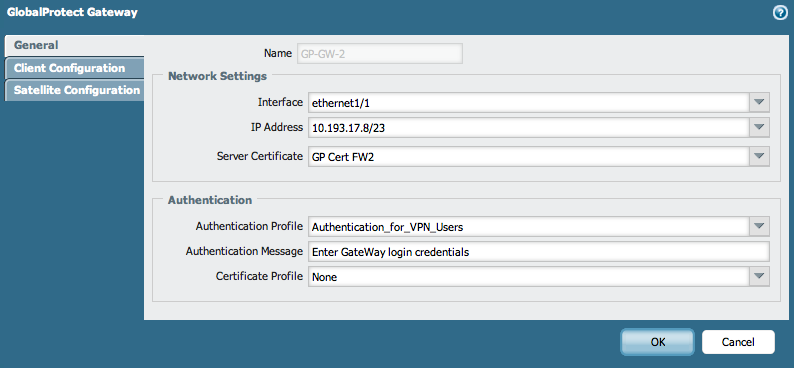

次のスクリーンショットに示すように、作成した認証プロファイルを GlobalProtect Portal および GlobalProtect ゲートウェイに接続します。

所有者: ialeksov