Mejore la autenticación LDAP durante la recuperación ante desastres

Resolution

Resumen

Las grandes empresas pueden tener una ubicación espejada en caso de un desastre, esto se conoce como un sitio de recuperación ante desastres. Esto incluye los controladores de dominio y los cortafuegos, y su infraestructura de VPN de RA. En caso de problemas en el lado primario, los usuarios podrán conectarse al lado secundario y realizar sus tareas, como se pretendía.

Este documento examinará las mejores prácticas para la autenticación LDAP en esas situaciones.

Detalles

La autenticación LDAP, en la implementación de Firewall Palo Alto Networks se realiza directamente desde el firewall. Cualquier usuario que intente conectarse y autenticarse mediante un cliente GlobalProtect, se autorizará desde el cortafuegos al servidor LDAP configurado en el perfil de autenticación y se utilizará en la configuración GlobalProtect. Por lo general, cada entorno de Active Directory (AD) tendrá varios centros de datos en la ubicación principal (si se produce un error en el otro (s) se pueden controlar las solicitudes) y uno o más centros de datos en la ubicación de recuperación ante desastres. Esto es necesario de modo que incluso si toda la localización primaria está abajo (en caso de apagón pesado) las peticiones serán manejadas por el centro de datos de la recuperación del desastre.

En los cortafuegos de Palo Alto Networks, esto se puede lograr agregando varios servidores de anuncios en el perfil LDAP.

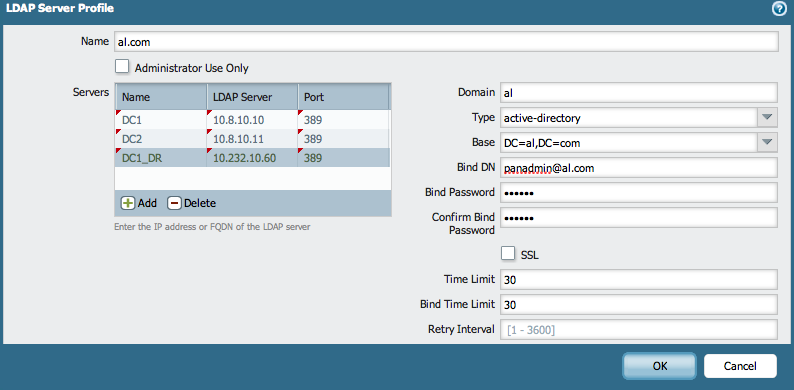

En este caso, como se muestra a continuación, se están utilizando dos centros de datos en la ubicación principal y uno en la ubicación de recuperación ante desastres:

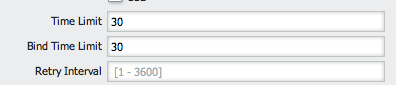

El perfil LDAP tiene 3 valores de temporizador que deben definirse como los siguientes:

- Tiempo de encuadernación

- Límite de tiempo de encuadernación

- Intervalo de reintento

Si se añaden sólo los servidores, y dejar los valores por defecto no ayudará mucho en un caso de una interrupción.

A continuación se muestran las explicaciones cortas sobre los temporizadores:

- El tiempo de enlace es el tiempo que los cortafuegos están esperando a que se establezca una conexión LDAP (bindRequest LDAP que se enviará y bindResponse a que vuelva).

- El límite de tiempo de encuadernación es el valor que los cortafuegos están esperando en la información de la búsqueda LDAP para devolver un resultado.

- El intervalo de reintentos especifica el intervalo después del cual el sistema intentará conectarse al servidor LDAP después de un intento fallido anterior.

El uso de los valores predeterminados en caso de recuperación ante desastres o interrupción LDAP puede resultar en intentos de autenticación fallidos para usuarios de GlobalProtect. Esto es cierto, ya que las solicitudes de autenticación GlobalProtect se agotarán después de 20 segundos. Por lo tanto, si el primer servidor LDAP en el perfil LDAP está abajo, de forma predeterminada, el cortafuegos esperará 30 segundos antes de ir al siguiente. Además, debido a que el intervalo de reintento (por defecto) no está definido, incluso si el Firewall no es capaz de conectarse para autenticar un usuario, intentará conectarse para cada nueva solicitud al mismo LDAP y causará todos los intentos de autenticación, para que todos los usuarios Fallar.

Pasos

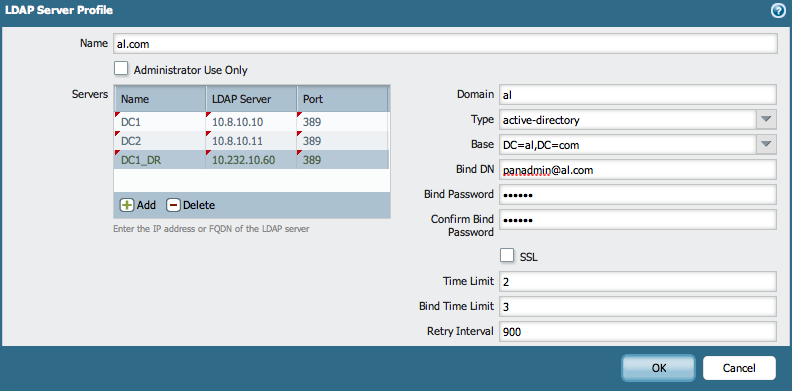

Para evitar este escenario, los parámetros del temporizador deben cambiarse a los valores apropiados mediante los pasos siguientes:

- Cambie el tiempo de encuadernación a un valor más bajo, dependiendo de la latencia de la red, el ancho de banda y la utilización del servidor. Esta conexión suele ser muy rápida, pero en escenarios de recuperación ante desastres (donde la ubicación de recuperación ante desastres está a más de 100 km) puede tardar un par de segundos, por lo que un valor de ahorro puede ser de alrededor de 2-3 segundos.

- Cambie el límite de tiempo de enlace a un valor más bajo. Esto también es generalmente muy rápido, pero de nuevo las mismas consideraciones de antes son válidas, por lo que un valor de ahorro también puede ser de alrededor de 2-3 segundos.

- Cambie el intervalo de reintentos a un valor alto. De esta forma, durante una interrupción, incluso si la solicitud del primer usuario al primer servidor (o dos primeros) falla, el cortafuegos no intentará autenticar a los usuarios en esos servidores LDAP para el intervalo configurado. Este valor debe configurarse en función de los tiempos de respuesta habituales definidos en la empresa para los equipos de respuesta de emergencia. Por lo general, el valor Save es 900s. Si todos los servidores están funcionando, este temporizador nunca se iniciará.

Nota: Asegúrese de probar los dos primeros temporizadores y cambiar los valores según las pruebas. Si el enlace y la obtención del resultado tardan más que los valores definidos, entonces se pueden ver problemas con la autenticación, por lo que se deben utilizar valores que sean más adecuados para la red.

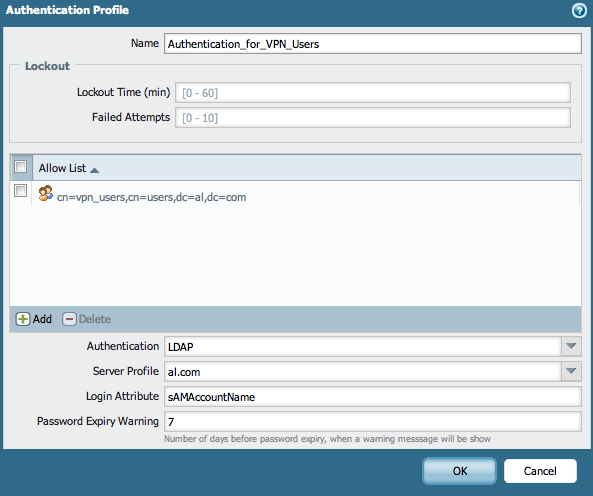

Cree un perfil de autenticación que utilice el perfil LDAP definido:

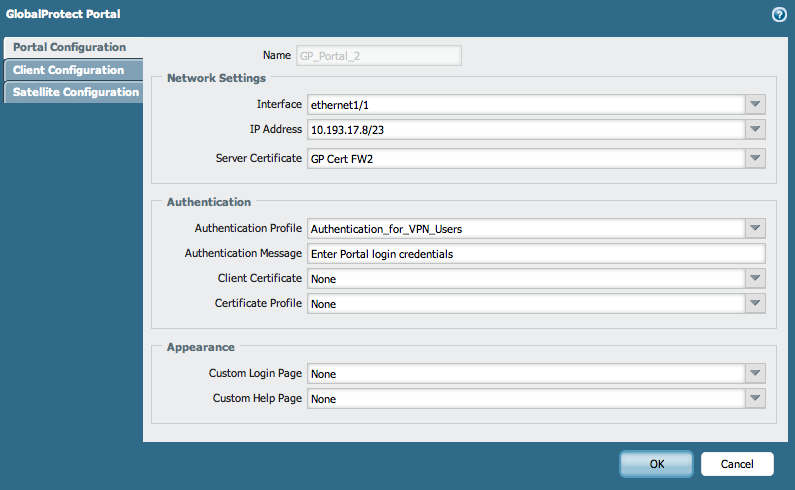

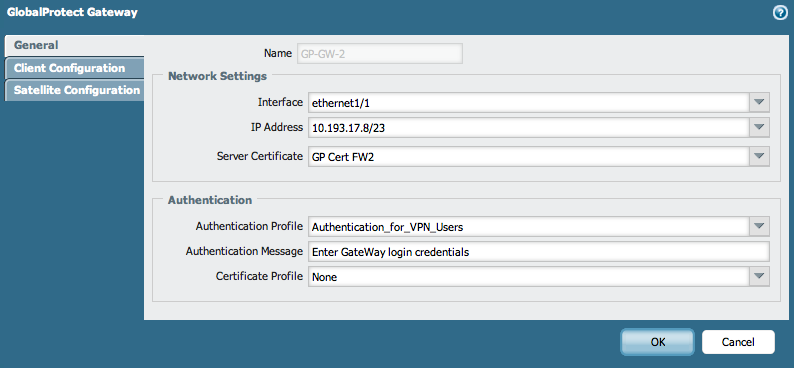

como se muestra en las siguientes capturas de pantallas, adjunte el perfil de autenticación creado al portal GlobalProtect y al gateway GlobalProtect:

Propietario: ialeksov