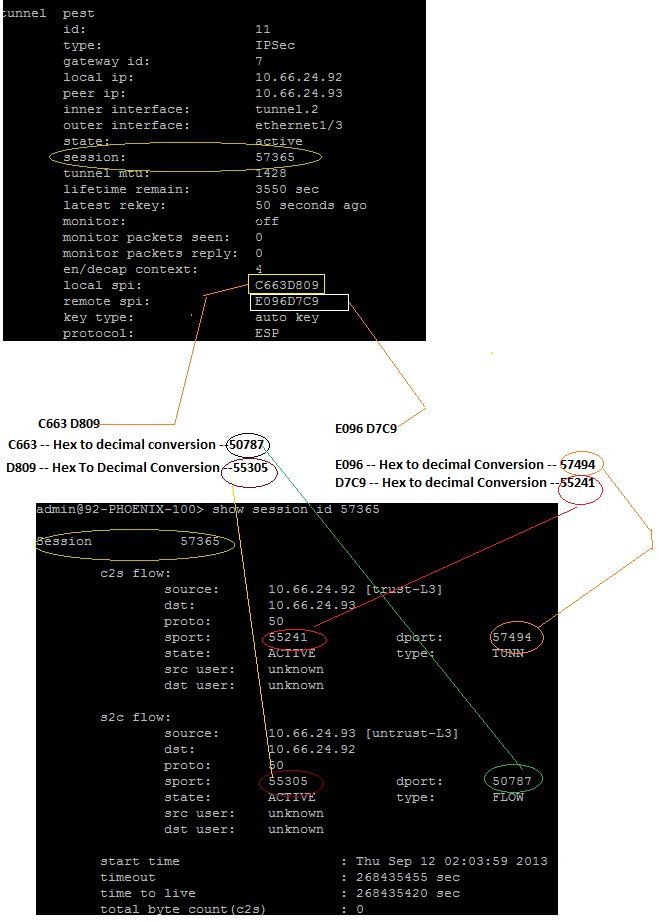

En un establecimiento de túnel IPSec exitoso, una sesión con la aplicación ' IPSEC-UDP ' y el protocolo 50 (ESP) muestran los números de puerto de origen y de destino. Dado que un protocolo no TCP y otro que no es UDP no puede admitir puertos, los números de Puerto mostrados son en realidad los valores equivalentes decimales de los Spis que se negocian en el establecimiento del túnel IPSec.

Los números de puerto para la creación de la sesión IPSec se derivan de los valores SPI que intercambian los pares IPSec remotos durante la fase 2 IKE del establecimiento de túneles. Este método sólo se puede aplicar en caso de que uno de los pares de IPSec sea el propio cortafuegos o sólo si se termina el túnel IPSec en el cortafuegos.

En el caso de tráfico IPSec de paso, donde el cortafuegos de Palo Alto Networks es sólo un dispositivo intermedio entre dos pares de IPSec, es prácticamente imposible crear una sesión basada en valores SPI negociados, ya que IKE Phase 2 está encriptado y su contenido no es visible para el firewall.

Dado que los valores SPI no se pueden ver de antemano, para el tráfico de paso a través de IPSec, el cortafuegos de Palo Alto Networks crea una sesión utilizando el valor genérico 20033 para el puerto de origen y de destino.

En este ejemplo a continuación podemos ver que los puertos de origen y destino de los flujos de C2S y s2c tienen el mismo valor 20033:

admin @ VM-300 > Mostrar sesión ID 791

sesión 791

C2S flujo:

Fuente: 192.168.0.11 [Trust]

DST: 129.187.7.11

proto: 50

deporte: 20033 dport: 20033

Estado: activo tipo: flujo

src usuario: desconocido

DST usuario: desconocido

s2c flujo:

Fuente: 129.187.7.11 [Untrust]

DST: 192.168.0.11

proto: 50

deporte: 20033 dport: 20033

Estado: activo tipo: flujo

src usuario: desconocido

DST usuario: desconocido

hora de Inicio: Thu junio 10 11:58: 59 2015

timeout: 3600 sec

tiempo de vida: 3142 sec número

total de bytes (C2S): 1080

total de bytes (s2c): 1014

layer7 cuenta de paquetes (C2S): 8

layer7 de paquetes (s2c): 5

vsys: vsys1

aplicación: IPsec-ESP

regla: any-any

sesión que se registrará al final: sesión verdadera

en la sesión de

edad: verdadera sesión actualizada por ha peer: false

layer7 Processing:

filtrado de URL completado habilitado:

URL verdadera categoría: cualquier

sesión mediante SYN-cookies:

sesión falsa terminado en host:

sesión falsa atraviesa túnel: falsa

sesión portal cautivo: falso

ingreso interfaz: ethernet1/2

salida interfaz: ethernet1/1

sesión QoS regla: N/A (clase 4)

Tracker etapa l7proc: CTD aplicación no tiene decodificador

fin-razón: desconocido

Propietario: anatrajan