帕洛阿尔托网络支持工程师定期收到问题 NAT 和所谓的 U- 转 NAT 。

NAT 是网络地址翻译,它被用来帮助翻译一个私人 IP RFC (1918年)到一个公共 IP 的隐私,因为它

隐藏在另 IP 一个背后,以及一个私人 IP 地址不能在互联网上路由的事实。 这称为源 NAT 或隐藏 NAT 。

我们也有目的地 NAT ,它 firewall 允许广告它的不信任 IP (或其他 IP ),然后被翻译成内部主机

或 web 服务器。

U-Turn NAT 是指流量在解决其外部地址时访问内部资源时似乎要走的逻辑路径。 U-转 NAT 通常用于内部用户需要 DMZ 使用服务器的外部公共地址访问内部服务器的网络 IP 。

萨蒂什最近发表了一 NAT 篇关于他最近讨论中遇到的问题。

NAT 问题

萨蒂什遇到了一个问题 NAT ,可以通过使用 U- 转 NAT 。

更多的信息

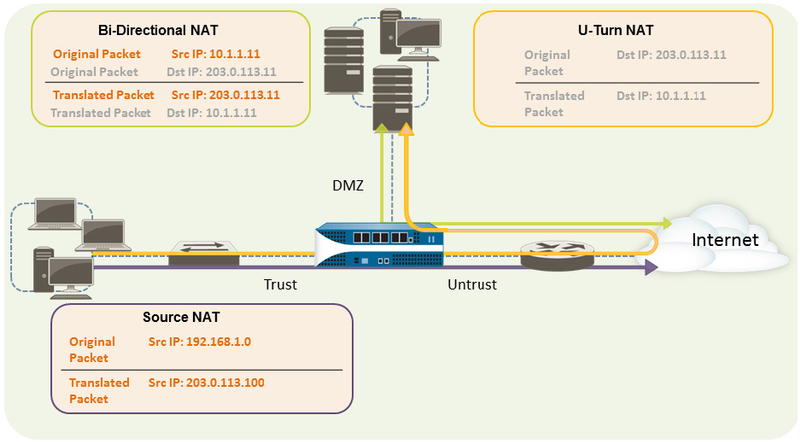

让我们来看看下面的布局,当我们谈论 NAT 和 U- 转 NAT 。

3区域:

信任区-e1/4 192.168.1 4/24

DMS 区域 - e1/13 10.1.1.1/24

不信任区-e1/3 203.0. 113.100/24

源 NAT

为使内部网络上的客户端能够访问 Internet 上的资源, 内部192.168.1。0

地址将需要转换为公共可路由的地址。 在这种情况下, 我们将配置源

NAT,使用出口界面地址,203.0.113.100,作为所有数据包中留下的源地址

firewall 从内部区域。

目的地 NAT

为了启用Web服务器,它同时在 IP DMZ 网络上有一个私人地址和面向公众的地址

地址由外部用户访问-既发送和接收请求, firewall 必须翻译

从公共地址传入的包 IP 到私人 IP 地址和从

IP公共地址的私人 IP 地址。 在 firewall ,你可以完成这个与一个单一的

双向静态源 NAT policy 。

U-把 NAT

为了让内部网络上的客户能够访问该区域的公共 Web 服务器 DMZ ,我们需要

配置 NAT 从外部网络重定向数据包的规则,其中原始路由表

查找将确定它应该根据数据包中203.0.113.11 的目标地址进行, 以

DMZ10.1.1.11网络上web服务器的实际地址。 要做到这一点,你必须创建一个 NAT

从信任区域 (数据包中的源地址所在的位置) 到不信任区域的规则 (其中原始

目的地地址是)将目的地地址转换为区域中的地址 DMZ 。

您还需要有一个规则,也允许从信托流量 DMZ 到访问Web服务器

问题。

有关详细信息, 请参阅本文档:

如何配置 U- 转弯 NAT

在评论部分, 我们总是欢迎下面的评论和问题。

感谢阅读,

乔德里奥