拒绝服务 (DoS) 攻击是指关闭计算机或网络资源, 使其目标用户无法访问的攻击。请阅读有关 DoS 的更多信息,即拒绝服务攻击是什么 ?

本文就如何解决防火墙 DoS 攻击导致的一些情况进行了一些了解。本文假定您知道 DoS/区域保护配置文件并检查资源使用情况:

了解 DoS 保护

如何解决高 Dataplane CPU 的故障诊断

1。会话表已满

在防火墙策略允许 DoS 通信的情况下, 可以看到这一点。如果攻击者可以使用 IP 扫描或端口扫描技术找到打开的 IPs 和端口 , 它可能会发动洪水攻击. 在 TCP 情况下, 来自受害者的响应会导致在防火墙上安装3600秒的会话。此外, 更多这样的 SYN 数据包将导致会话表满, 从而导致合法的通信受到影响。

请注意, 在这些情况下, 洪水袭击的速度可能是或可能不高。

允许不对称旁路或禁用 tcp 拒绝-非 syn 会使情况恶化, 因为如果策略和路由允许, 它将导致任何 tcp 数据包在防火墙上安装会话。

会话表的疑难解答已满

- 在这种情况下, 最好的方法是将会话表转储并浏览它。在大多数情况下, 特定的源 ip 或对象 ip 将会站出来。使用命令"显示会话全部"为同一

- 检查标识的目标 IP 和端口, 或通信源是否有效, 并应允许通过防火墙。如果是, 我们可以限制防火墙规则。

- 大多数情况下, 缓解是最好的方法。您应该实施 DoS 保护/区域保护配置文件以减轻这些情况。在 syn 洪水保护中的 syn Cookie 模式在处理这些情况时非常有用, 因为它将防止防火墙安装会话, 并将 syn/ACK 数据包发送给攻击者。除非攻击者以有效的 ACK 进行响应, 否则将无法建立会话。

- 在对目标 IP 的正常连接率进行分析后, 应将 SYN 防洪机制的阈值调整为具体要求。

2。数据包缓冲区/数据包描述符已满

这在 DoS 攻击中可以看到, 数据包/数据传输速率很高。可能是由于现有会话中每秒或高分组速率的新连接速率很高。即使 connnections 被拒绝, 它也不会阻止缓冲区满, 因为数据包必须进行缓冲, 然后才能发送到 dataplane 进行处理。

如何排除故障:

- 检查 ACC 选项卡并尝试使用自定义筛选器来查看是否有比其他通信量异常高的特定通信量。但是, ACC 选项卡不提供良好的英特尔抵御正在进行的攻击。原因是, 它采取它的饲料从交通摘要, 交通日志数据库和 appstats 数据库。

如果攻击是通过正在进行的会话进行的, 则它不会生成通信日志。

如果攻击包括新连接, 则 ACC 选项卡可能无法显示无论如何都将失败的会话。

使用 ACC 的一些参考:

检查是否有比往常更多的数据的实时会话。在会话筛选器中使用 min kb 选项, 如下所:

admin@PA-200> 显示会话所有筛选器最小 kb 5000

--------------------------------------------------------------------------------

ID应用程序状态类型标志Src [体育]/区域/原始 (已翻译的 IP [端口])

Vsys Dst [Dport]/区域 (已翻译的 IP [端口])

--------------------------------------------------------------------------------

10216pcoip活动流NS 10.1. 1.11 [50002]/信任/17(10.129.15.24 [61158])

vsys110.101.41.211 [4172]/不信任(10.101.41.211 [4172])

以上只是一个示例, 您可以将 min kb 的值用作1-1048576 之间的任意位置, 即几乎高达1G。这可以提供对通信量最高的会话的洞察力。找点可疑的东西

可以使用以下内容查找过量缓冲区的会话:

标识使用数据包缓冲区过多百分比的会话

检查接口上的实时通信量, 找出接收过多通信量的接口。使用 "显示系统状态浏览器" 与下面的文章中突出显示的相同:如何检查接口的吞吐量.

在确定接收攻击通信的端口后, 需要对该端口上接收的通信进行短包转储。

建议在连接的交换机上使用端口镜像通信量, 因为数据包捕获可能会占用更多资源。

但是, 如果没有其他选项可用, 请在帕洛阿尔托网络防火墙上启用以筛选器作为上面标识的入口接口的捕获, 并运行捕获10-15 秒。

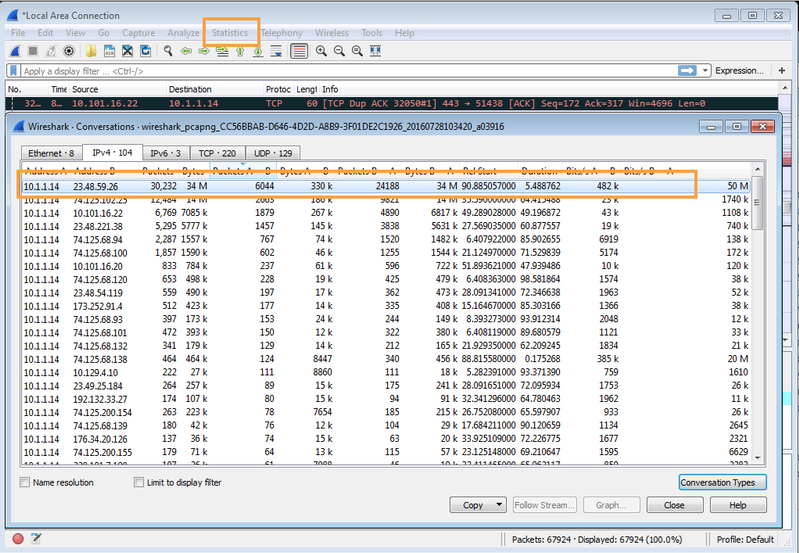

停止捕获并打开 wireshark。在 Wireshark 下查看统计信息--协议层次结构或对话. 检查 IP 层、UDP 层、TCP 层上的对话, 并检查是否有高数据包计数的任何通信量。

这可以帮助识别和隔离攻击者 (受信任或不信任)。主要用于可靠来源, 您可以跟踪受影响的主机并采取行动。

对于不受信任的源, 您可以向 ISP 请求帮助以防止攻击源。