Vue d’ensemble

L'option de service «application par défaut» sous règle de sécurité autorise uniquement les applications avec des ports par défaut définis par les réseaux Palo Alto. S'il est nécessaire d'autoriser l'application sur un autre port, le service doit être ajouté.

Si l'application est autorisée avec le service comme tout, puis quelques paquets sont envoyés à travers pour identifier le type de trafic.

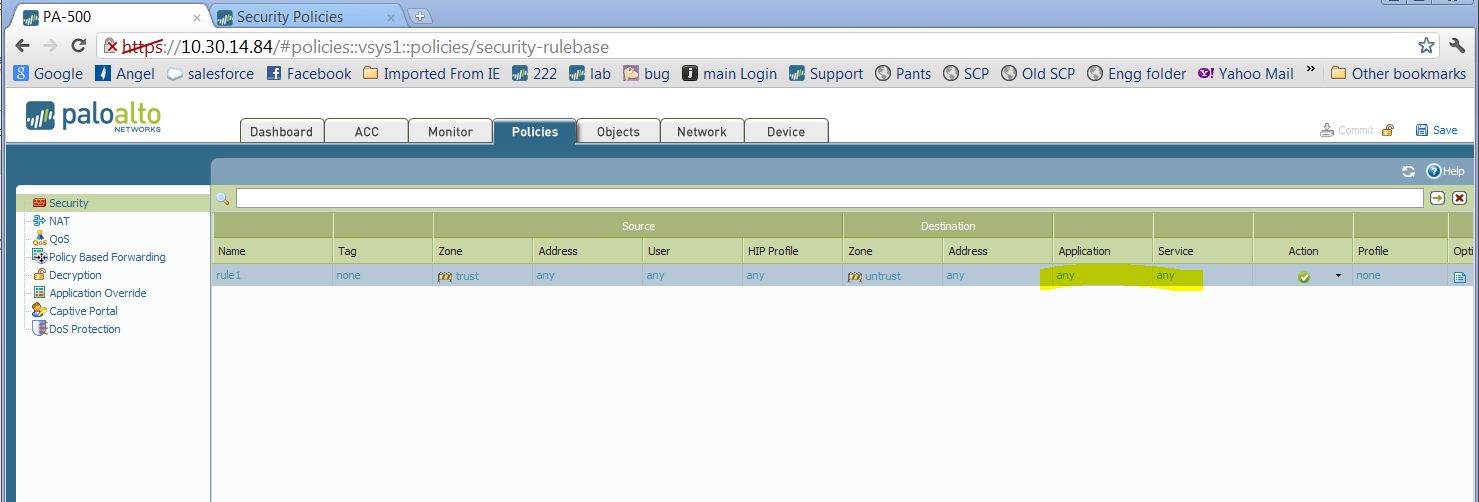

Exemple

La stratégie de sécurité est configurée avec l'application ping et ICMP, autoriser, avec le service comme any.

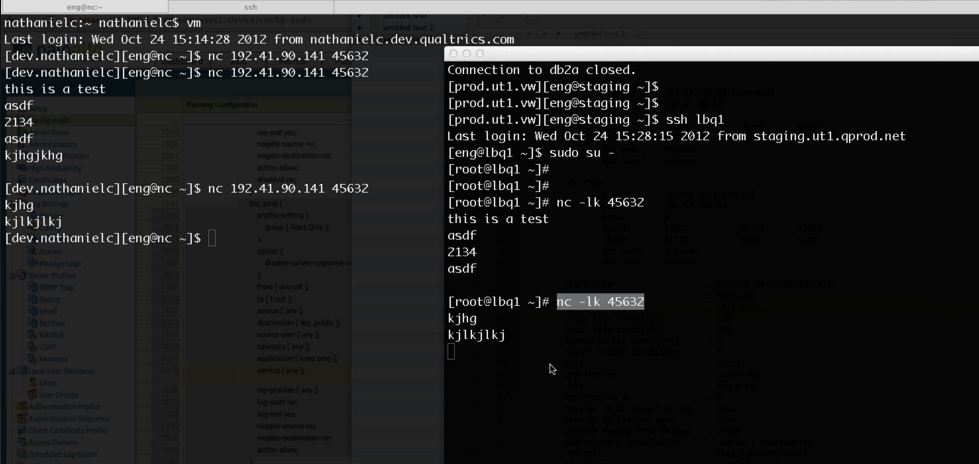

Tout en essayant de texte sur les ports aléatoires via netcat au serveur, le texte aléatoire passe à travers, même si elle n'est pas autorisée par toute autre stratégie de sécurité.

Les détails de la session montrent que l'application est indécise.

Le moteur d'application essaie toujours d'identifier le type de trafic à partir des paquets aléatoires envoyés.

Lorsque l'application est identifiée comme étant inconnue-TCP, elle est ignorée.

Session 985347

C2S Flow:

Source: 199.58.199.98 [Untrust]

DST: 192.41.90.141

proto : 6

sport: 23005 dport: 45632

État: type actif: Flow

utilisateur de SRC : inconnu

l’utilisateur DST : inconnu

S2C Flow:

Source: 10.200.65.1 [Trust]

DST: 199.58.199.98

proto : 6

sport: 45632 dport: 23005

État: type actif: Flow

utilisateur de SRC : inconnu

l’utilisateur DST : inconnu

heure de début: Wed Oct 24 17:08:39 2012

délai d'attente: 3600 sec

temps de vivre: 2816 sec

nombre total d'octets (C2S): 286

nombre total d'octets (S2C): 206

layer7 paquet count(c2s) : 4

nombre de paquets layer7 (S2C): 3

VSys : vsys1

application: indécis

règle: lbq_ping

DB d'application: 8

session d’être connecté à la fin : vrai

session en ager session : vrai

session synchronisée de HA homologue : faux

adresse/port translation : source + destination

NAT-Rule: lbq1_inbound (vsys1)

traitement layer7 : activé

Activé le filtrage des URL : faux

session par l’intermédiaire de cookies syn : faux

session terminée sur l’hôte : faux

session traverse le tunnel : faux

session de portail captive : faux

interface entrée : ethernet1/1

interface de sortie: AE1

règle de QoS de session : N/D (classe 4)

Règle DoS: standard DOS

Ce comportement est attendu. S'il est nécessaire d'autoriser uniquement une application spécifique sans autoriser l' envoi de paquets, le service par défaut de l'application doit être sélectionné.

propriétaire : ukhapre