Comment vérifier les utilisateurs dans les groupes LDAP

Resolution

Vue d’ensemble

Les périphériques de Palo Alto Networks peuvent éventuellement utiliser des utilisateurs et des groupes pour créer des stratégies de sécurité. La vérification des utilisateurs dans les groupes LDAP permet aux administrateurs de créer des autorisations d'accès basées sur l'appartenance au groupe.

Détails

Les administrateurs de périphériques utilisent des groupes LDAP pour fournir un accès basé sur les utilisateurs, et non sur les adresses IP. L'agent d'identification de l'utilisateur (logiciel ou matériel) est responsable de l'obtention des mappages IP-utilisateur et du pare-feu de Palo Alto Networks. Sur la base du profil LDAP, l'agent user-ID lit les groupes du serveur LDAP. Ces mappages sont stockés dans la table des mappages d'utilisateurs IP du pare-feu, les groupes et les membres des groupes sont stockés dans la liste mappages de groupes.

Étapes

Trouvez les groupes que le pare-feu de Palo Alto Networks lit à l'Aide d'un profil LDAP en effectuant les étapes ci-dessous.

- Les listes pour chaque groupe peuvent être lues à l'Aide de la commande CLI suivante:

> Show liste des groupes d'utilisateurs

CN = Sales, CN = utilisateurs, DC = al, DC = com

CN = it_development, CN = Users, DC = al, DC = com

CN = groùpé, CN = Users, DC = al, DC = com

CN = Domain Admins, CN = Users , DC = il, DC = al, DC = com

CN = clients de domaine, CN = utilisateurs, DC = al, DC = com

CN = IT, CN = Users, DC = al, DC = comCN = marketing, CN = Users, DC = al, DC = com

CN = it_operations, CN = IT, ou = Groups, DC = al, DC = OpenLDAP, DC = com

CN = it_operations , ou = Groups, DC = al, DC = OpenLDAP, DC = com

CN = it_operations, CN = Users, DC = al, DC = com

CN = utilisateurs de domaine, CN = Users, DC = il, DC = al, DC = com

CN = hr, CN = Users, DC = al, DC = com

CN = IT, ou = Groups, DC = al, DC = OpenLDAP, DC = com

CN = VPN_Users , CN = utilisateurs, DC = al, DC = com

CN = utilisateurs de domaine, CN = utilisateurs, DC = al, DC = com - Pour utiliser le groupe nécessaire à l'étape précédente:

> Show nom du groupe d'utilisateurs CN = it_operations, CN = Users, DC = al, DC = com

type de source: service

source: AD_Group_Mapping_al. com

[1] al\alex

[2] al\biljanap

[3] al\damem

[4] al\ilija

[5] al\ilijaal

[6] al\ristok

[7] al\jovan

Note: en commençant par Pan-OS 6,0, il ne répertorie pas les utilisateurs d'AD handicapés.

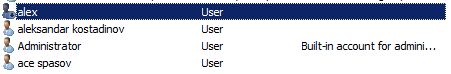

L'exemple ci-dessous montre l'utilisateur de domaine "Alex" sur l'ANNONCE

a été désactivé: - Les mappages de groupe sur le profil LDAP peuvent être réinitialisés à l'Aide de la commande CLI suivante:

> Debug User-ID Reset Group-mappage AD_Group_Mapping

groupe mappage'AD_Group_Mapping'dans vsys1 est marqué pour Reset. - Lorsque vous utilisez la commande CLI ci-dessous, elle affiche maintenant que l'utilisateur n'est plus répertorié dans la sortie:

> Show nom du groupe d'utilisateurs CN = it_operations, CN = Users, DC = al, DC = com

Short Name: al\it_operations

source type: service

source: AD_Group_ Cartographie

[1] al\biljanap

[2] al\damem

[3] al\ilija

[4] al\ilijaal

[5] al\ristok

[6] al\jovan

propriétaire : ialeksov