Cómo comprobar usuarios en grupos LDAP

Resolution

Resumen

Los dispositivos de Palo Alto Networks pueden utilizar opcionalmente usuarios y grupos para crear políticas de seguridad. La comprobación de usuarios en grupos LDAP permite a los administradores crear permisos de acceso basados en la pertenencia al grupo.

Detalles

Los administradores de dispositivos utilizan grupos LDAP para proporcionar acceso basado en usuarios y no en direcciones IP. El agente de ID de usuario (software o hardware) es responsable de obtener las asignaciones IP-User-y el Firewall de Palo Alto Networks. Basándose en el perfil LDAP, el agente de ID de usuario Lee grupos del servidor LDAP. Estas asignaciones se almacenan en la tabla de asignaciones de usuarios IP del cortafuegos, los grupos y los miembros de los grupos se almacenan en la lista asignaciones de grupos.

Pasos

Busque los grupos que el servidor de seguridad de Palo Alto Networks está leyendo usando un perfil LDAP realizando los pasos a continuación.

- Las listas de cada grupo se pueden leer utilizando el siguiente comando CLI:

> Mostrar lista de grupos de usuarios

CN = ventas, CN = usuarios, DC = al, DC = com

CN = it_development, CN = usuarios, DC = al, DC = com

CN = groùpé, CN = usuarios, DC = al, DC = com

CN = administradores de dominio, CN = usuarios , DC = Il, DC = al, DC = com

CN = clientes de dominio, CN = usuarios, DC = al, DC = com

CN = it, CN = users, DC = al, DC = comCN = marketing, CN = users, DC = al, DC = com

CN = it_operations, CN = it, ou = Groups, DC = al, DC = OpenLDAP, DC = com

CN = it_operations , ou = Groups, DC = al, DC = OpenLDAP, DC = com

CN = it_operations, CN = users, DC = al, DC = com

CN = usuarios del dominio, CN = users, DC = Il, DC = al, DC = com

CN = HR, CN = users, DC = al, DC = com

CN = it, ou = Groups, DC = al, DC = OpenLDAP, DC = com

CN = VPN_Users , CN = usuarios, DC = al, DC = com

CN = usuarios del dominio, CN = usuarios, DC = al, DC = com - Para utilizar el grupo necesario en el paso anterior:

> Mostrar nombre de grupo de usuario CN = it_operations, CN = users, DC = al, DC = com

tipo de fuente: servicio

Fuente: AD_Group_Mapping_al. com

[1] al\alex

[2] al\biljanap

[3] al\damem

[4] al\ilija

[5] al\ilijaal

[6] al\ristok

[7] al\jovan

Nota: comenzando con pan-os 6,0 no listará a los usuarios de anuncios con discapacidades.

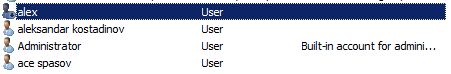

El ejemplo siguiente muestra que el usuario del dominio "Alex" en AD ha sido

deshabilitado: - Las asignaciones de grupo del perfil LDAP se pueden restablecer con el siguiente comando CLI:

> Debug User-ID RESET grupo-mapping AD_Group_Mapping grupo de asignación

' AD_Group_Mapping ' en vsys1 está marcada para restablecer. - Al usar el comando CLI a continuación, ahora muestra que el usuario ya no está listado en la salida:

> Mostrar nombre de grupo de usuario CN = it_operations, CN = users, DC = al, DC = com

nombre abreviado: al\it_operations

tipo de fuente: servicio

Fuente: AD_Group_ Mapping

[1] al\biljanap

[2] al\damem

[3] al\ilija

[4] al\ilijaal

[5] al\ristok

[6] al\jovan

Propietario: ialeksov