ルールベースの変化にどのようにアプリケーション既定の方法トラフィックが一致します。

Resolution

概要

このドキュメントでは、アプリケーションの既定値が使用されているかどうかに応じて、トラフィックがセキュリティポリシーとどのように一致するかを説明するポリシーの例を、パロアルトネットワークファイアウォールに適用します。

詳細

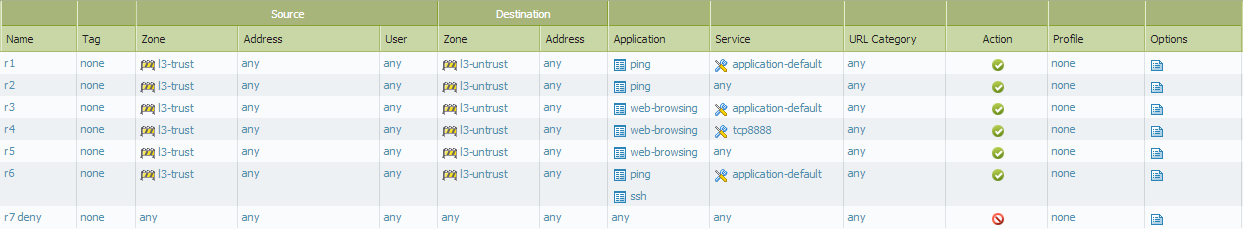

web UI (ポリシー > セキュリティ) のポリシーの例を次に示します。

上記のポリシーは、ファイアウォールの次の構成に変換されます (コマンド出力の一部は省略されています)。

> 実行中のセキュリティポリシーの表示

r1

l3 から-トラスト;

ソースのいずれか。

l3-untrust;

コピー先。

アプリケーション/サービスの ping/icmp/任意の;

アクションを許可する;

}

r2

l3 から-トラスト;

ソースのいずれか。

l3-untrust;

コピー先。

アプリケーション/サービスの ping/任意の/任意の/任意の;

アクションを許可する;

}

r3

l3 から-トラスト;

ソースのいずれか。

l3-untrust;

コピー先。

アプリケーション/サービスの web ブラウジング/tcp/any/80;

アクションを許可する;

}

r4

l3 から-トラスト;

ソースのいずれか。

l3-untrust;

コピー先。

アプリケーション/サービスの web ブラウジング/tcp/any/8888;

アクションを許可する;

}

r5

l3 から-トラスト;

ソースのいずれか。

l3-untrust;

コピー先。

アプリケーション/サービスの web ブラウジング/任意/任意/任意の;

アクションを許可する;

}

r6

l3 から-トラスト;

ソースのいずれか。

l3-untrust;

コピー先。

アプリケーション/サービス [ssh/tcp/任意/22 ping/icmp/any/任意];

アクションを許可する;

}

"r7 の拒否" {

;

ソースのいずれか。

;

コピー先。

アプリケーション/サービス/すべて/すべて/任意;

アクションの拒否;

}

出力表示のアプリケーション/サービス・フィールド: アプリケーション/プロトコル/ソース・ポート/デスティネーション・ポート

上記のように、ファイアウォールは、フィールド "サービス" を特定の値に変換しました。"アプリケーションデフォルト" サービスは、正確に定義されたプロトコルとポートに変換されました。たとえば、ルール "r6" では、プロトコル icmp または dport 22 の tcp のいずれかであるトラフィックが照合されます。サービスが何らかのものとして残されている場合 (「r2」のように)、ファイアウォールはプロトコルとポートを受け入れます。

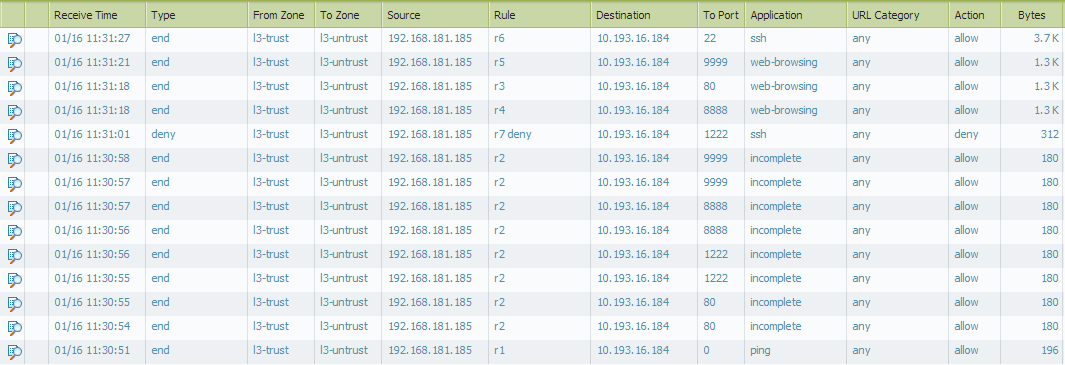

次に、次のトラフィックがファイアウォールを経由して送信されます。

エコー要求、

ポート80、1222、8888、9999への tcp syn

ポート80、8888、9999への http 要求

ポート 22, 1222 への ssh

以下のログエントリに見られるように:

- icmp エコーマッチング "r1"

- tcp の syn すべての "r2" に一致した。ファイアウォールは、TCP-SYN を見て以来、このルールは、時間内にその瞬間に任意のポートを許可する、それはルールに一致した。接続に他のトラフィックがなかったので、それはタイムアウトし、ファイアウォールは、トラフィックを許可したものとしてルール "r2" と "不完全" としてアプリケーションを記録した。

- http 要求が一致しました: ポート 80-"r3": アプリケーション-web ブラウジングのためのデフォルトは確かに tcp/80 です。ポート8888は "r3" と一致しませんが、"r4" と一致します。ポート9999は "r2" と "r3" と一致しませんが、どのポートでも web ブラウジングが可能なので、"r5" と一致します。

- ポート22に ssh は "r6" に一致します。しかし、ポート1222への ssh は、それが唯一のデフォルトのポート tcp/22 を許すので "r6" と一致しませんでした。その代わりに、トラフィックが拒否ルール "r7" にヒットしました。

また見なさい

不完全なデータが不足していて、アプリケーションフィールドに適用できない

所有者: rweglarz