Comment Application par défaut dans les modifications de modules, le trafic moyen est mis en correspondance

Resolution

Vue d’ensemble

Ce document applique un exemple de stratégie pour décrire comment le trafic est mis en correspondance avec une stratégie de sécurité, sur le pare-feu de Palo Alto Networks, selon que l'application par défaut est utilisée ou non.

Détails

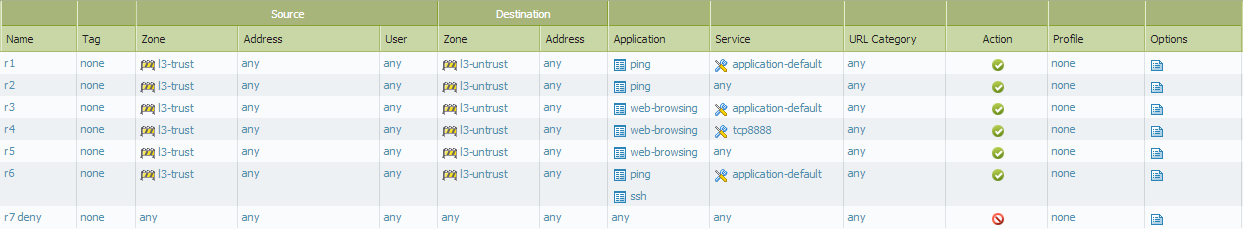

L'exemple suivant illustre une stratégie de l'INTERFACE utilisateur Web (stratégies > sécurité):

Les stratégies ci-dessus sont converties en configuration suivante sur le pare-feu (une partie de la sortie de commande a été omise):

> afficher la stratégie de sécurité en cours d'exécution

R1

de L3-Trust;

source de tout ;

à L3-Untrust;

destination tout ;

application/service ping/ICMP/any/any;

action le permettent ;

}

R2

de L3-Trust;

source de tout ;

à L3-Untrust;

destination tout ;

application/Service PING/any/any/any;

action le permettent ;

}

R3

de L3-Trust;

source de tout ;

à L3-Untrust;

destination tout ;

application/service Web-navigation/TCP/any/80;

action le permettent ;

}

R4

de L3-Trust;

source de tout ;

à L3-Untrust;

destination tout ;

application/service Web-navigation/TCP/any/8888;

action le permettent ;

}

R5

de L3-Trust;

source de tout ;

à L3-Untrust;

destination tout ;

application/service Web-navigation/any/any/any;

action le permettent ;

}

R6

de L3-Trust;

source de tout ;

à L3-Untrust;

destination tout ;

application/service [SSH/TCP/any/22 ping/ICMP/any/any];

action le permettent ;

}

"R7 Deny" {

de n’importe lequel ;

source de tout ;

à tout ;

destination tout ;

application/service tout/tout/toute/toutes ;

action Deny;

}

Les champs application/service de l'affichage sortie: application/protocole/port source/port de destination.

Comme on l'a vu ci-dessus, le pare-feu a converti le champ «service» en valeurs spécifiques. Le service "application-default" a été converti en protocoles et ports définis avec précision. Par exemple, dans la règle "R6", le trafic qui est soit Protcol ICMP soit TCP avec dport 22 sera apparié. Lorsque le service est laissé comme tout (comme dans la règle, «R2»), le pare-feu accepte n'importe quel protocole et le port.

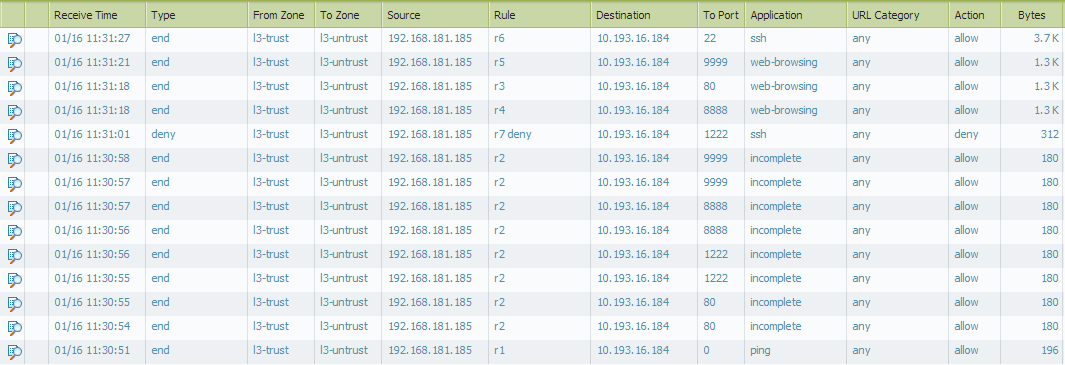

Ensuite, le trafic suivant est envoyé via le pare-feu:

demande d'écho,

TCP SYN aux ports 80, 1222, 8888, 9999

requête http aux ports 80, 8888, 9999,

ssh vers les ports 22, 1222

Comme on le voit dans les entrées de journal ci-dessous:

- ICMP-Echo correspondant à "R1"

- TCP SYN correspond à "R2". Puisque le pare-feu n'a vu que le TCP-SYN et cette règle permet à n'importe quel port à ce moment dans le temps, il correspondait à la règle. Comme il n'y avait pas d'autre trafic dans la connexion, il a expiré et le pare-feu a enregistré l'application comme «Incomplete» avec la règle «R2» comme celui qui a permis le trafic.

- requêtes http assorties: port 80-"R3": application-par défaut pour la navigation sur le Web est en effet TCP/80. Le port 8888 ne correspond pas à «R3» mais il correspond à «R4». Le port 9999 ne correspond pas à «R2» et «R3», mais il correspond à «R5», car il permet la navigation sur le Web sur n'importe quel port.

- ssh au port 22 correspond à "R6". Toutefois, SSH au port 1222 ne correspond pas à "R6" car il ne permet que le port par défaut TCP/22. Au lieu de cela, ce trafic a frappé la règle de nier, "R7".

Voir aussi

Données incomplètes, insuffisantes et non-applicables dans le champ application

Directives de politique de sécurité

propriétaire : rweglarz