Wie Anwendung-Standard in die Regelbasis Änderungen der Gegenverkehr abgestimmt ist

Resolution

Übersicht

Dieses Dokument wendet eine Beispiel Politik an, um zu beschreiben, wie der Verkehr auf eine Sicherheitspolitik, auf die Palo Alto Networks Firewall, abgestimmt ist, je nachdem, ob Anwendung-default verwendet wird oder nicht.

Details

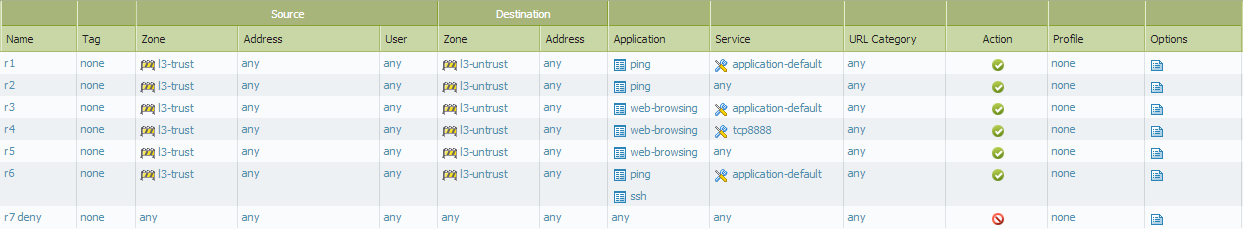

Das folgende zeigt eine Beispiel Politik aus dem Web-UI (Policen > Sicherheit):

Die oben genannten Richtlinien werden auf folgende Konfiguration auf der Firewall umgestellt (ein Teil der Befehlsausgabe wurde weggelassen):

> Lauf Sicherheitspolitik anzeigen

R1

von L3-Trust;

jede Quelle;

zu L3-unvertrauen;

Ziel jeder;

Anwendung/Service Ping/ICMP/Any/any;

Aktion ermöglichen;

}

R2

von L3-Trust;

jede Quelle;

zu L3-unvertrauen;

Ziel jeder;

Anwendung/Service Ping/Any/Any/any;

Aktion ermöglichen;

}

R3

von L3-Trust;

jede Quelle;

zu L3-unvertrauen;

Ziel jeder;

Anwendung/Service Web-Browsing/TCP/any/80;

Aktion ermöglichen;

}

R4

von L3-Trust;

jede Quelle;

zu L3-unvertrauen;

Ziel jeder;

Anwendung/Service Web-Browsing/TCP/any/8888;

Aktion ermöglichen;

}

R5

von L3-Trust;

jede Quelle;

zu L3-unvertrauen;

Ziel jeder;

Anwendung/Service Web-Browsing/Any/Any/any;

Aktion ermöglichen;

}

R6

von L3-Trust;

jede Quelle;

zu L3-unvertrauen;

Ziel jeder;

Anwendung/Service [SSH/TCP/any/22 Ping/ICMP/Any/any];

Aktion ermöglichen;

}

"R7 Deny" {

von jedem;

jede Quelle;

für alle;

Ziel jeder;

Anwendungsdienst/jeder/jede/jeder/jede;

Aktion leugnen;

}

Die Anwendungs-/Service Felder in der Ausgabe Anzeige: Anwendung/Protokoll/Quellport/Zielport.

Wie oben gesehen, hat die Firewall das Feld "Service" in bestimmte Werte umgewandelt. Der "Application-default"-Dienst wurde auf genau definierte Protokolle und Ports umgestellt. Zum Beispiel in der Regel "R6" wird der Verkehr, der entweder Protcol ICMP oder TCP mit dport 22 ist, aufeinander abgestimmt. Wenn der Dienst so bleibt wie jeder (wie in der Regel, "R2"), wird die Firewall jedes Protokoll und jeden Port akzeptieren.

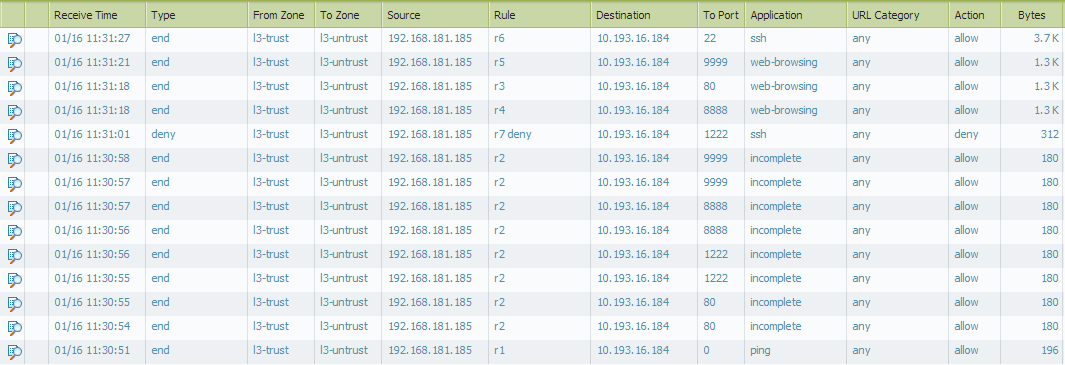

Als nächstes wird folgender Verkehr über die Firewall gesendet:

Echo-Anfrage,

TCP SYN zu Ports 80, 1222, 8888, 9999

HTTP-Anfrage an Ports 80, 8888, 9999,

SSH zu Ports 22, 1222

Wie in den Logeinträgen unten zu sehen:

- ICMP-Echo passend zu "R1"

- TCP SYN alle mit "R2" abgestimmt. Da die Firewall nur das TCP-SYN sah und diese Regel jeden Port in diesem Moment in der Zeit erlaubt, entsprach Sie der Regel. Da es keinen anderen Verkehr in der Verbindung gab, war es zeitlich abgelaufen und die Firewall protokollierte die Anwendung als "unvollständig" mit der Regel "R2" als die, die den Verkehr erlaubte.

- http-Anfragen abgestimmt: Port 80-"R3": Anwendung-Standard für Web-Browsing ist in der Tat TCP/80. Port 8888 passt nicht zu "R3", aber es passt zu "R4". Port 9999 passt nicht zu "R2" und "R3", aber es passt zu "R5", da es das Surfen auf jedem Port ermöglicht.

- SSH, um 22 Matches "R6" zu portieren. AllerDings hat SSH to Port 1222 nicht mit "R6" übereinstimmt, da es nur den Standard-Port TCP/22 erlaubt. Stattdessen traf dieser Verkehr die Deny-Regel, "R7".

Siehe auch

Unvollständige, unzureichende Daten und nicht anwendbar im Anwendungsbereich

SicherheitsPolitischen LeitLinien

Besitzer: Rweglarz