kerberos SSO: 管理者アクセス用の kerberos 認証キータブ生成は、ユーザーがファイアウォールの WebGUI にアクセスしたときに、ログインプロンプトに自動的に windows 資格情報を提供するために使用されます。Kerberos SSO をサポートするネットワークでは、ユーザーがネットワークに最初にアクセスするためにのみログインするように求められます (Microsoft Windows へのログインなど)。この最初のログイン後、ユーザーは、SSO セッションの有効期限が切れるまで、ネットワーク内の任意のブラウザーベースのサービス (ファイアウォール web インターフェイスなど) に再度ログインしなくてもアクセスできます。(Kerberos 管理者は、SSO セッションの期間を設定します)。

Kerberos キータブを認証プロファイルにインポートすることにより、パロアルトネットワークデバイスの SSO を有効にします。キータブは、SSO 認証に必要な、デバイスの Kerberos アカウント情報 (プリンシパル名とハッシュされたパスワード) を含むファイルです。各認証プロファイルには、1つのキータブを持つことができます。SSO 認証が失敗した場合、デバイスは手動でログインするようにユーザーに要求し、プロファイルで指定された種類 (RADIUS など) の認証を実行します。

問題:

Kerberos SSO 管理者認証。SSO および Active Directory 設定の keytabs の生成

自分の環境に Kerberos SSO 認証を使用するユーザーの場合。

症状:

不正なキータブによる認証に失敗しました。

解像度:

次に、キータブの生成と前提条件のステップバイステップの手順を示します。

- 資格情報を実行するドメインコントローラ上のサービスアカウント。

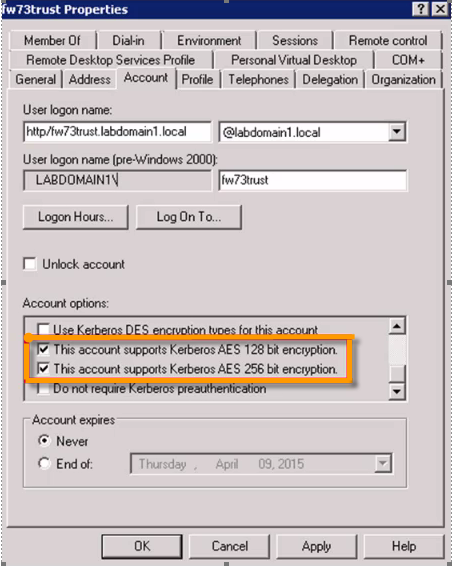

暗号化アルゴリズムが aes 128/256 の場合、サービスアカウントでは、aes 128 ビット暗号化/aes 256 ビット暗号化を有効にする必要があります。

上記の設定を有効にするには、ユーザーアカウントを開き、[アカウント] をクリックし、[アカウントオプション] で暗号化アルゴリズムを確認します。

サービスアカウントの設定

サービスアカウントの設定

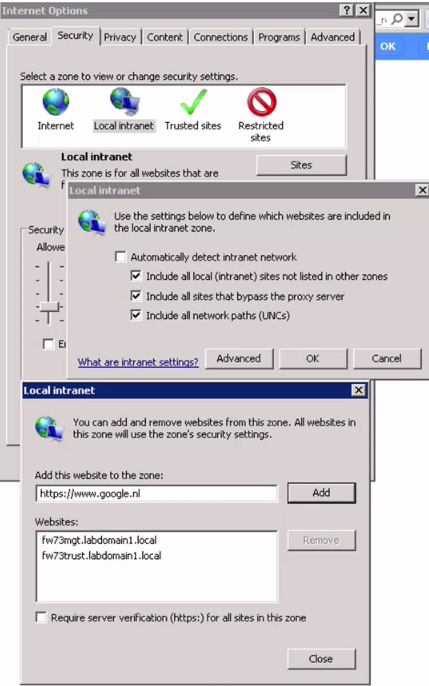

IE では、以下の階層の下に設定を見つけることができます。

インターネットオプション > セキュリティ > ローカルイントラネット (サイトボタン) > 詳細設定 > サービス FQDN を一覧に追加します。

[web サイト] の下の [ファイアウォールの fqdn を追加する] または [*. ローカル] を使用できます。

ご注意: Chrome は IE の設定を使用します。

IE の設定

IE の設定

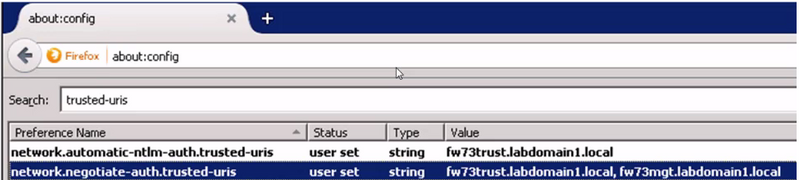

firefox の場合は、「url として設定」と「信頼できる url を検索」と入力します。

値にサービス FQDN を入力します。

Firefox の設定

Firefox の設定

- ドメインコントローラで暗号化アルゴリズムを識別するために使用できるコマンドを次に示します。

1。klist コマンド:

C:\Users\admin > klist

クライアント: gpdomuser1 @ GPQA.ローカル

サーバー: HTTP/keytabgpgw61 gpqa @ gpqa。ローカル

KerbTicket 暗号化タイプ: AES-256-CTS-HMAC-SHA1-96 <- information="" regarding="" the="" encryption=""></->

チケットフラグ 0x40a50000-> 転送可能チケット再生可能 pre_authentok_as_delegate name_canonicalize

開始時間: 10/1/2015 13:11:33 (ローカル)

終了時間: 10/1/2015 23:09:18 (ローカル)

更新時間: 10/8/2015 13:09:18 (ローカル)

セッションキーの種類: RSADSI RC4-HMAC (NT)

キャッシュフラグ: 0

Kdc と呼ばれる: thirugpwinad. gpqa. ローカル

2。setspn コマンド:

setspn-s http/fqdn domain\service アカウント

たとえば

setspn-s http/fwtrust12 ローカル abc. local\service_account_username

3。キータブを作成するためのコマンドは次のとおりです。

ktpass-princ http/fwtrust12. ローカル @ abc.ローカル-mapuser service_account_username-パス acct_password-暗号 aes256-sha1-ptype KRB5_NT_PRINCIPAL-out c:\temp\xyz-test.keytab-mapop セット