是否可以限制对 API 的访问?什么是防止其他主机使用 API 密钥访问防火墙的最佳做法?在本周的讨论中, 我们正在仔细研究一个问题社区成员 XavierMe 询问有关如何访问 API。

API 是管理界面上可用的功能的一部分, 可以通过以下几种方式控制和限制对管理功能的访问:

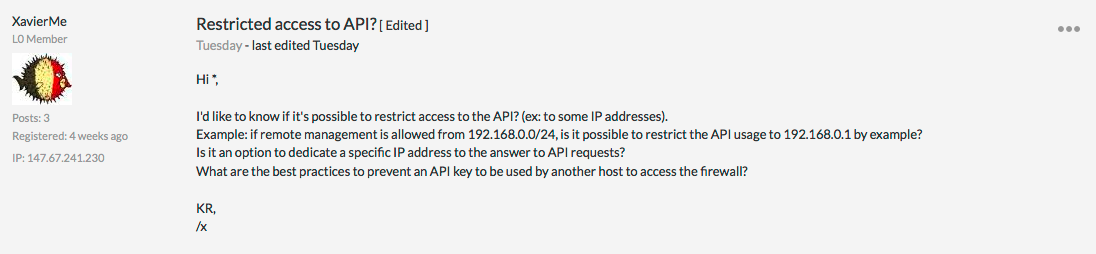

最直接的限制可以通过配置管理接口设置和接口管理配置文件来设置, 以便只允许某些服务 (如 SSH 和 SSL), 但不允许 Telnet 或其他不必要的服务。 API 仅在 web 界面上可用, 因此您可以在不需要它的任何接口上禁用 HTTP/HTTPS, 并且只使用 SSH。您还可以限制对基于源 IP 或子网的管理服务的访问, 从而防止未经授权的网络完全访问服务。

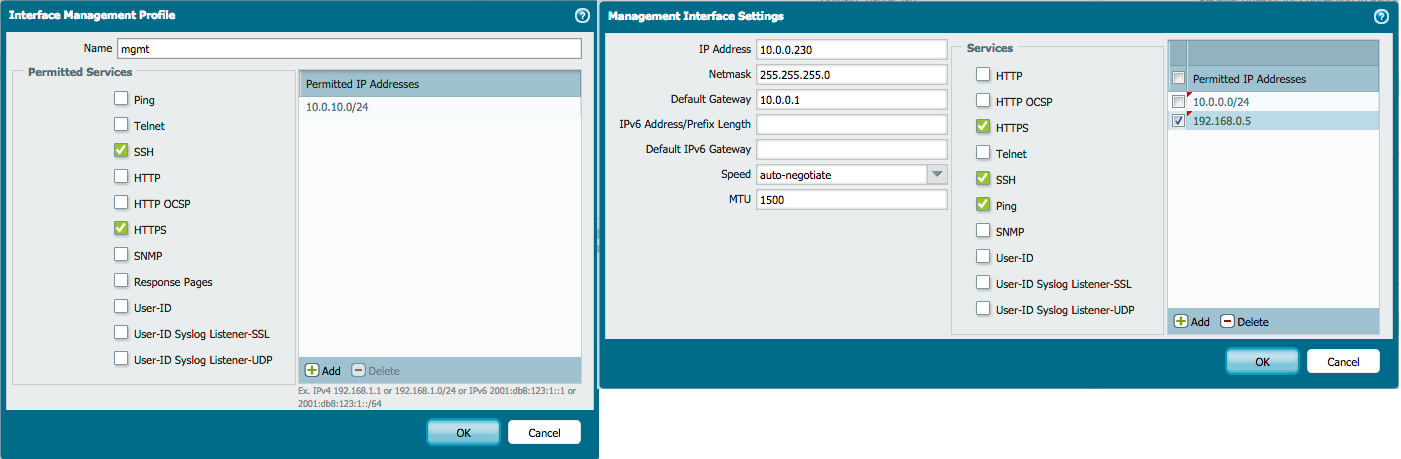

如果几个不同的管理员需要访问防火墙, 但某些用户无权访问该 API, 则使用 admin 角色可以进一步控制哪些操作可用, 以及每个管理员组可见或不可见的动作。GUI 的某些部分可以是只读的或不可见的。某些日志输出可以匿名进行, 因此管理员可以使用日志进行疑难解答, 但不允许用户枚举:

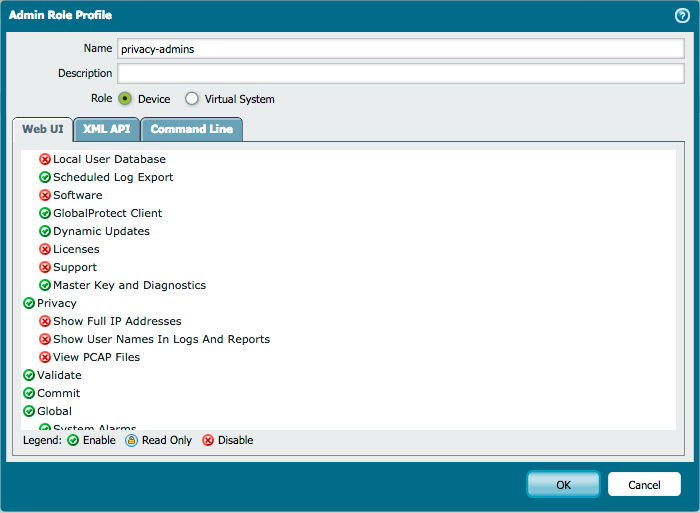

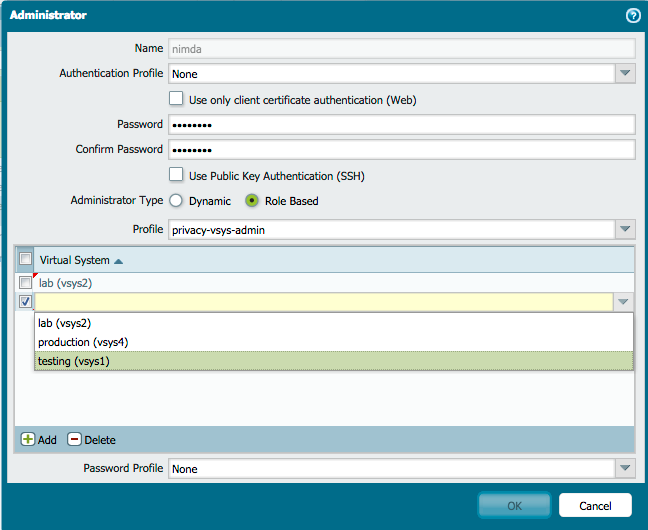

对 API 的访问也可以完全不可能的管理, 或只需要的部分提供。例如, 允许操作员收集报告或查看日志记录, 但不能通过 API 进行配置更改或运行操作命令。自动用户 ID 脚本可以添加或删除用户到 IP 的映射, 但该帐户不能用于访问任何其他 API 功能:

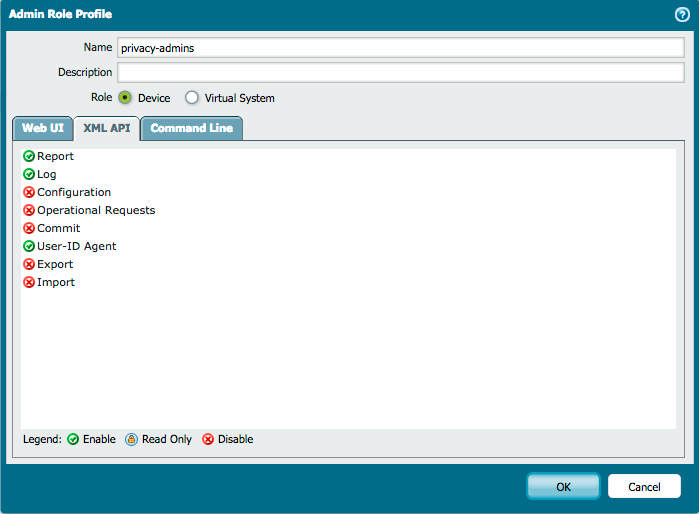

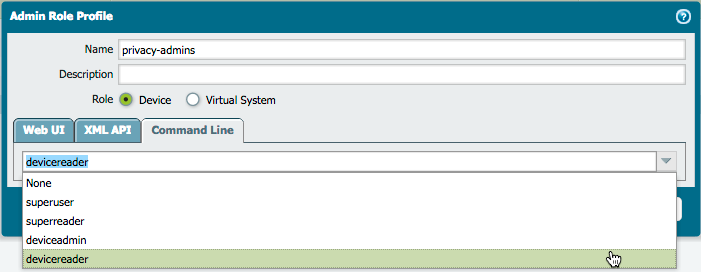

同样, 管理员也可以没有 CLI 访问、只读访问或有限的操作或超级用户访问权限:

最后, 如果 "角色" 单选按钮切换到虚拟系统, 则所有上述限制只能在分配的 VSYS 中有效, 而管理员无法访问其余的 VSYS。在共享服务提供程序或团队之间的管理边界的方案中, 这可以使管理员能够在自己的 VSYS 中完全访问, 而不会意外地干扰其他客户或团队的 VSYS。

我希望你觉得这个解释有帮助。请随时按照这里的原始讨论或在下面的评论部分添加评论

亲切问候

汤姆