API へのアクセスを制限することは可能ですか?別のホストがファイアウォールにアクセスするために API キーが使用されないようにするためのベストプラクティスを教えてください。今週のディスカッションでは、API へのアクセスについて質問されたコミュニティメンバー XavierMe について詳しく見ていきます。

API は、管理インターフェイスで利用可能な機能の一部であり、管理機能へのアクセスは、いくつかの方法で制御および制限することができます。

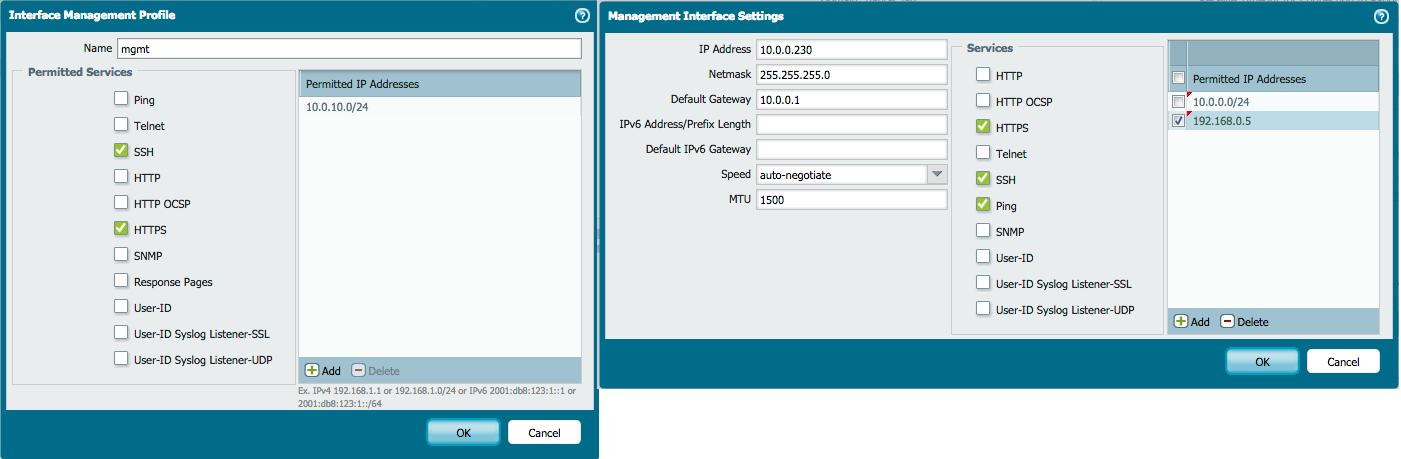

最も簡単な制限は、SSH や SSL などの特定のサービスのみを許可するように管理インターフェイス設定とインターフェイス管理プロファイルを構成することによって設定できますが、Telnet やその他の不要サービスは許可されません。 この API は web インターフェイスでのみ使用可能なので、必要のないインターフェイスで HTTP/HTTPS を無効にし、SSH のみを使用することができます。また、ソース IP またはサブネットに基づいて管理サービスへのアクセスを制限することで、無許可のネットワークがサービスに完全にアクセスできないようにすることも可能です。

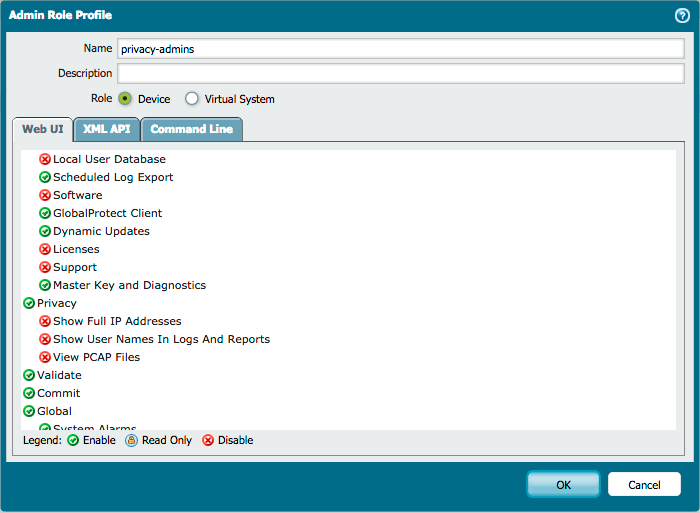

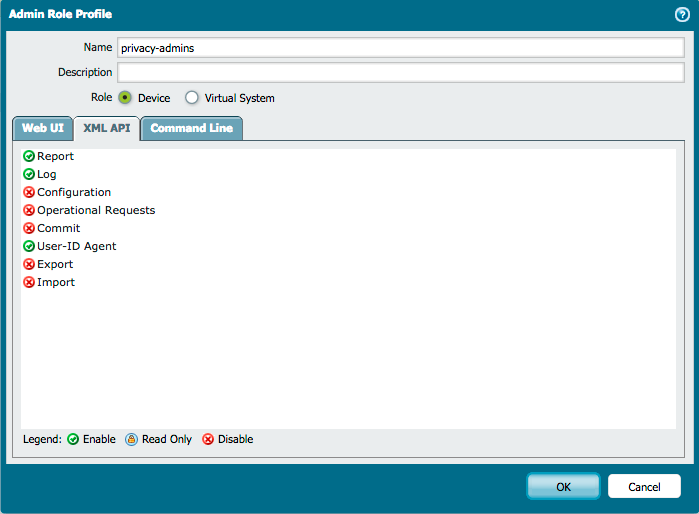

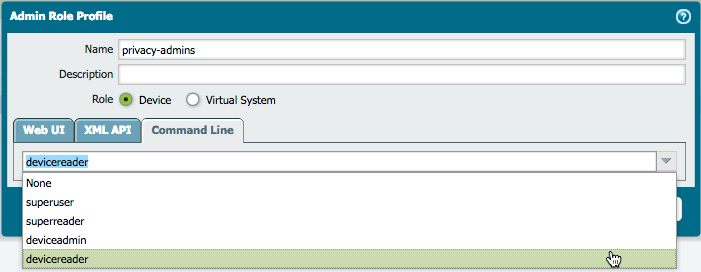

複数の異なる管理者がファイアウォールへのアクセスを必要とするが、API へのアクセスを許可されていないものもあれば、管理者ロールを使用すると、使用可能なアクションと、管理者グループごとに表示または不可視の操作をさらに制御できます。GUI の一部を読み取り専用または非表示にすることができます。一部のログ出力は匿名にすることができるため、管理者はトラブルシューティングのためにログを使用できますが、ユーザーの列挙はできません。

API へのアクセスは、管理者が完全に不可能にすることも、必要な部分だけを利用できるようにすることもできます。たとえば、オペレータは、レポートの収集やログの表示を行うことはできますが、構成の変更や、API を使用した操作コマンドの実行はできません。自動化されたユーザー ID スクリプトは、ユーザーと IP の間のマッピングを追加または削除できますが、そのアカウントを使用して他の API 機能にアクセスできません。

同じように、管理者は CLI アクセス、読み取り専用アクセス、または制限された運用またはスーパーユーザーアクセスを持たないこともできます。

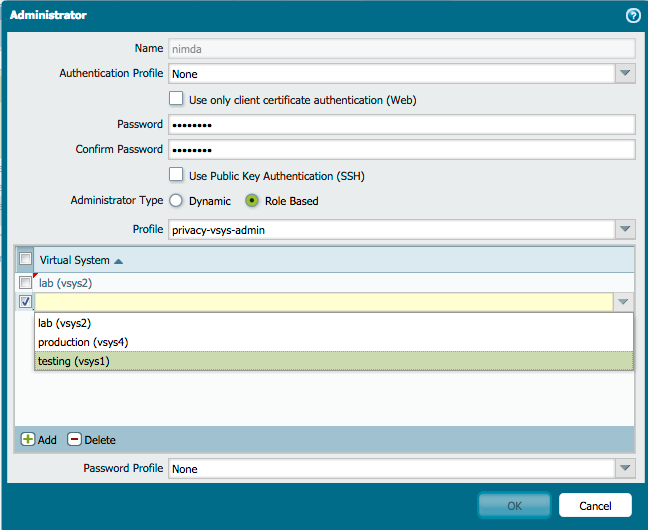

最後に、[役割] ラジオボタンを仮想システムに切り替えると、上記の制限はすべて、割り当てられた VSYS 内でのみ有効になり、残りの VSYS は管理者にアクセスできなくなります。共有サービスプロバイダまたはチーム間の管理境界のシナリオでは、別の顧客またはチームの VSYS に誤って干渉することなく、管理者が独自の VSYS 内でフルアクセスできるようになります。

私はあなたがこの説明を参考に願っています。お気軽にここに元の議論に従うか、下のコメント欄にコメントを追加

敬具

トム