PAN-OS バージョン7.0 以降では、新しい機能により、ファイアウォール管理者は、属性に基づく検索フィルタによって定義されるカスタム LDAP グループを作成できます。 この機能により、特定のユーザーグループの作成に AD 管理者が関与する必要がなくなります。 これらのカスタム LDAP グループは、ファイアウォールセキュリティポリシーで使用できます。

これで、関連する属性を使用してユーザーを除外することにより、AD でのユーザーグループの追加または変更は不要になりました (ファイアウォール管理者が頻繁に利用できないプロセス)。

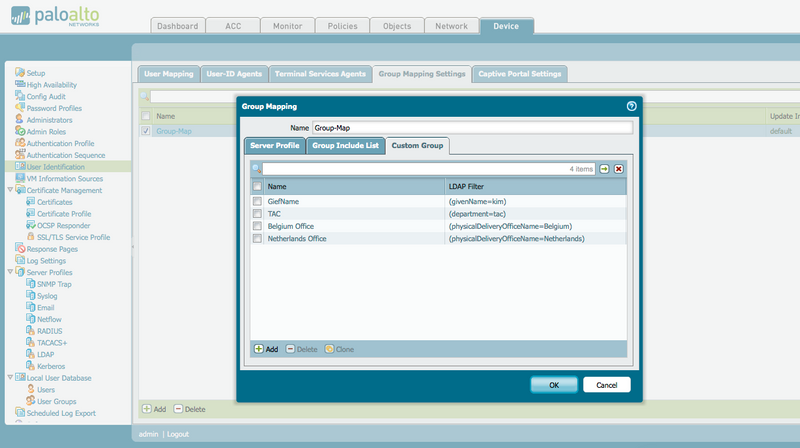

構成は、次の例に示すように、[デバイス] > [ユーザー id] > [グループマッピングの設定] の下にあります。

カスタムユーザーグループ名が既存の広告グループと競合する場合は、カスタムグループが優先されます。

グループリストを定義したら、次のコマンドを使用して、新しいグループが存在することを確認できます。 アスタリスクはカスタムグループをマークすることに注意してください。

> ユーザーグループリストの表示

オランダ事務所 *

ベルギーオフィス *

tac *

giefname *

cn = ドメイン管理者、cn = ユーザー、dc = pantac、dc = ラボ

合計: 5

*: カスタムグループ

グループのメンバーシップを確認するには、次のコマンドを使用します。

> ユーザーグループ名の表示 giefname

ソースの種類: サービス

グループの種類: カスタム

ソース: グループマップ

[1] pantac\kwens

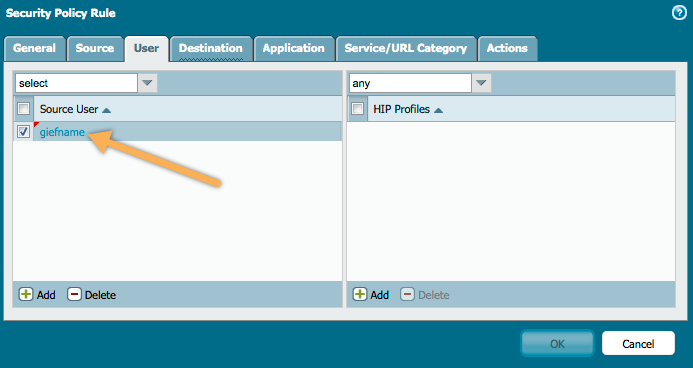

グループを定義したら、次の例に示すように、セキュリティポリシーでそれらを使用できます。

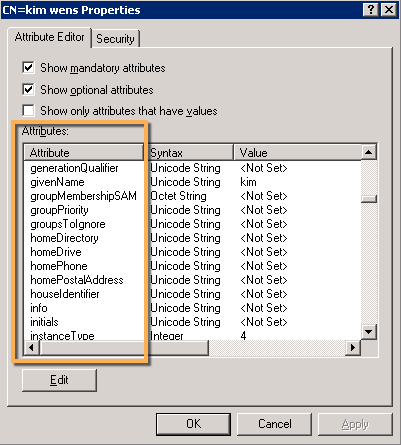

この作業を行うには、フィルタを適用するフィールドの属性名がわかっていることを確認してください。 名前がわからない場合は、ADSI を使用してユーザーオブジェクトの属性を表示します。

いくつかの属性名はトリッキーであり、他の人は自明です。 以下は、ほんの一例です:

- 都市 = l

- オフィス = physicalDeliveryOfficeName

- 部署 = 部署

- 姓 = sn

- ファーストネーム = givenName

また、すべての属性のアルファベット順のリストについては、次のサイトをチェックアウトすることができます:

アクティブディレクトリユーザーの属性

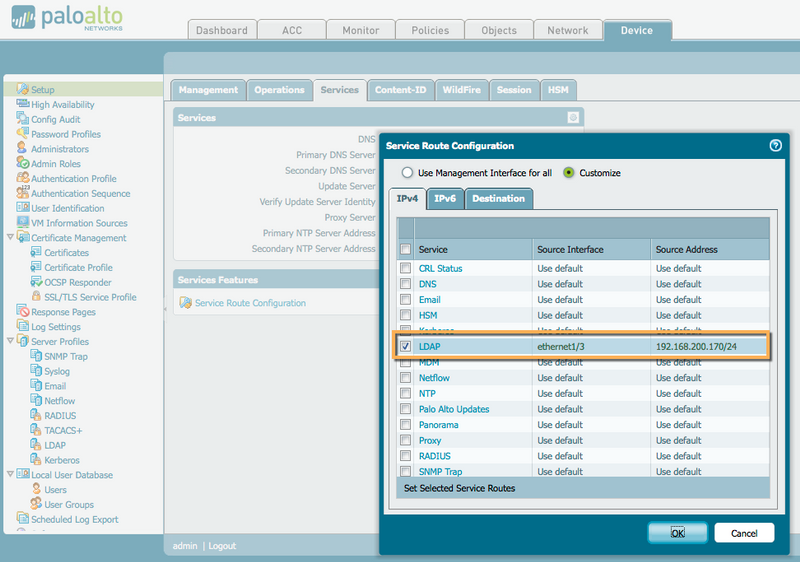

グループマッピングトラフィックにサービスルートを使用している場合は、次に示すように、目的のインターフェイスに対して LDAP サービスを構成します。

この情報が役に立つことがわかった場合は、コメントなどを残してください。

ありがとうございます。

-キム