À partir de la version 7,0 de PAN-OS, une nouvelle fonctionnalité permet aux administrateurs de pare-feu de créer un groupe LDAP personnalisé, qui est défini par un filtre de recherche basé sur les attributs. Cette fonctionnalité évite d'avoir à impliquer l'administrateur de l'annonce dans la création de groupes d'utilisateurs spécifiques. Ces groupes LDAP personnalisés peuvent ensuite être utilisés dans la stratégie de sécurité du pare-feu.

Maintenant, en utilisant les attributs appropriés pour filtrer les utilisateurs, l'ajout ou la modification de groupes d'utilisateurs dans AD n'est plus nécessaire (un processus fréquemment indisponible pour les administrateurs de pare-feu).

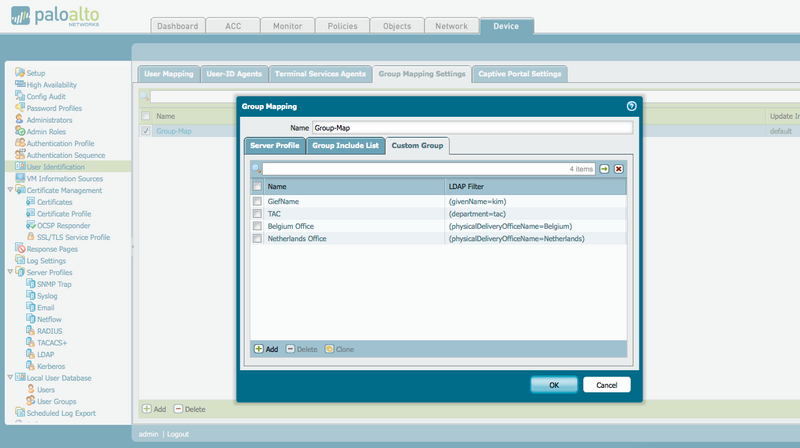

La configuration se trouve sous Device > identification de l'Utilisateur > paramètres de mappage de groupe, comme le montre L'exemple ci-dessous:

Si un nom de groupe d'utilisateurs personnalisé est en conflit avec un groupe d'ANNONCES existant, le groupe personnalisé prend la priorité!

Après avoir défini votre liste de groupes, vous pouvez utiliser la commande suivante pour confirmer que le nouveau groupe existe. Notez que l'astérisque marque des groupes personnalisés.

> afficher la liste des groupes d'utilisateurs

Bureau néerlandais * Bureau de la

Belgique *

TAC *

giefname *

CN = Admins du domaine, CN = utilisateurs, DC = pantac, DC = Lab

total: 5

*: groupe personnalisé

Utilisez la commande suivante pour vérifier l'appartenance d'un groupe:

> Show nom du groupe d'utilisateurs giefname

type de source:

type de groupe de services:

source personnalisée: groupe-map

[1] pantac\kwens

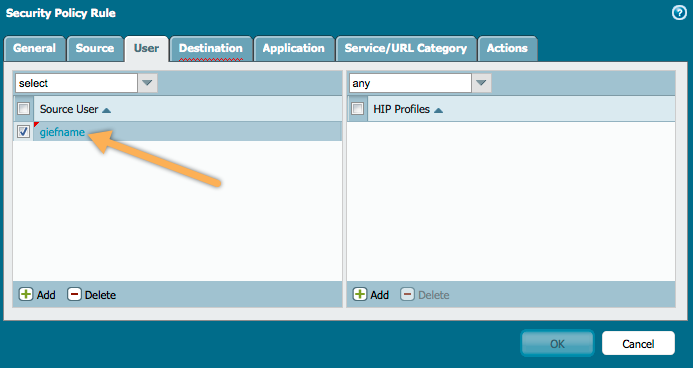

Après avoir défini les groupes, vous pouvez les utiliser dans une stratégie de sécurité, comme indiqué dans L'exemple:

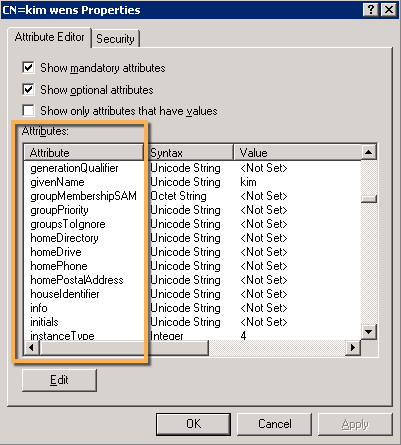

Pour que cela fonctionne, assurez-vous de connaître le nom de l'attribut pour le champ sur lequel vous souhaitez filtrer. Si vous n'êtes pas sûr du nom, utilisez ADSI pour afficher les attributs de l'objet utilisateur:

Certains des noms d'attributs sont délicats et d'autres sont explicites. Ci-dessous ne sont que quelques exemples:

- Ville = l

- Office = physicalDeliveryOfficeName

- Department = département

- Nom de famille = SN

- Prénom = givenName

Vous pouvez également consulter le site suivant pour obtenir une liste alphabétique de tous les attributs:

Attributs pour utilisateurs Active Directory

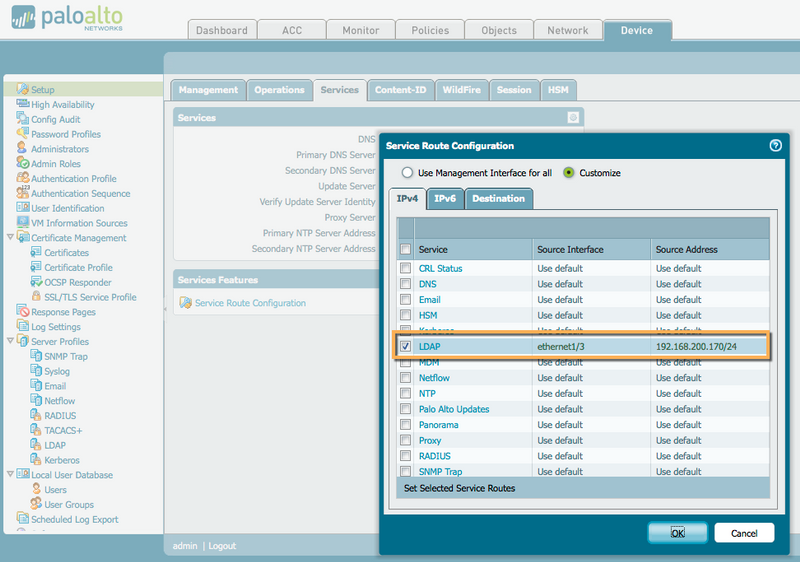

Si vous utilisez un itinéraire de service pour le trafic de mappage de groupe, configurez le service LDAP pour l'interface souhaitée, comme indiqué ci-dessous:

S'Il vous plaît laissez un commentaire ou un comme si vous avez trouvé cette information utile.

Merci !

-Kim