Comenzando con pan-os versión 7,0, una nueva característica permite a los administradores de Firewall crear un grupo LDAP personalizado, que es definido por un filtro de búsqueda basado en atributos. Esta característica elimina la necesidad de involucrar al administrador de anuncios en la creación de grupos de usuarios específicos. Estos grupos LDAP personalizados se pueden utilizar en la Directiva de seguridad del cortafuegos.

Ahora, utilizando los atributos relevantes para filtrar a los usuarios, agregar o cambiar grupos de usuarios en ad ya no es necesario (un proceso que frecuentemente no está disponible para los administradores de firewall).

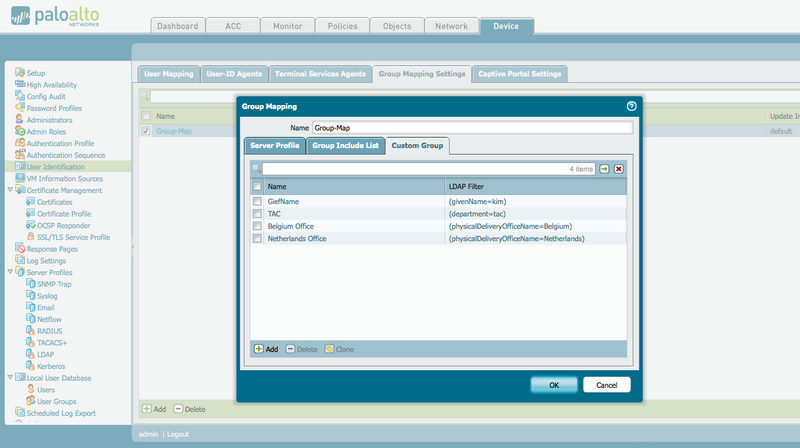

La configuración se encuentra en el dispositivo > identificación del usuario > configuración de asignación de grupo, como se muestra en el ejemplo siguiente:

Si un nombre de grupo de usuario personalizado está en conflicto con un grupo de anuncios existente, ¡ el grupo personalizado tiene prioridad!

Después de definir la lista de grupos, puede utilizar el comando siguiente para confirmar que existe el nuevo grupo. Tenga en cuenta que el asterisco marca los grupos personalizados.

> Mostrar lista de grupos

de usuarios oficina holandesa *

Oficina de Bélgica *

TAC *

giefname *

CN = administradores de dominio, CN = usuarios, DC = pantac, DC = Lab

total: 5

*: grupo personalizado

Utilice el siguiente comando para comprobar la pertenencia a un grupo:

> Mostrar nombre de grupo de usuario giefname

tipo de fuente:

tipo de grupo de servicio:

fuente personalizada: Grupo-mapa

[1] pantac\kwens

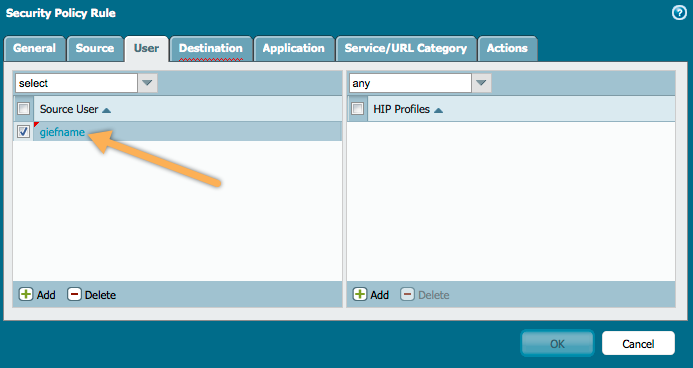

Una vez definidos los grupos, puede utilizarlos en una directiva de seguridad, como se muestra en el ejemplo:

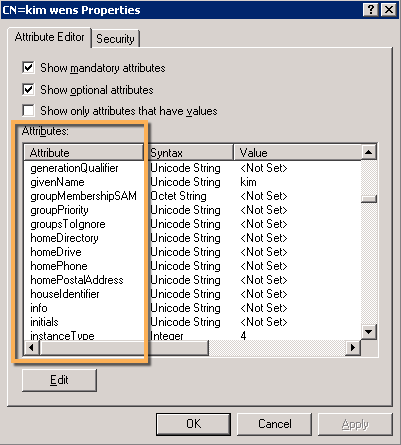

Para hacer que esto funcione, asegúrese de saber el nombre del atributo para el campo en el que desea filtrar. Si no está seguro del nombre, utilice ADSI para ver los atributos de objeto de usuario:

Algunos de los nombres de atributos son engañosos y otros se explican por sí mismos. A continuación se muestran sólo algunos ejemplos:

- Ciudad = l

- Office = physicalDeliveryOfficeName

- Departamento = Departamento

- Apellido = SN

- Nombre = givenName

Como alternativa, puede consultar el siguiente sitio para obtener una lista alfabética de todos los atributos:

Atributos para usuarios de Active Directory

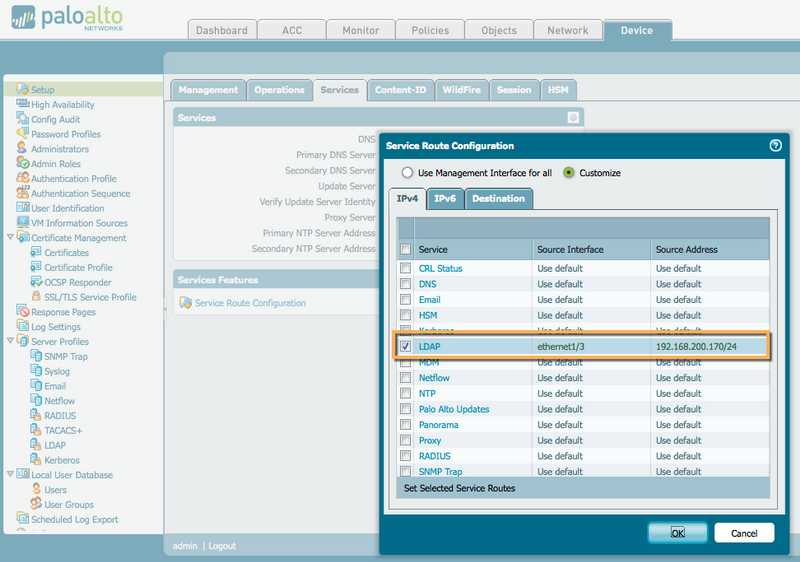

Si utiliza una ruta de servicio para el tráfico de asignaciones de grupos, configure el servicio LDAP para la interfaz deseada, como se muestra a continuación:

Por favor deje un comentario o un like si usted ha encontrado esta información útil.

¡Gracias!

-Kim