Beginnend mit der PAN-OS-Version 7,0 ermöglicht eine neue Funktion Firewall-Administratoren, eine eigene LDAP-Gruppe zu erstellen, die durch einen Suchfilter definiert wird, der auf Attributen basiert. Diese Funktion verhindert, dass der AD-Administrator bei der Erstellung bestimmter Benutzergruppen einbezogen werden muss. Diese benutzerdefinierten LDAP-Gruppen können dann in der Firewall-Sicherheitsrichtlinie verwendet werden.

Durch die Verwendung der entsprechenden Attribute, um Benutzer herauszufiltern, ist das Hinzufügen oder Ändern von Benutzergruppen in AD nicht mehr notwendig (ein Prozess, der für Firewall-Administratoren häufig nicht verfügbar ist).

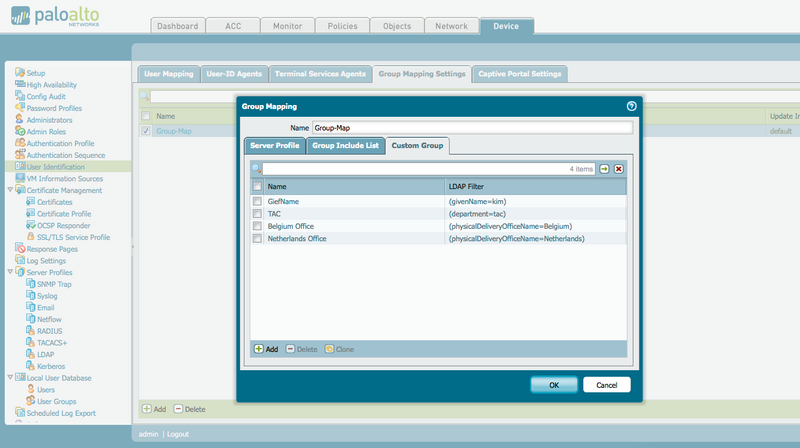

Die Konfiguration findet sich unter Device > BenutzerIdentifikation > Gruppen-Mapping-Einstellungen, wie im Beispiel unten zu sehen:

Wenn ein individueller Name der Benutzergruppe mit einer bestehenden ANZEIGENgruppe kollidiert, dann hat die Custom-Gruppe Vorrang!

Nachdem Sie Ihre Gruppenliste definiert haben, können Sie den folgenden Befehl verwenden, um zu bestätigen, dass die neue Gruppe existiert. Beachten Sie, dass das Sternchen BenutzerDefinierte Gruppen markiert.

> Benutzergruppen Liste

Niederlande Büro *

Belgien Büro *

TAC *

giefname *

CN = Domain Admins, CN = Benutzer, DC = Pantac, DC = Lab

Total: 5

*: Custom Group

Verwenden Sie den folgenden Befehl, um die Mitgliedschaft in einer Gruppe zu überprüfen:

> Benutzergruppe Name giefname

Quelltyp: Service

-Gruppentyp: kundenspezifische

Quelle: Gruppenkarte

[1] pantac\kwens

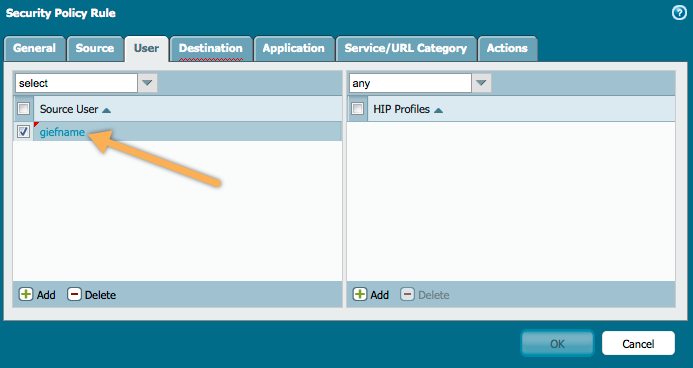

Nachdem Sie die Gruppen definiert haben, können Sie Sie in einer Sicherheitspolitik verwenden, wie im Beispiel gezeigt:

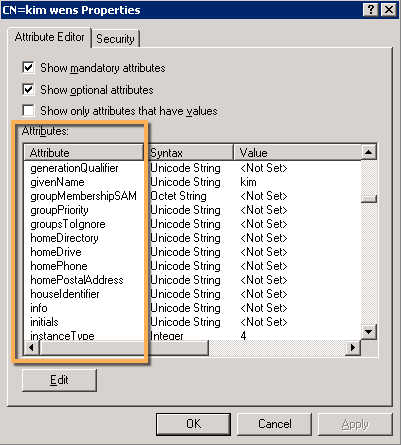

Um diese Arbeit zu machen, stellen Sie sicher, dass Sie den Attribut-Namen für das Feld kennen, auf dem Sie filtern möchten. Wenn Sie sich über den Namen nicht sicher sind, verwenden Sie ADSI, um die Attribute des Benutzer Objekts anzuzeigen:

Einige der Attributnamen sind knifflig und andere selbsterklärend. Im folgenden nur einige Beispiele:

- City = l

- Büro = physicalDeliveryOfficeName

- Abteilung = Abteilung

- Nachname = SN

- Vorname = givenName

Alternativ können Sie sich auf der folgenden Seite eine alphabetische Liste aller Attribute ansehen:

Attribute für aktive Verzeichnis Benutzer

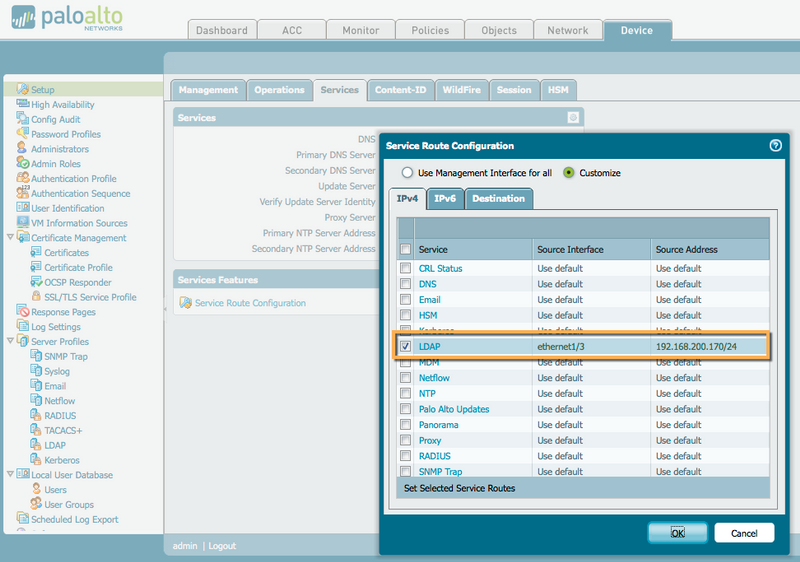

Wenn Sie eine Service-Route für den Gruppen-Mapping-Traffic verwenden, dann konfigurieren Sie den LDAP-Dienst für Ihre gewünschte Schnittstelle, wie unten gezeigt:

Bitte hinterlassen Sie einen Kommentar oder ähnliches, wenn Sie diese Informationen hilfreich gefunden haben.

Vielen Dank!

-Kim