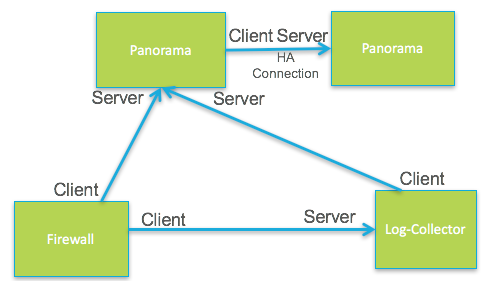

Secure Server Communication Panorama (et Log-Collector)

Personnalisé SSL / TLS profils

- Les administrateurs auront un contrôle total sur les SSL chiffrements et les certificats utilisés par le Panorama serveur /Log-Collector pour les SSL connexions lors de la communication avec les clients

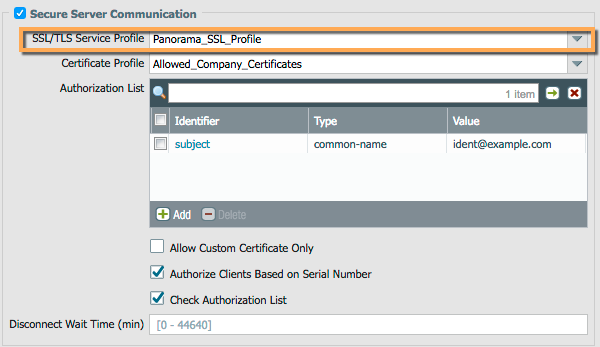

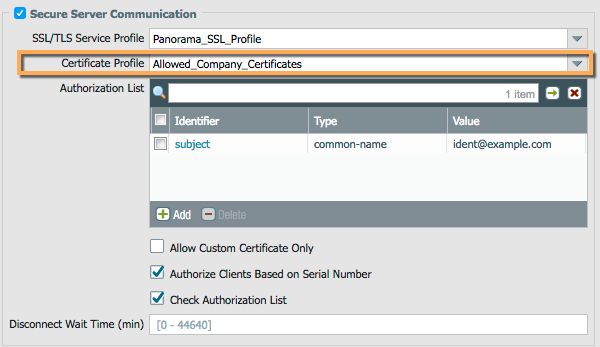

- Panorama/Log-Collector peut valider la configuration du certificat par profil de certificat lors de l’acceptation des connexions des clients ( firewall , Log-Collector, ou son pair haute disponibilité)

- Panorama/Log-Collector peut vérifier l’état des certs via OCSP / lorsqu’ils sont CRL configurés dans le profil du certificat, et mettre fin aux connexions si le cert est expiré ou révoqué

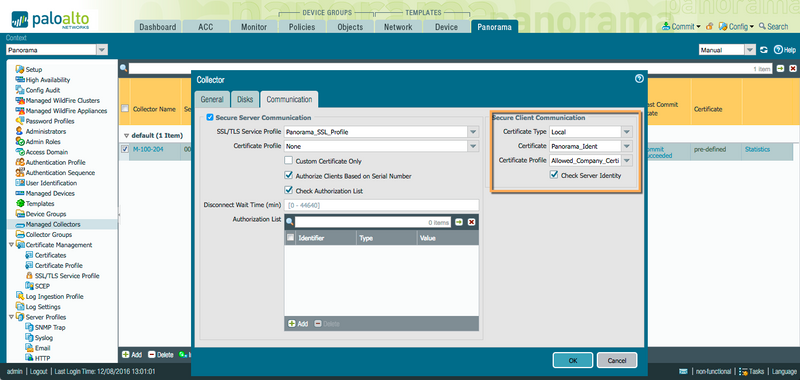

Authentification du client

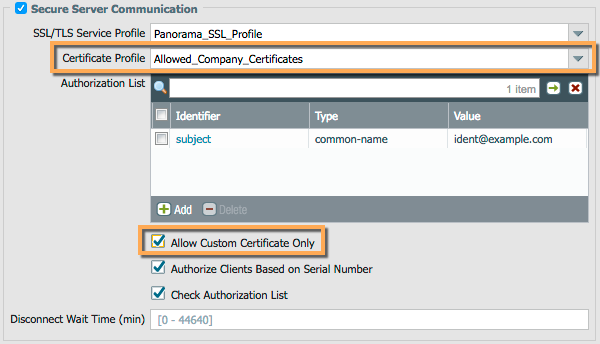

- L’activation de l’option « Certificat personnalisé uniquement » Panorama fera en partie /Log-Collector le rejet des connexions des clients exécutant Pan-OS 7.1 et plus tôt. Ces appareils présenteront un certificat préchargé par défaut lors de la connexion Panorama au Collecteur de journaux.

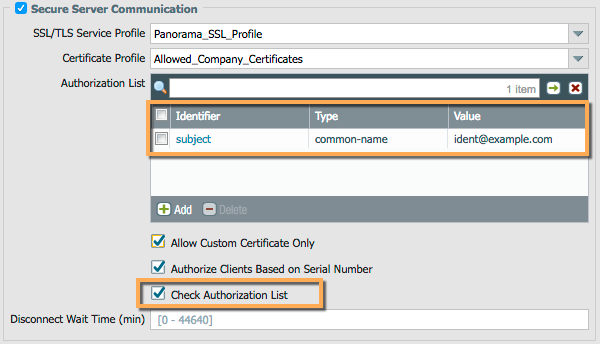

- L'authentification du client peut être affinée avec la liste d'autorisation.

- La liste d'Autorisation aurait sujet, sujet Alt nom. Le type de valeur objet peut être une IP adresse ou un nom de domaine. Le nom Alt objet peut avoir des types comme e-mail, nom de domaine, IP adresse.

- Les clients peuvent également être authentifiés par des numéros de série.

Communication client sécurisée ( Firewall , LC clients, Panorama HA client)

- Les utilisateurs peuvent sélectionner le certificat client qui sera présenté par le client lors de la communication avec Panorama les serveurs /Log-Collector. Ce certificat de client peut résider localement ou peut être importé par SCEP profil.

- Le profil de certificat est utilisé pour valider le certificat présenté par Panorama le serveur /Log-Collector. Si OCSP / CRL est configuré, les clients vérifieront l’état des certs via ces méthodes et mettrait fin à la connexion si le certificat est révoqué/expiré.

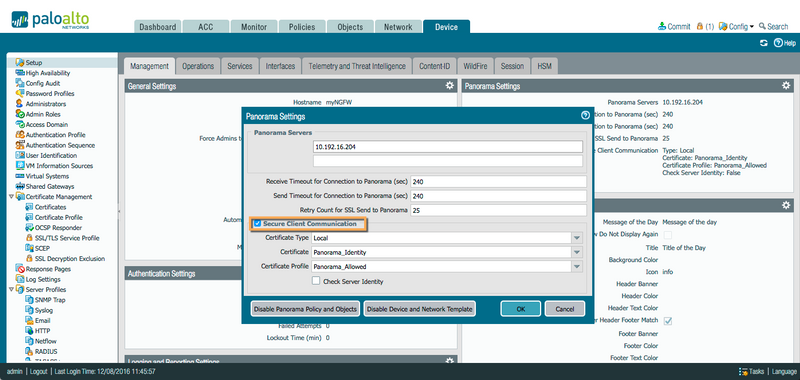

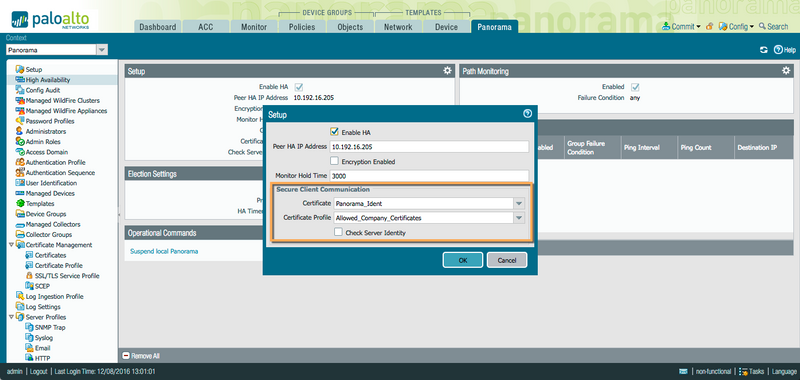

La partie de configuration côté client se fait via secure client communication space. Étant donné que Firewalls, Panorama client haute disponibilité, client Log-Collector peut agir en tant que client dans divers cas, cet espace de configuration est disponible sur tous ces appareils

Sur Firewall: Setup > Management> Settings > Panorama Secure Client Communication

Sur Panorama HA le client : > hautedisponibilité Panorama >Setup

Sur Log Collector Client: > Managed Collectors > Communication > Secure Client Panorama Communication

Dépannage

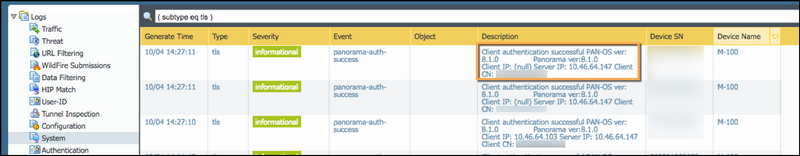

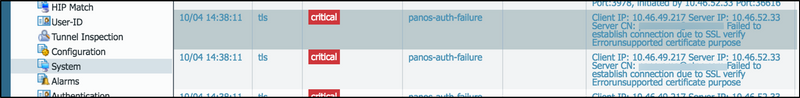

- Le système se connecte sur Firewall le et peut être utilisé pour résoudre les problèmes de Panorama MGMT SSL connexion.

Panorama Journaux système

Firewall Journaux système

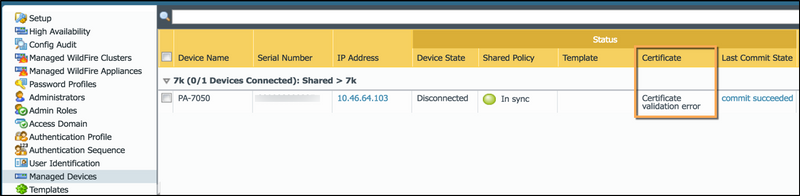

- A une nouvelle colonne appelée certificat est introduite sous les appareils gérés Panorama sur lesquels indique l’état du certificat client présenté par les clients.

Voici une liste possible de messages pour la colonne Statut du certificat:

- Déployé – le client utilise un certificat personnalisé qui a passé la vérification du profil de certificat

- Pré-défini-client utilise un certificat prédéfini

- Erreur de validation du certificat – le client n'a pas vérifié le profil du certificat sur le serveur.

- Erreur de vérification de l'Identité du client – le certificat client n'a pas vérifié la liste d'Authentification sur le serveur

- Aucun message – le client a passé toutes les vérifications du côté serveur. Le CERT serveur peut avoir échoué les contrôles effectués sur le côté client