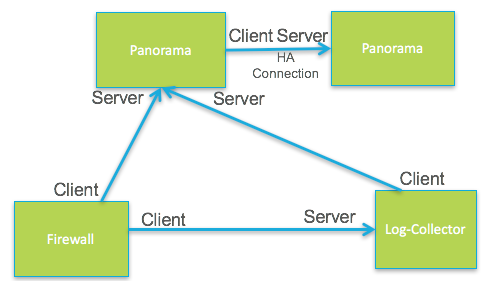

Sichere Serverkommunikation Panorama (und Log-Collector)

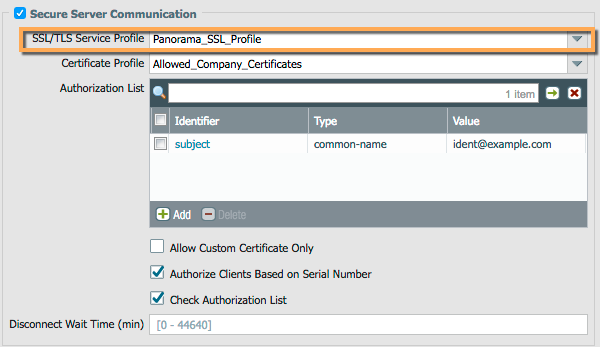

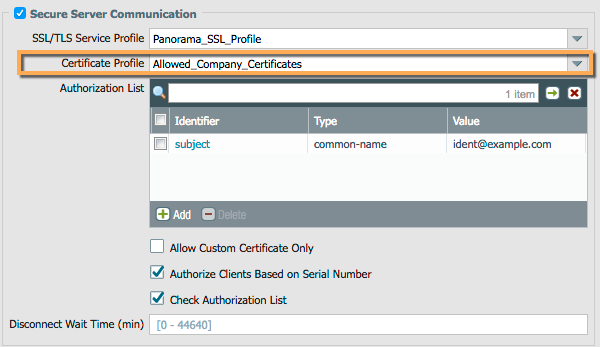

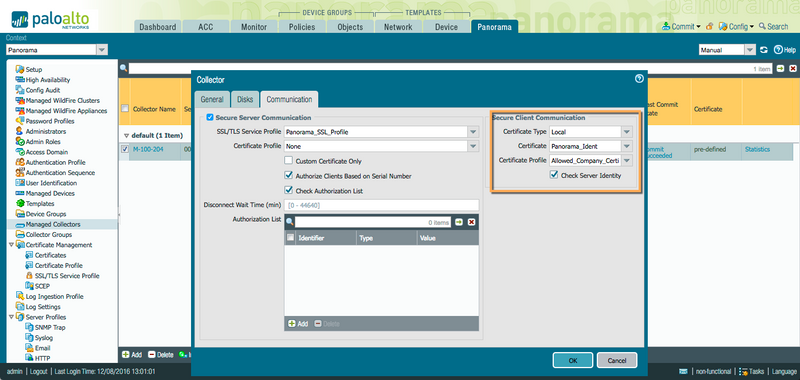

Custom SSL / TLS Profile

- Administratoren haben die vollständige Kontrolle über die SSL Verschlüsselungen und Zertifikate, die vom Panorama /Log-Collector-Server für die SSL Verbindungen bei der Kommunikation mit den Clients verwendet werden.

- Panorama/Log-Collector kann das Zertifikat pro Zertifikatprofilkonfiguration überprüfen, wenn Verbindungen von Clients ( firewall , Log-Collector oder seinem Hochverfügbarkeitspeer akzeptiert werden)

- Panorama/Log-Collector kann den Status von Zertifikaten über OCSP / CRL wenn im Zertifikatprofil konfiguriert, überprüfen und Verbindungen beenden, wenn das Zertifikat abgelaufen oder widerrufen ist

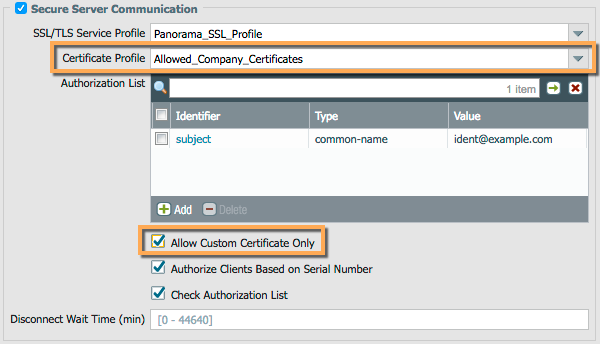

Client Authentifizierung

- Wenn Sie die Option "Nur benutzerdefiniertes Zertifikat" aktivieren, Panorama lehnt /Log-Collector die Verbindungen von Clients ab, die Pan-OS 7.1 und früher ausführen. Diese Geräte stellen beim Herstellen einer Verbindung mit dem Log-Collector ein vorinstalliertes Standardzertifikat Panorama dar.

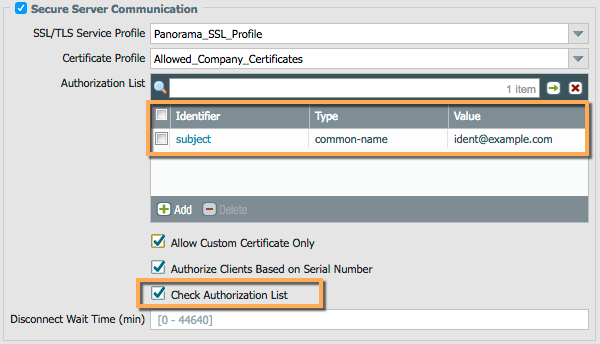

- Die Client-Authentifizierung kann mit der Berechtigungs Liste weiter verfeinert werden.

- Die Berechtigungs Liste hätte Betreff, Betreff alt Name. Der Typ Betreffwert kann eine IP Adresse oder ein Domänenname sein. Der Betreff-Alt-Name kann Typen wie E-Mail, Domänenname, IP Adresse haben.

- Kunden können auch über SerienNummern authentifiziert werden.

Sichere Clientkommunikation ( Firewall , LC Clients, Panorama HA Client)

- Benutzer können das Clientzertifikat auswählen, das vom Client bei der Kommunikation mit den Panorama /Log-Collector-Servern angezeigt werden soll. Dieses Clientzertifikat kann sich entweder lokal befinden oder über das Profil importiert SCEP werden.

- Das Zertifikatprofil wird verwendet, um das vom /Log-Collector-Server vorgelegte Zertifikat zu Panorama überprüfen. Wenn OCSP / CRL konfiguriert ist, überprüfen Clients den Status der Zertifikate über diese Methoden und beenden die Verbindung, wenn das Zertifikat gesperrt/abgelaufen ist.

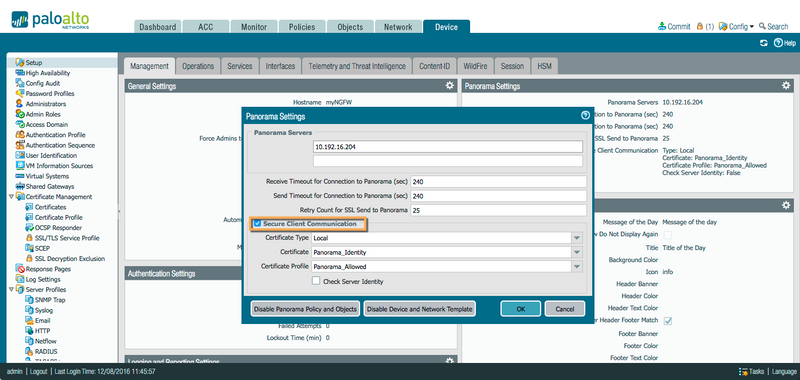

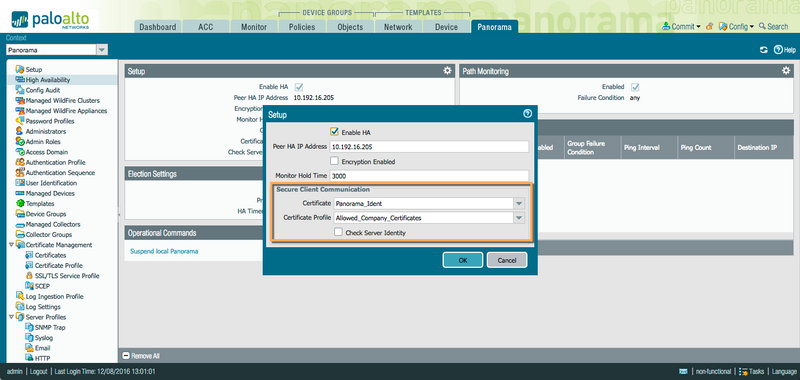

Der clientseitige Konfigurationsteil erfolgt über Secure Client Communication space. Da Firewalls, Panorama High-Availability Client, Log-Collector-Client in verschiedenen Fällen als Client fungieren kann, ist dieser Konfigurationsraum auf allen diesen Geräten verfügbar.

Ein Firewall: Einrichten > Management> Einstellungen > Panorama sichere Clientkommunikation

Auf Panorama HA dem Client : > Panorama Hochverfügbarkeit >Einrichten

Auf Log Collector Client: Panorama > verwaltete Collectors > Kommunikation > sichere Clientkommunikation

Problembehandlung

- Systemprotokolle auf der Firewall und Panorama können verwendet werden, um Verbindungsprobleme zu MGMT SSL beheben.

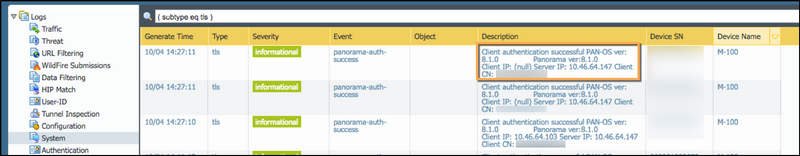

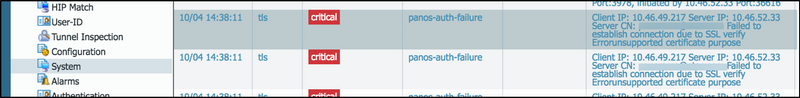

Panorama Systemprotokolle

Firewall Systemprotokolle

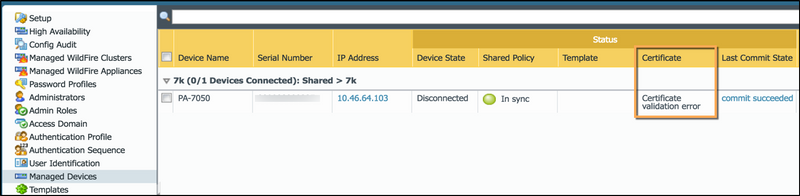

- A Die neue Spalte mit dem Namen Zertifikat wird unter Verwaltete Geräte eingeführt, auf Panorama der der Status des von den Clients vorgelegten Clientzertifikats angegeben ist.

Hier finden Sie eine mögliche Liste der Nachrichten für die Zertifikats Statusspalte:

- Der eingesetzte –-Kunde verwendet ein individuelles Zertifikat, das die Prüfung des Zertifikats Profils bestanden hat.

- Vordefinierter-Client verwendet ein vordefiniertes Zertifikat

- Zertifikats Validierungs Fehler – Client hat die Prüfung des Zertifikats Profils auf dem Server fehlgeschlagen.

- Client Identity Check Fehler – Client-Zertifikat fehlgeschlagen die Authentifizierungs Listen-Checks auf dem Server

- Keine Nachricht – Client hat alle Prüfungen auf der Server-Seite bestanden. Der Server CERT könnte die Kontrollen auf der Client-Seite fehlgeschlagen haben