ファイルブロックプロファイルを構成する際にどこから始めるのか、そもそも有効にすることさえ役に立つのだろうか? のようないくつかのファイルの種類 EXE PE は、簡単に見えます。 私たちは時々、他のファイルの種類を見落とすが、— たとえば、フレンドリーな .hlp ファイル、友人、または目立たない .lnk ファイルから面白いスクリーン セーバー。 ブロックに便利ですので、決めることができますプロファイルをブロック ファイルによって制御することができます別のファイルの種類のいくつかを見て行きます。

それらの hlp そして lnk ファイルの種類を見る

ヘルプとリンク ファイルの種類は、Windows オペレーティング システムのユーザーにいくつかの援助を提供するために主に使用されますが、ほとんどの場合、このようなファイルをインターネットからダウンロードする理由が無い。

Scr では、過去からのブラスト

インストール可能なスクリーン セーバーのために大抵使用される scr ファイル形式だった 90 年代に最も人気のあるとマルウェアのトランスポートとして重く濫用されました。

多レベル符号化の力

PAN-OS7.0 より前では、パロアルトネットワークス firewall は最大 2 レベルのエンコードをデコードすることができました。 このレベルを超えるファイルは、ファイルのブロックをバイパスする許可と思います。 PAN-OS7.0 以降、デコードの最大レベルは 4 に増加しました。

エンコード レベルの例:

- 電子メールで送信された zip ファイルで Word 文書 (docx) エンコーディングの 3 つのレベルを定義します。

- Word 文書 (docx) は、圧縮され、チャンク エンコードと gzip 圧縮を介して送信 HTTP されるエンコードの 4 つのレベルを定義します。

エンコーディングの詳細レベルに隠されたすべてのファイルは、多レベル符号化を使用して今すぐブロックされます。

PE 未知のカテゴリのウェブサイトからのファイル

もう 1 つの考慮事項 : PE インターネットからポータブル実行可能ファイルのダウンロードを許可する場合、どこから来たのでしょうか。

ウェブサイトは、信頼できるツールを提供する信頼できるまたは知られているエンティティは、場合は、これらのファイルをダウンロードできるようにします。 ほとんどのマルウェア サイト一方、マルウェア サイトとして既に分類されるかまたはばかりが登録されているし、不明なカテゴリには。

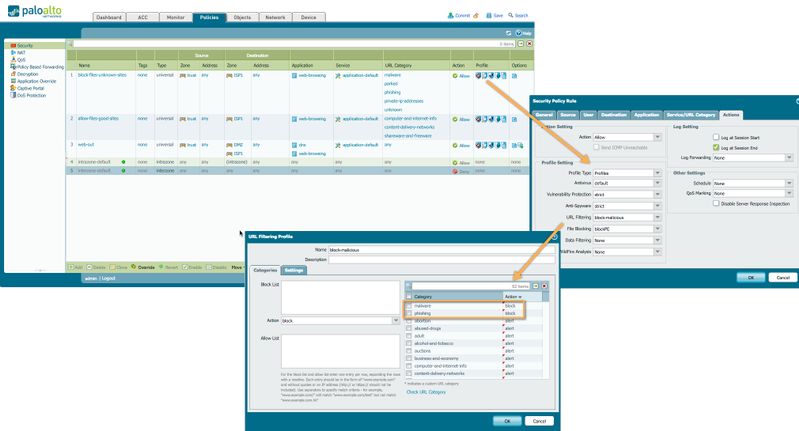

ファイルのファイル ブロック プロファイルを設定 PE し、 policy セキュリティで不明な、マルウェア、駐車中、フィッシング、プライベート アドレスの各カテゴリへのアクセスを制限すると、 IP- 信頼できるサイトからの正当なダウンロードを許可しながら、マルウェアのダウンロードを防ぐことができます。

以下に、 policy ルール#1が特定のカテゴリからのファイルタイプをブロックすることを目的としたセキュリティの例を見ることができます, ルール#2は、特定のカテゴリからのダウンロードを許可し、ルール#3他のすべてのアウトバウンドセッションのキャッチオールになります

マルチレベルデコードの詳細な例については、「 ヒントとテクニック: マルチレベルデコードとブロックファイルブロックプロファイル」を参照してください。