今週の議論では、サイト間 VPN 構成でループバックインターフェイスを使用することについて、ユーザー ' メリック ' によってもたらされる質問を強調します。

ループバックインターフェイスでサイト間 VPN を構成すると、追加の複雑さが生じますが、状況によってはその使用にメリットがある場合があります。一般的な使用例としては、VPN インターフェイスを外部インターフェイスとは別の IP アドレスに設定する必要があります。

推奨される構成は、 ループバックインターフェイスが外部インターフェイスと同じゾーン (通常は untrust ゾーンと呼ばれます) に配置され、ループバック IP アドレスが外部インターフェイスと同じサブネットにあることを確認することです。このセットアップにより、外部インターフェイスで VPN を構成する場合とほぼ同じ、シームレスな構成が可能になります。トンネルインターフェイスは別のゾーンにあり、トンネル内のセッションのセキュリティポリシーをより細かくすることができます。

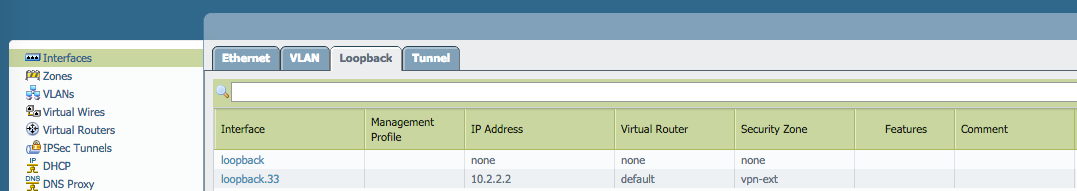

以下では、異なるゾーンの内部ループバックで NAT を実行する一般的な実装を以下に示し、いくつかの要件を強調します。

この例では、ループバックインターフェイスは、vpn-ext ゾーンのプライベート IP 10.2.2.2 に設定されています。

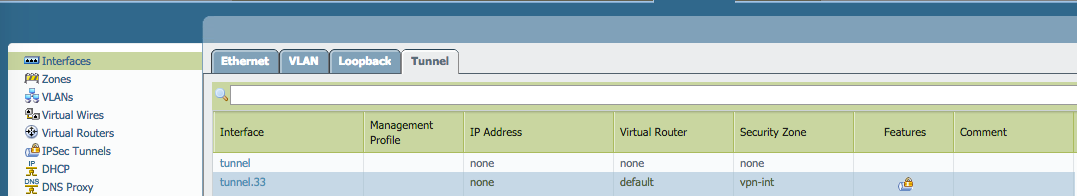

トンネルインターフェイスは、vpn-int ゾーンに設定されています。

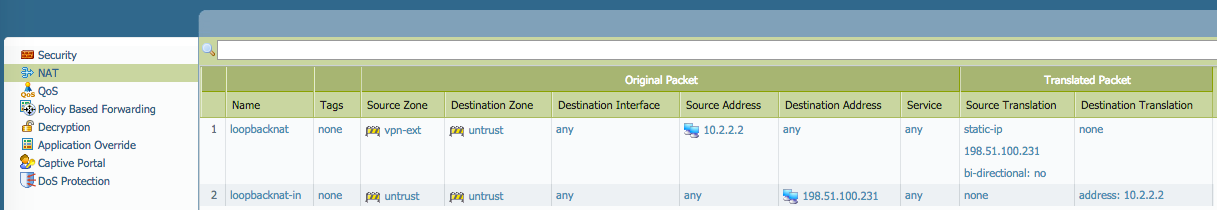

ループバックインターフェイスが送信および受信 VPN 接続を確立できるようにするには、適切な NAT 規則を作成します。

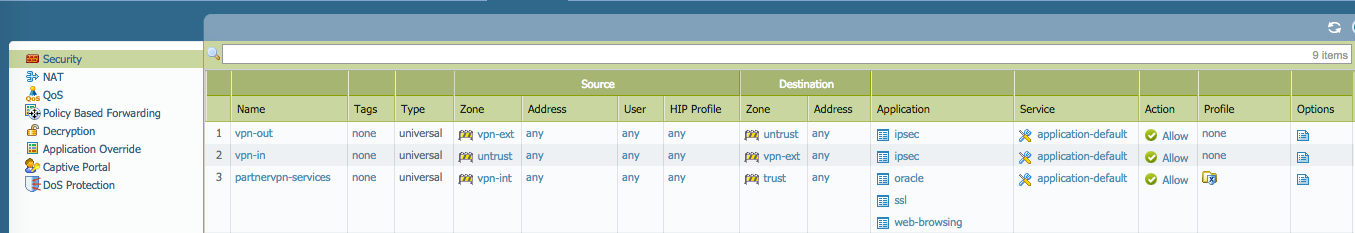

適切なセキュリティポリシーを作成し、ループバックインターフェイスが ipsec ピアと通信し、トンネルインターフェイスを使用して内部資源に接続できるようにします。

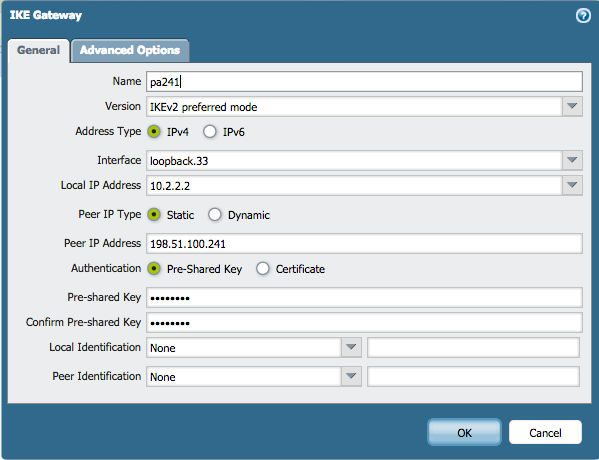

ローカル IKE ゲートウェイは、静的リモートピアを使用して通常どおりに構成できます。

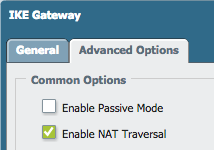

しかし、NAT-T を構成する必要があります:

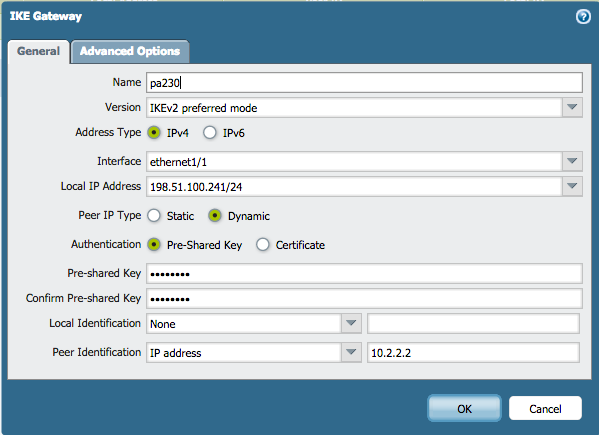

NAT-T を含む動的ピアのリモートピアの構成を設定します。

ホストがループバックのプライベート ip を識別パラメータとして受け取るが、NAT configurtion によって物理的な ip アドレスが異なるため、リモート側のピア識別が必要です。

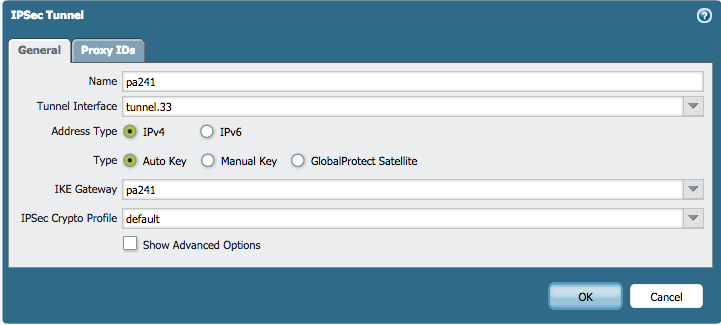

最後に、IPSec トンネルオブジェクトは、特別な構成なしで作成できます。

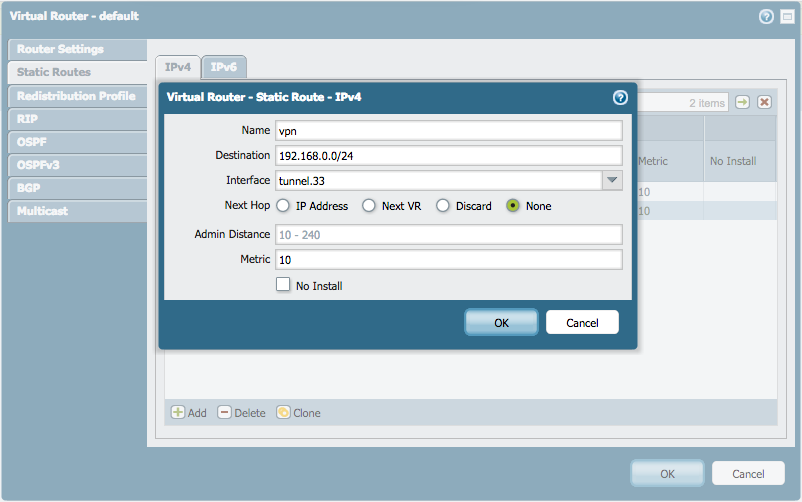

ルートを追加して、適切なサブネットをいずれかの側のトンネルにルーティングします。

ディスカッションを表示するには、次のリンクを参照してください。サイト間 IPSEC VPN のループバックインターフェイスの使用

すべてのコメントや提案を歓迎しています。

読書をありがとう!

トム Piens