A 仮想システム ( VSYS ) は 、 firewall 単一の物理シャーシ内の個別の論理インスタンスです。仮想システムを有効にすると firewall 、物理ネットワークを論理的に分離することができます。 特定のネットワークを相互に接続しない場合は、別のネットワークが非常に便利になることがあります。 仮想システム ( VSYS ) を使用すると、ネットワークと構成の特定の部分を制御できる管理者を制御することもできます firewall 。

ただし、場合によっては、 間で一部の接続を有効にする必要があります VSYS 。 個別のネットワークを物理的に接続するのではなく、セキュリティ違反が発生する可能性があるため、特定のサブネットのみが通信できるように制限されたルーティングを有効にすることができます。 policyセキュリティを適用して、ネットワーク間のこのブリッジの悪用を防ぐことができます。

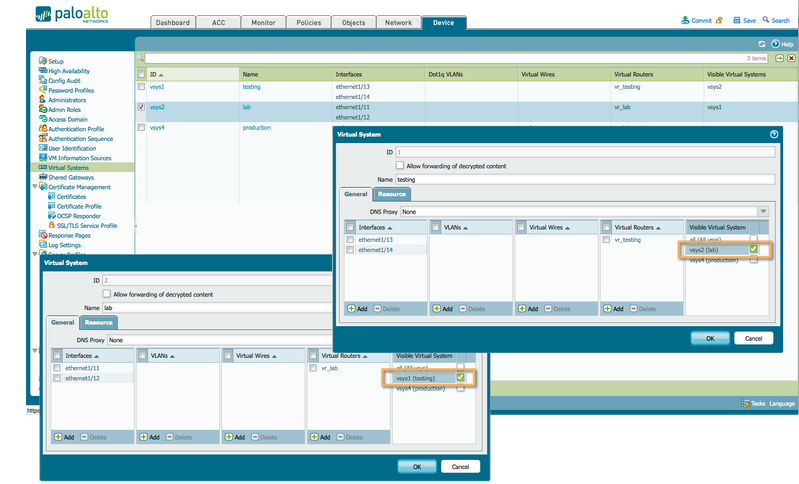

まず、 間で表示を有効にする必要があります VSYS 。 スタンドアロン VSYS システムとして機能するため、 VSYS 同じ物理シャーシ上に他の存在を認識しません。

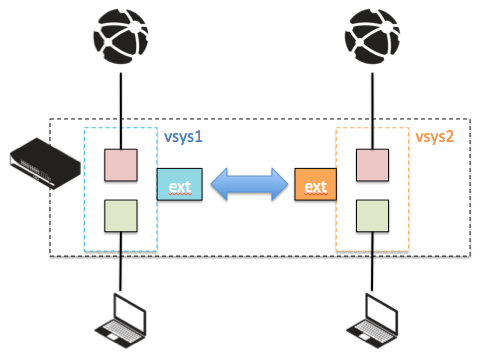

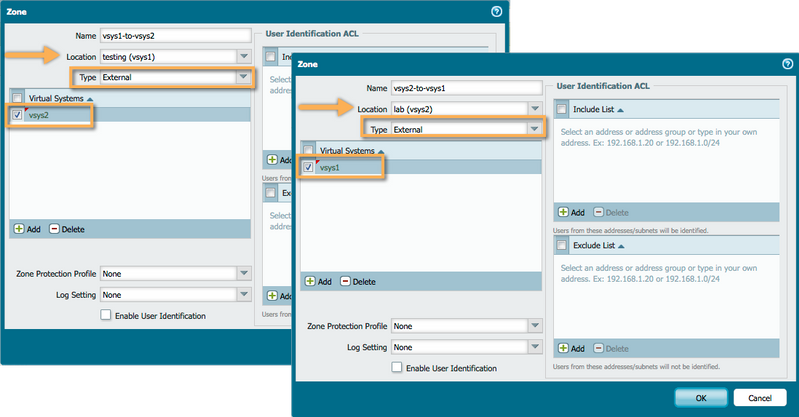

次に、セッションが接続するゾーンに移動できるように、それぞれに「外部」という新しいタイプ VSYS のゾーンを作成する必要があります VSYS 。 外部型は、通信を可能にする種類のネットワーク VSYS を形成します。

参加する各 VSYS に、タイプが 「外部」のゾーンを作成します。 宛先仮想システムを追加して、このゾーンがリモートを表すことを許可 VSYS します。 複数の宛先 VSYS を追加できます。

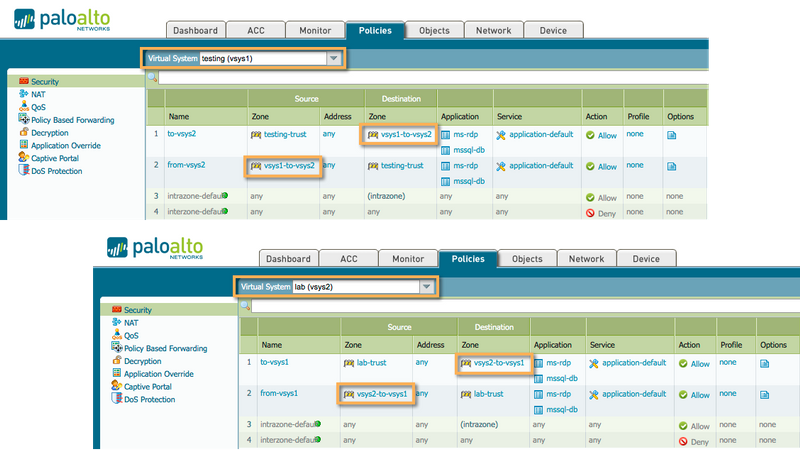

VSYSその後、ローカル policy ゾーンが外部ゾーンまたは外部ゾーンから信頼されたネットワークに接続できるようにするセキュリティを設定する必要があります (接続が受信と見なされる場合)。 たとえば、ネットワークの場合 OOB 、 IT-VSYS 外部ゾーンへのアウトバウンド接続を許可し、 OOB VSYS 外部ゾーンからの着信接続を許可することができます。

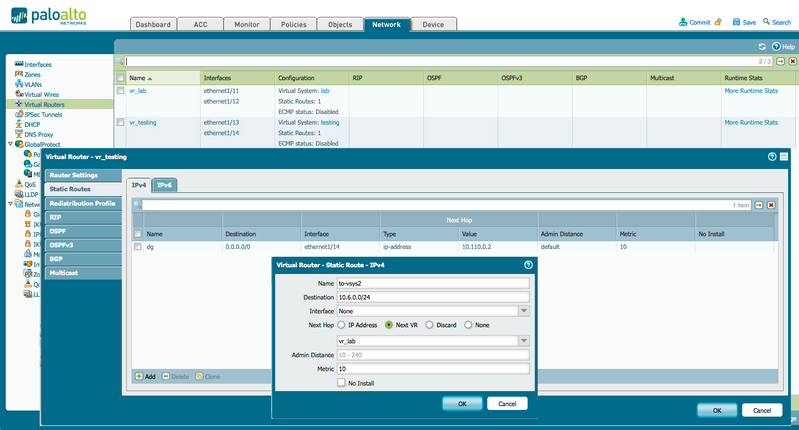

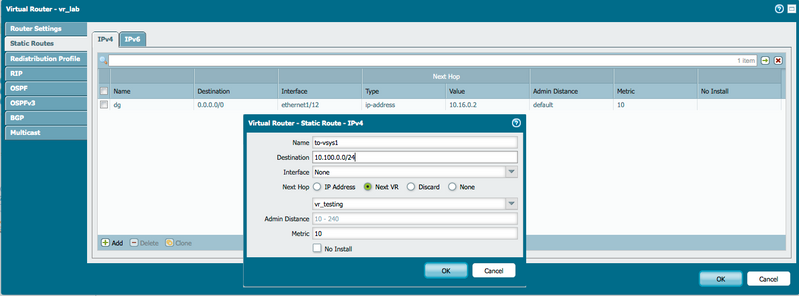

仮想ルータはリモート で利用可能なサブネットを認識しないため VSYS 、外部ゾーンにトラフィックを適切に転送するためにルーティングを追加する必要があります。

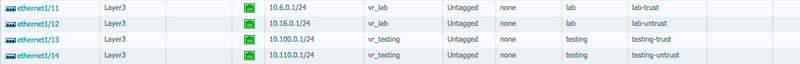

各仮想ルーターを、リモートの仮想ルーターに設定した次のホップで、適切なリモート サブネットのルートを構成 VSYS するように構成します。 私の例では、' テスト ' 仮想ルーターは、vr_lab 仮想ルーターを指すラボ信頼サブネット 10.6.0.0/24 の静的ルートを使用して構成する必要があり、vr_lab 仮想ルーターのリターンルートは、テスト-信頼サブネット 10.100.0.0/24 を指すvr_testing リモート仮想ルーター。

この構成がコミットされると、vsys1 と vsys2 の両方の信頼ゾーンにあるクライアントは、Microsoft リモート デスクトップまたは mssql アプリケーションを使用してセキュリティに従って相互に接続できるようになります policy 。