「 ビデオチュートリアル: カスタム脆弱性 」も参照してください。

いくつかの非常に特定のトラフィックをブロックしたいですか?カスタムの脆弱性を助けることができる!

パロアルトネットワークファイアウォールは、ファイアウォールの脅威エンジンを使用してカスタムの脆弱性シグネチャをサポートしています。カスタムの正規表現パターンを記述して、脆弱性の悪用を特定することができます。結果として生じる脆弱性のパターンは、脆弱性セキュリティプロファイルで使用できるようになります。ファイアウォールは、ネットワークトラフィック内のカスタム定義のパターンを検索し、脆弱性の悪用に対して指定されたアクションを実行します。

[カスタムの脆弱性の署名] ページを使用して 、脆弱性保護プロファイルの署名を定義できます。

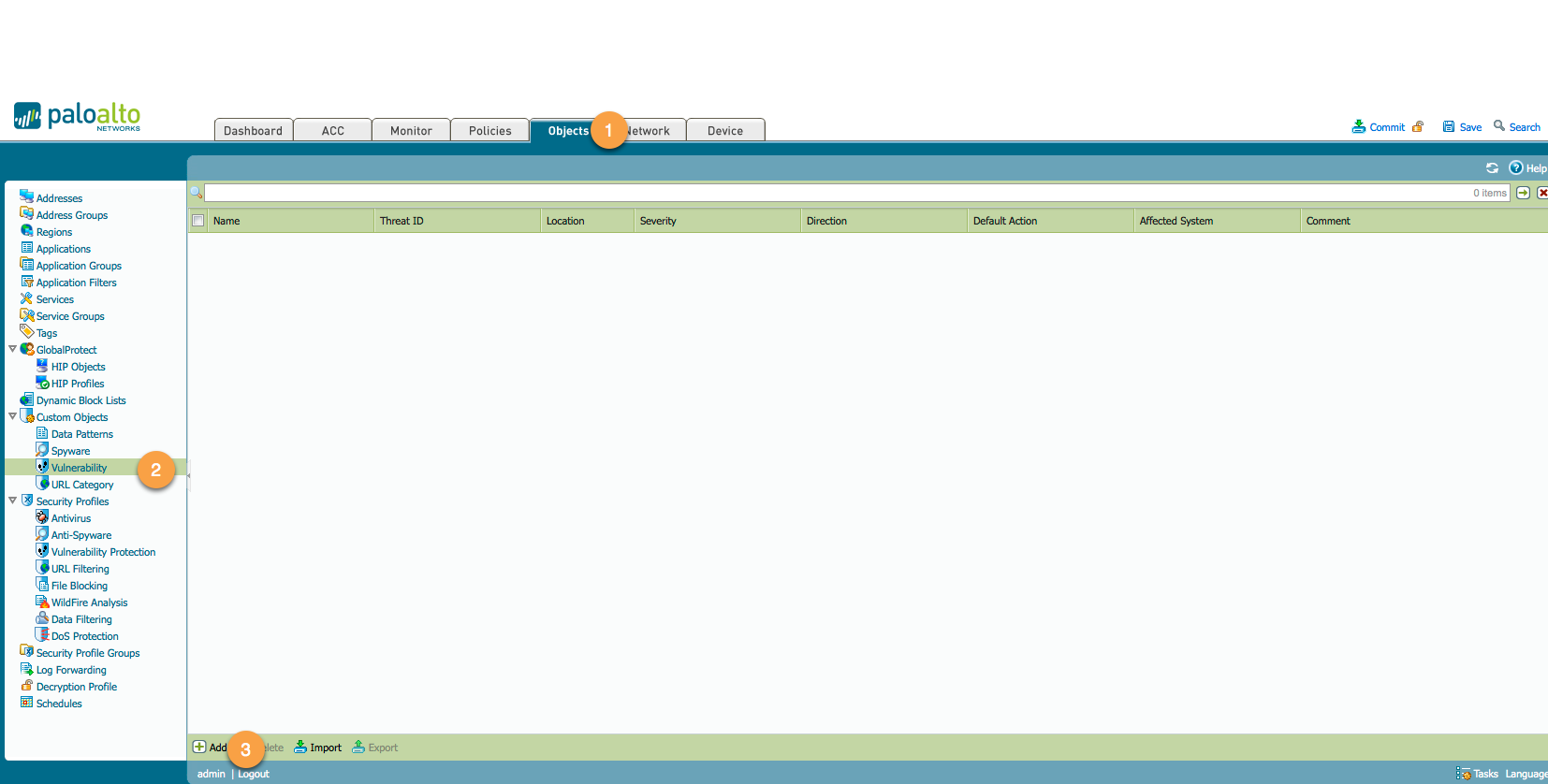

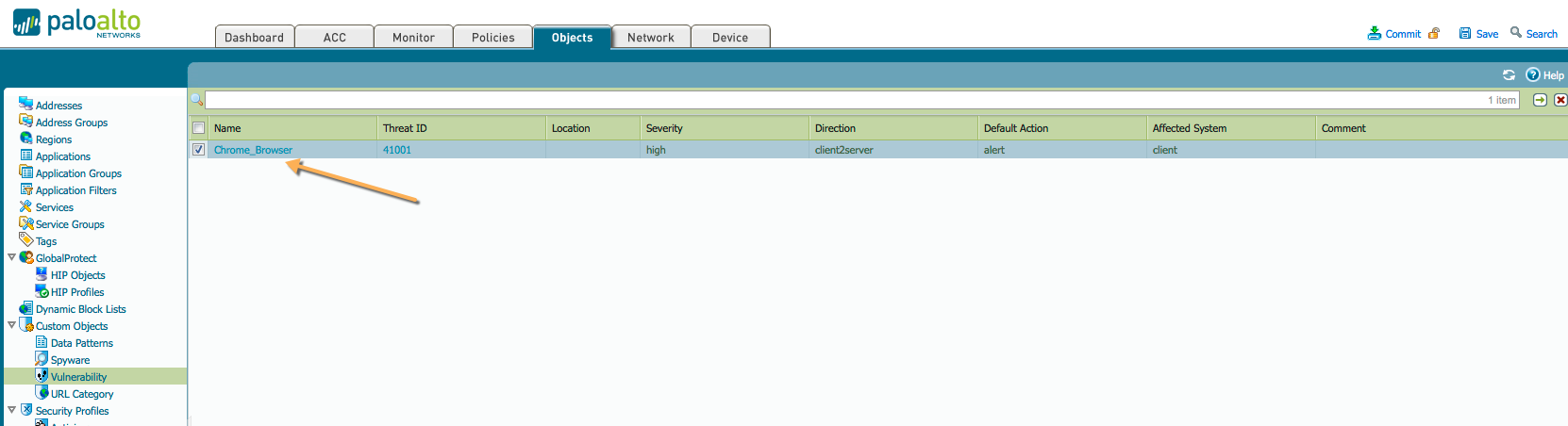

最初に、[オブジェクト] タブ > [カスタムオブジェクト] > [脆弱性] の例に示すように、カスタムの脆弱性オブジェクトを追加します。

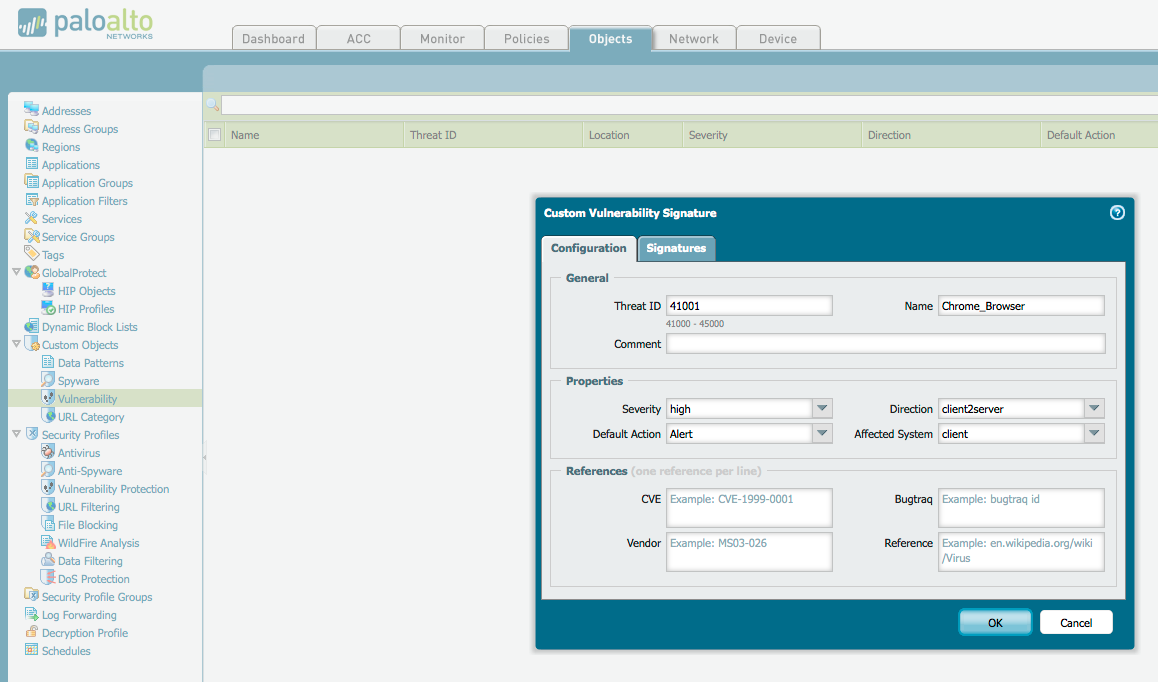

以下のように、[設定] タブに必要事項を入力します。このユースケースでは、特定のブラウザバージョンで一致する方法を紹介します。

必須フィールドは次のとおりです。

脅威 ID: 数値識別子。脆弱性のシグネチャについては、範囲は41000-45000 です。

名前: 脅威名を指定します。

重大度: 脅威の深刻度を示すレベルを割り当てます。

方向: 脅威がクライアントからサーバー、サーバーからクライアント、またはその両方に評価されるかどうかを示します。

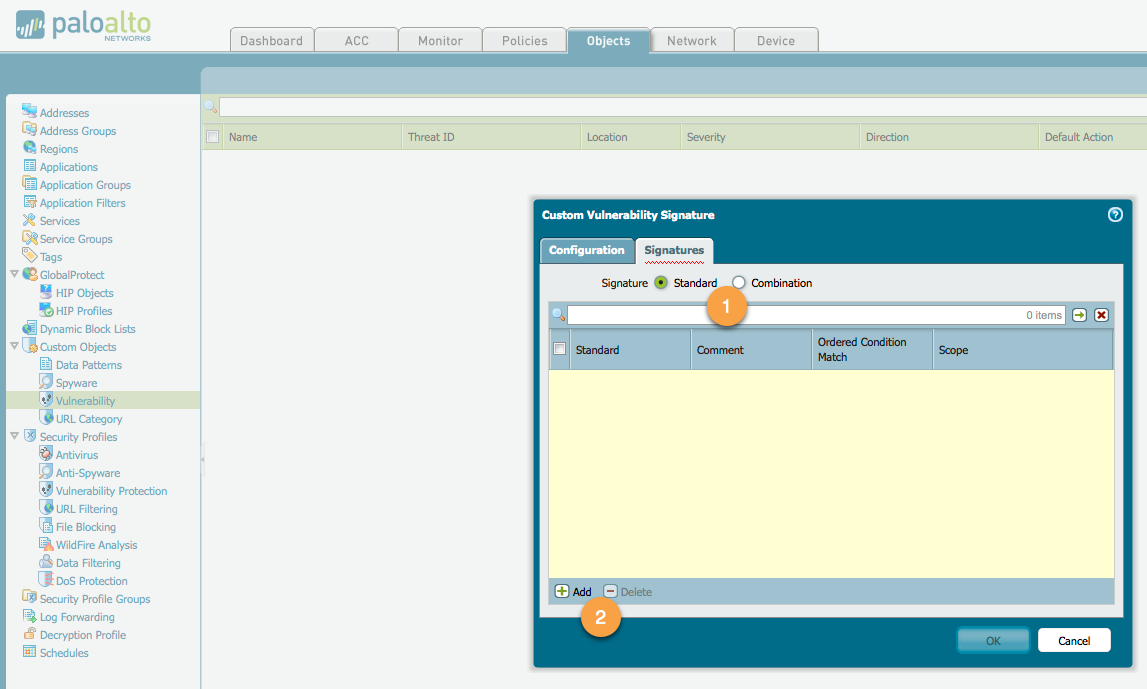

- 署名を追加するには、[署名] タブに移動します。

- [標準] ラジオボタンを選択し、[追加] をクリックします。

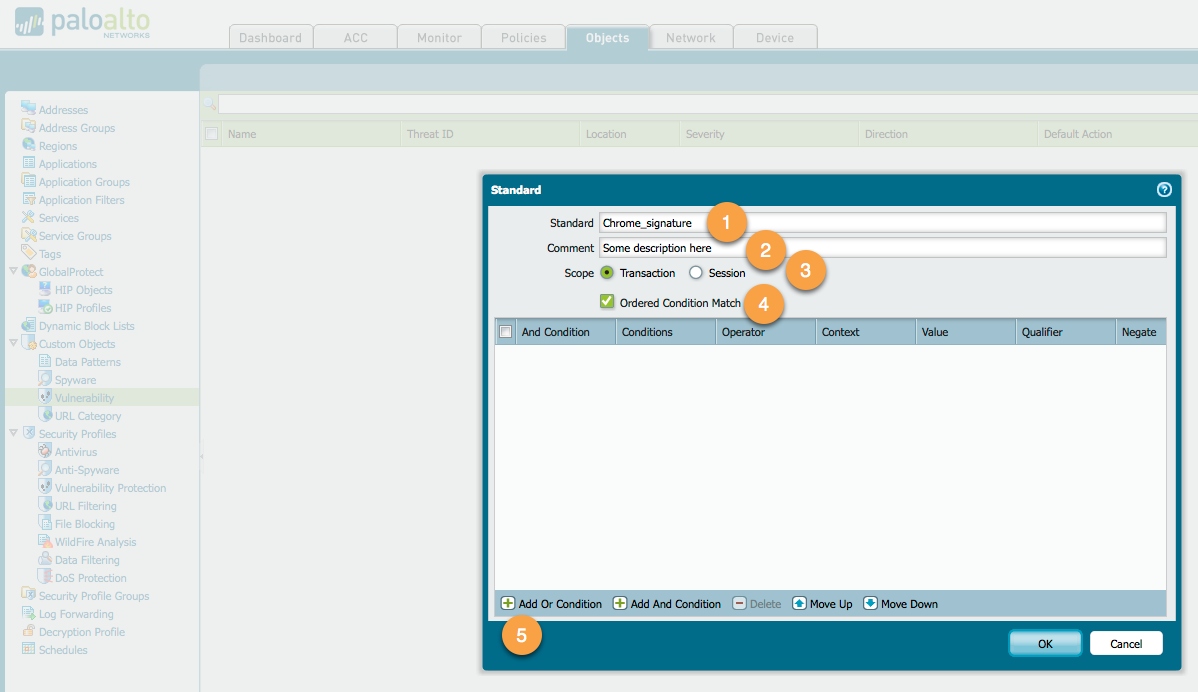

[標準] ウィンドウで、次の手順を実行します。

- 標準: 署名を識別するために必要な名前を入力します。

- コメント: ここでは、オプションの説明を追加することができます。

- スコープ: ここでは、現在のトランザクションまたは完全なユーザーセッションにのみこの署名を適用するかどうかを選択できます。 この例では、トランザクションを使用していきます。

- 順序付き条件一致: 署名条件が定義されている順序が重要であるかどうかを選択します。

- 追加または条件: シグネチャを定義する条件を追加および指定します。

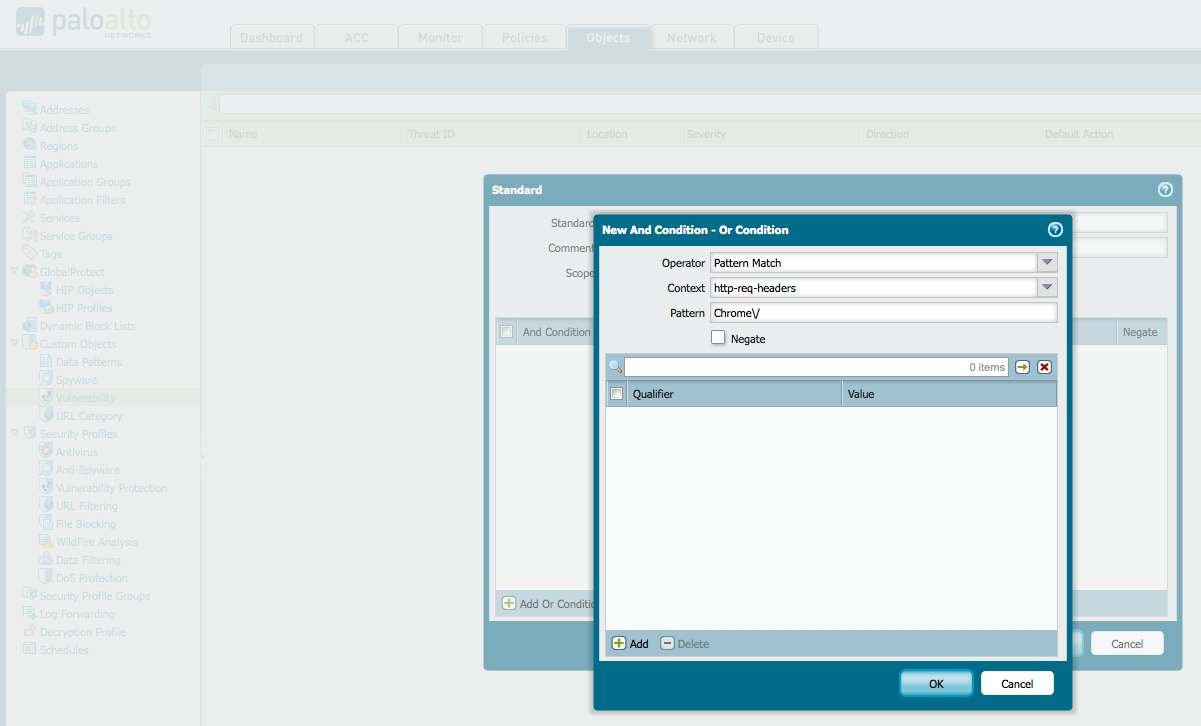

次のウィンドウで、署名の一致を指定します。

演算子: カスタム署名がトラフィックに一致するために true にする必要がある条件の種類を定義します。より小さい、等しい、より大きい、またはパターンマッチ演算子 から選択します。

パターンマッチ演算子を選択するときは 、署名がトラフィックに一致するように、次のように指定します。

- コンテキスト:使用可能なコンテキストから選択します。

- パターン: 正規表現を指定する

- 修飾子と値:必要に応じて、修飾子と値のペアを追加します。

- [否定] :定義されたパターンの一致条件が true でない場合にのみカスタム署名がトラフィックに一致するように、[否定] チェックボックスをオンにします。これにより、特定の条件でカスタム署名がトリガされないようにすることができます。

この例では、次の例に示すように、コンテキストフィールド ' http-必須ヘッダー ' でパターンマッチ ' Chrome/' を探します。

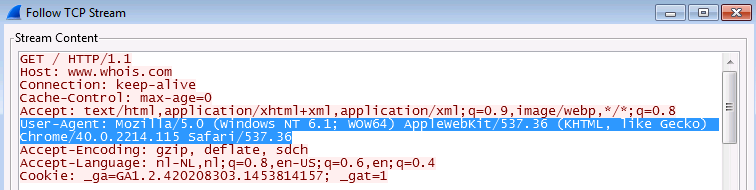

なぜクローム/にマッチ?

Chrome ブラウザを使用してブラウジング中にパケットキャプチャを実行すると、キャプチャで次のパターンが一致することがわかります。

[OK] をクリックしてカスタムの脆弱性を作成します。

既定では、カスタム署名は有効になりません。

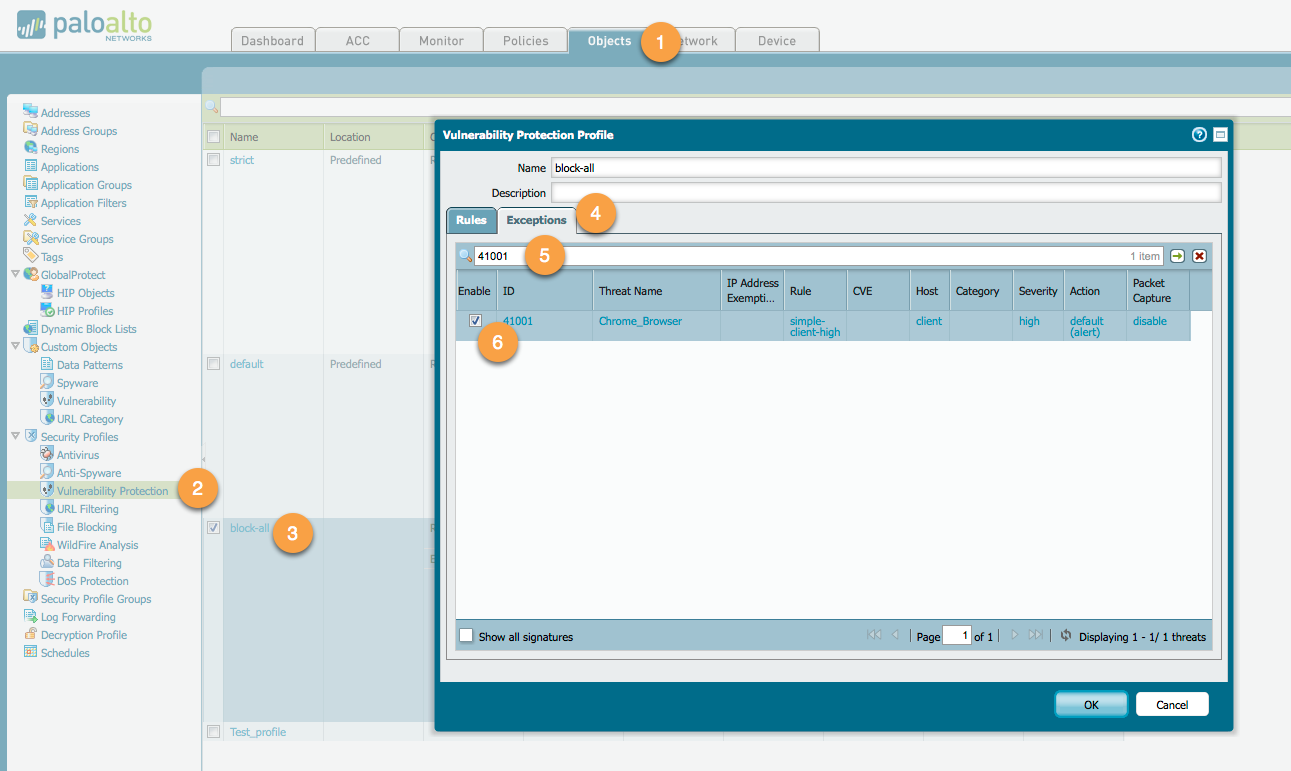

カスタム署名を有効にするには、脆弱性保護セキュリティプロファイルを goto します。 プロファイルを編集し、[例外] タブで、脅威 ID を検索して有効にします。

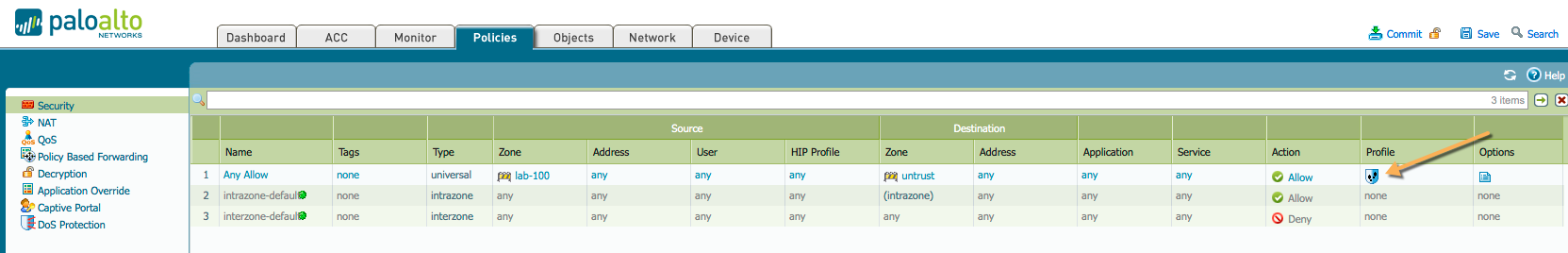

このセキュリティプロファイルをセキュリティポリシーに適用することを忘れないでください。

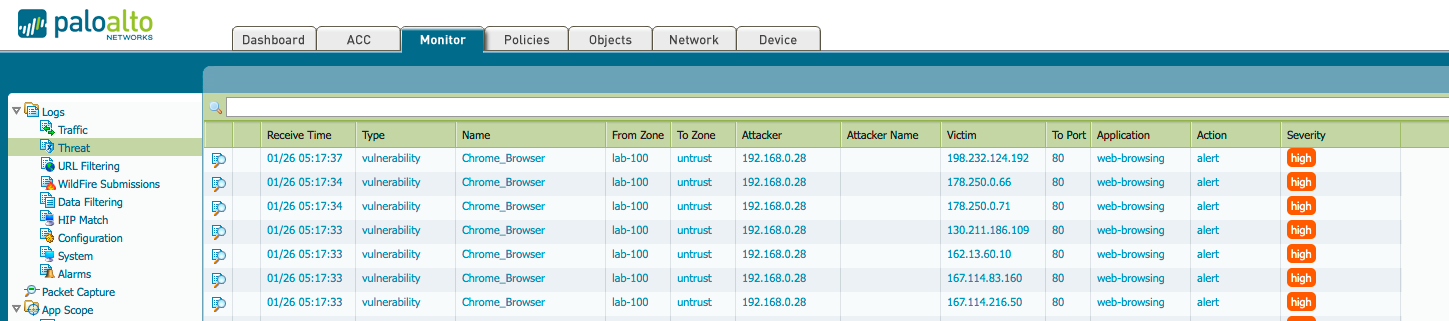

この変更をコミットすると、Chrome ブラウザを使用して閲覧しているときに、脅威ログに警告メッセージが表示されます。 あなたのアクションでそうすることを選択した場合、もちろん、トラフィックがブロックすることができます:

https://live.paloaltonetworks.com/t5/Featured-Articles/Video-Tutorial-Custom-Vulnerability/ta-p/72355 でカスタムの脆弱性に関するビデオチュートリアルを見てみてください

他の使用例および有用な情報とのある付加的なリンクは次ある:

FTP アクティブモードを検出するためのカスタム脆弱性シグネチャ

WindowsXP を識別するためのカスタム脆弱性シグネチャ

異なるユーザーエージェント文字列の一覧

おかげで、

キム